Что такое DNS простыми словами

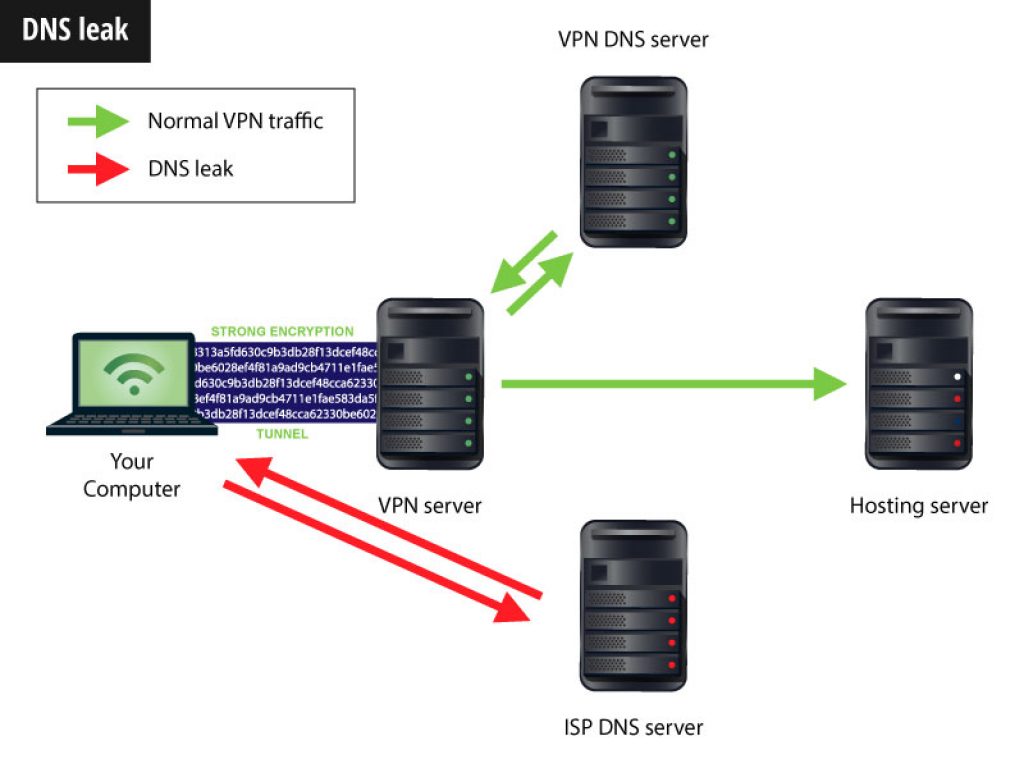

Любой сайт в интернете фактически находится на каком-либо устройстве. Отдельный компьютер, подключенный к интернету, имеет индивидуальный номер, который называется IP-адресом. Он представляет собой набор из четырех чисел от 0 до 255. Благодаря этому адресу можно узнать, откуда загружается страница нужного нам ресурса.

IP-адрес устройства можно сравнить с номером мобильного телефона, а DNS — с телефонной книгой. Если говорить конкретнее, DNS — система доменных имен, которая обеспечивает связь между наименованием сайта и его цифровым адресом.

Иными словами, пользователь набирает доменное имя ресурса в адресной строке браузера, а DNS конвертирует его в IP-адрес и передает вашему устройству. После чего компьютер, находящийся по этому адресу, обрабатывает запрос и присылает информацию для открытия необходимой страницы сайта.

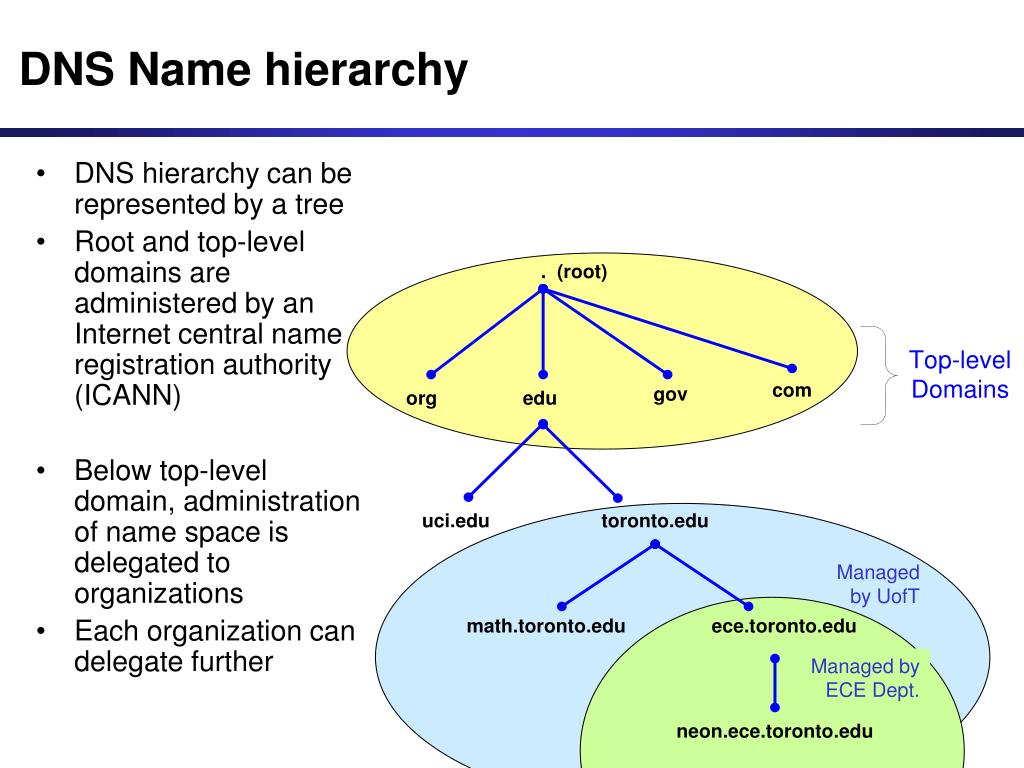

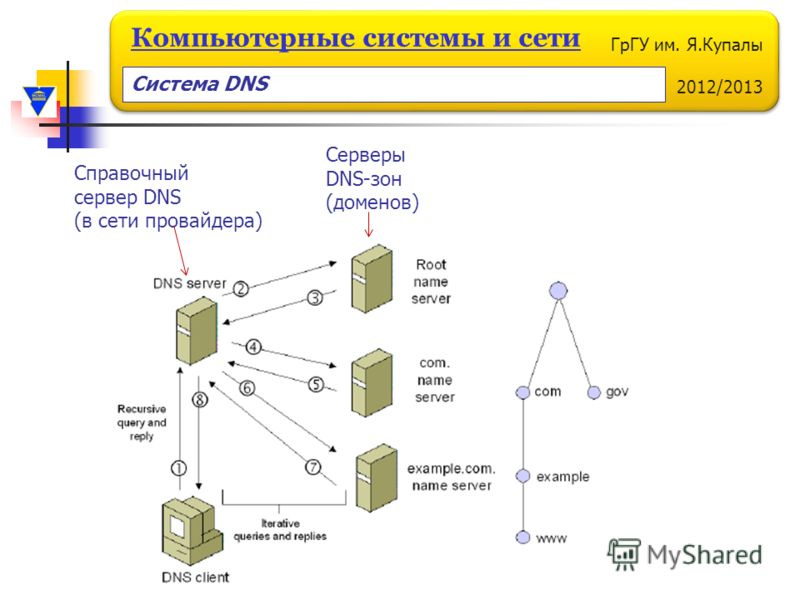

Структуру DNS можно сравнить с логическим деревом. Система содержит распределенную базу доменных имен — пространство, которое организовано по принципу иерархии.

Что такое DNS-сервер

Система доменных имен действует посредством DNS-сервера, который нужен для выполнения двух основных функций:

- хранения данных о соответствии имени домена конкретному IP-адресу,

- кэширования ресурсных записей прочих DNS-серверов.

Если пользователь собирается посетить сайт, находящийся в другой стране, то регулярная передача запросов к первичному серверу занимает много времени и приводит к медленной загрузке страниц. Чтобы избежать подобных неудобств, DNS-сервер, находящийся рядом с вашим устройством, кэширует данные о запрашиваемых ранее IP-адресах и выдает их при следующем обращении.

Источниками хранения ресурсных записей являются исходные DNS-серверы, содержащие начальные связи между доменами и сетевыми адресами узлов.

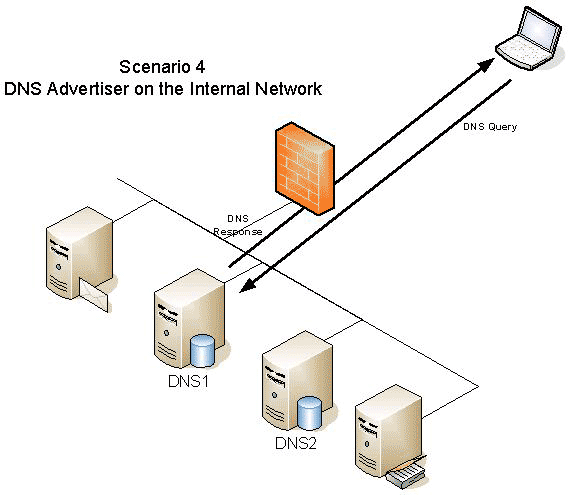

Как правило, рекомендуют задействовать два сервера: первичный и вторичный. Это гарантирует получение доступа к вашему домену, потому как, если будет недоступен один сервер, ответит другой.

Это гарантирует получение доступа к вашему домену, потому как, если будет недоступен один сервер, ответит другой.

Как работают DNS-серверы

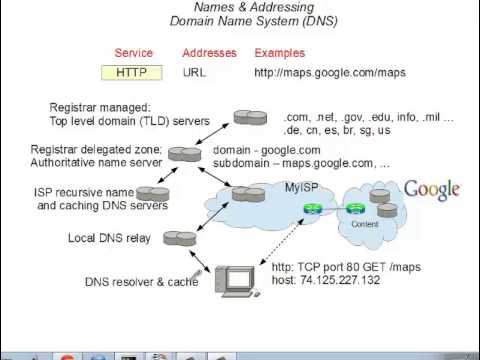

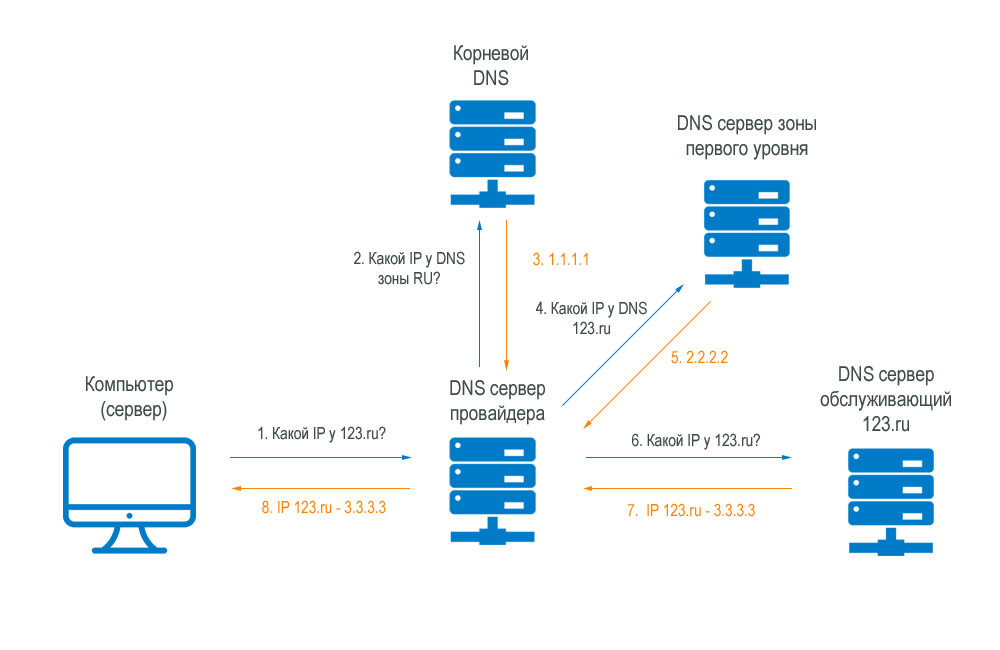

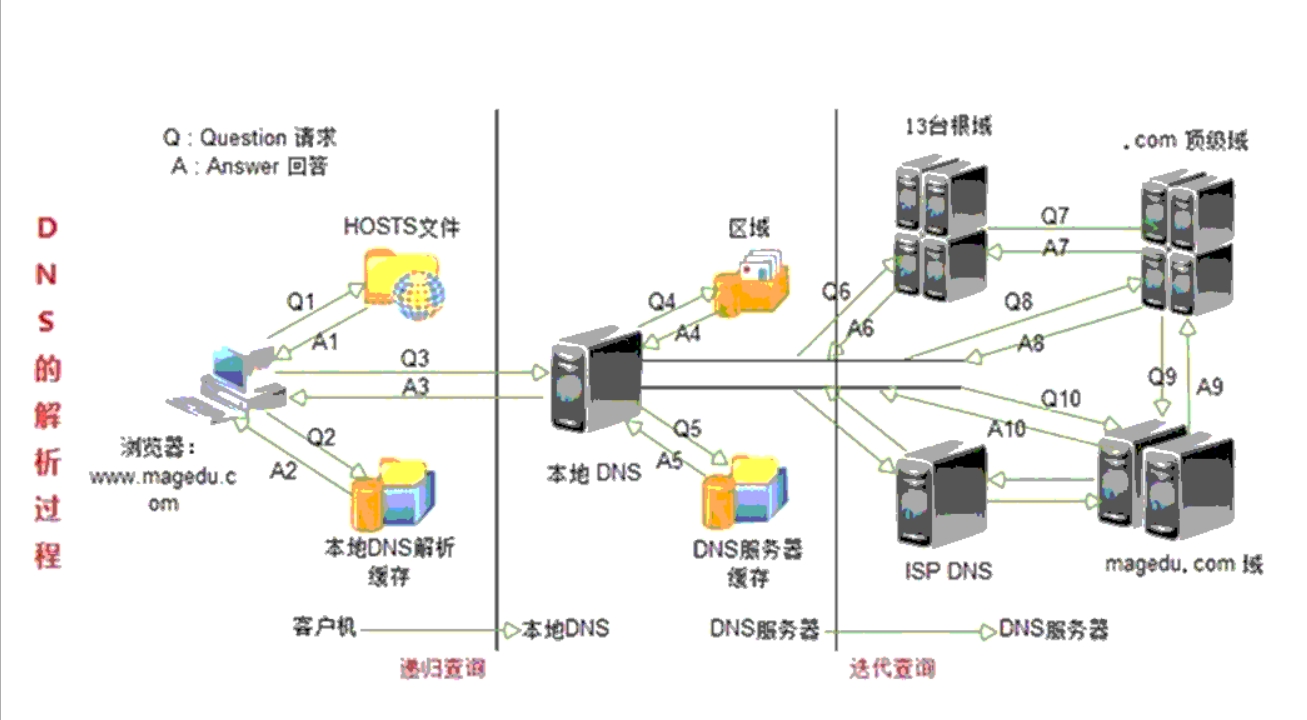

Рассмотрим поэтапно функционирование приложений, предназначенных для ответа на DNS-запросы:

- Браузер получает запрос от пользователя и направляет его DNS-серверу сети, который ищет совпадение доменного имени и сетевого адреса. Если ответ обнаружен, то страница сайта загружается сразу. В противном случае запрос будет отправлен серверу более высокого уровня или корневому.

- Корневой сервер направляет запрос серверу первого уровня, который в свою очередь передает его серверу второго уровня. Это движение продолжается до тех пор, пока не будет найдено совпадение имени и IP-адреса.

- Браузер получает ответ на свой запрос, направляет его к хостингу, и страница открывается.

Также возможна обратная процедура — поиск имени домена в DNS-сервере, соответствующего запрашиваемому IP-адресу. К примеру, это происходит в случае работы с сервером электронной почты.

К примеру, это происходит в случае работы с сервером электронной почты.

Где находятся DNS-серверы

Фундаментом для обработки запросов о доменных именах являются корневые серверы, отвечающие за корневую DNS-зону. Ими руководят разные операторы, которые обеспечивают бесперебойное функционирование серверов. Первые корневые серверы появились в Северной Америке, но с течением времени они стали появляться в других странах мира. На сегодня существует 123 корневых сервера, которые располагаются в разных точках мира (в зависимости от интенсивности пользования всемирной паутиной).

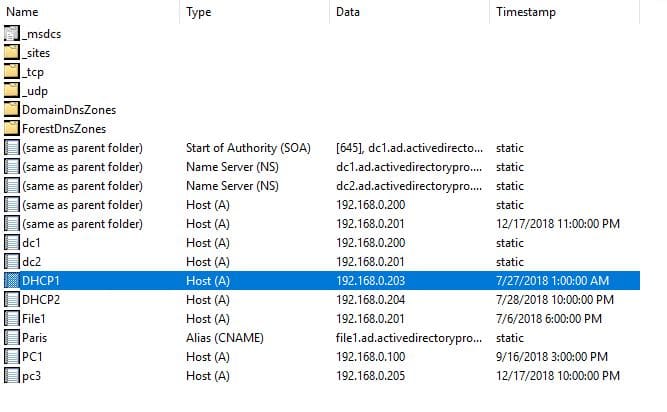

Типы записей DNS-сервера

Одному домену могут подходить несколько сетевых адресов, например, интернет-сайт и почтовый сервер. Более того, каждое доменное имя содержит один или несколько поддоменов.

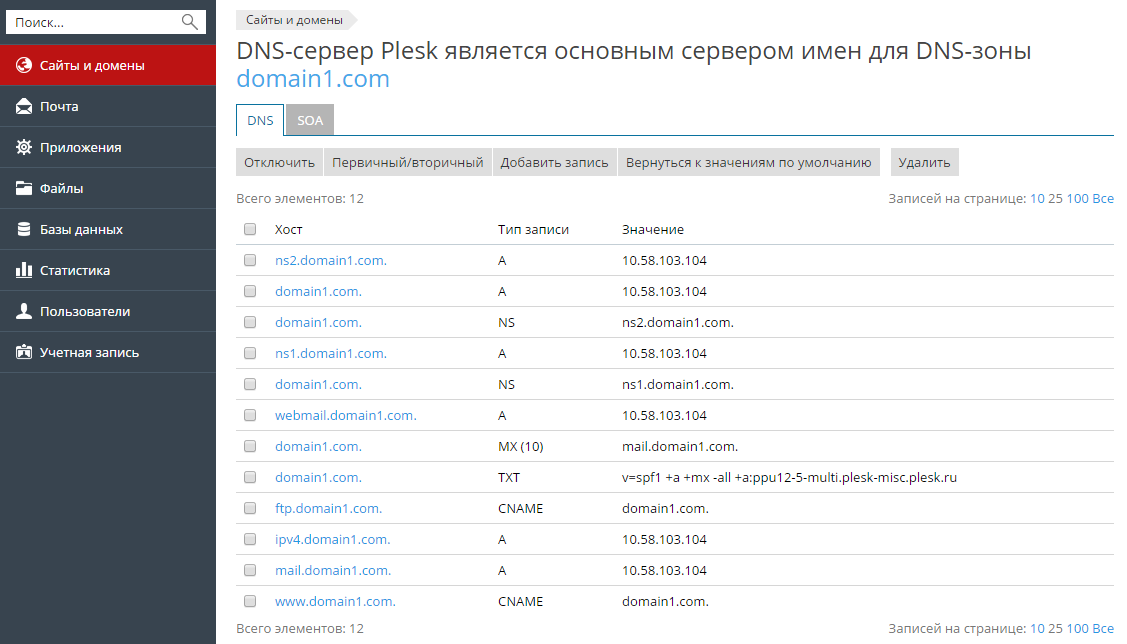

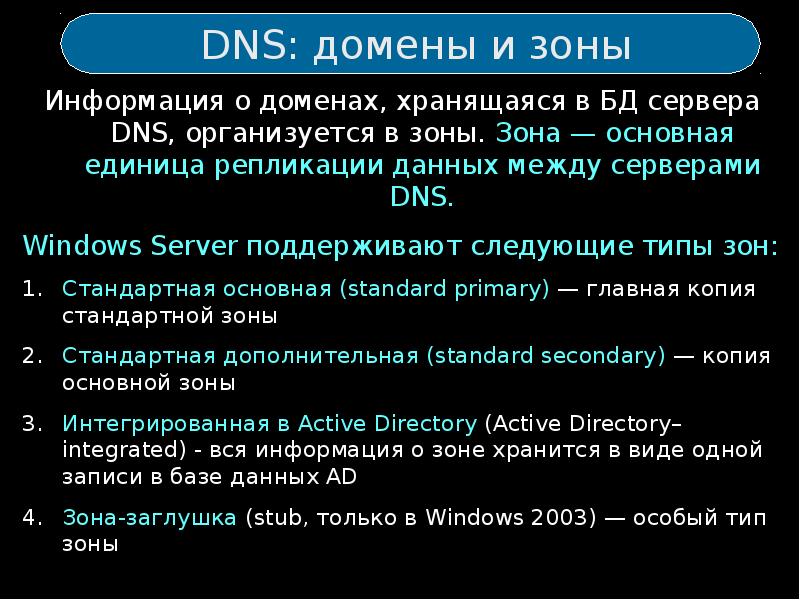

Все соответствия домена и его IP-адресов хранятся в файле на DNS-сервере, содержимое которого называется DNS-зона. Чтобы внести информацию в систему DNS, необходимо прописать ресурсные записи.

Различают несколько ключевых типов ресурсных записей, информация о которых хранится на DNS-сервере:

- А — адрес веб-ресурса, который соответствует введенному имени домена.

- MX — адрес почтового сервера.

- CNAME — указание привязки аналога к собственному доменному имени. Чаще всего используется для прикрепления поддомена. Например, можно привязать веб-адрес www.site.ru к фактическому сайту для домена site.ru.

- NS — адрес DNS-сервера, отвечающего за содержание прочих ресурсных записей.

- TXT — любая текстовая информация о домене.

- SPF — данные с указанием списка серверов, которым позволено отправлять письма от имени указанного домена.

- SOA — исходная запись зоны, в которой указаны сведения о сервере, содержащем образцовую информацию о доменном имени.

Зачем нужно прописывать DNS-серверы

Представьте, что вы только что зарегистрировали домен. Чтобы остальным серверам стала доступна информация о существовании вашего домена, необходимо прописать ресурсные записи. Первым делом нужно произвести настройку и прописать для домена DNS-серверы.

Первым делом нужно произвести настройку и прописать для домена DNS-серверы.

Серверы такого формата обновляются до 24 часов, в этот период сайт может не работать. Поэтому необходимо подождать сутки после того, как вы их прописали.

Зачастую такие серверы прописывают парами. У каждого домена существует один первичный и до 12 вторичных серверов. Это нужно для обеспечения надежности работы сайта. Если один из них полетит, то домен и ресурс будут функционировать.

Защита DNS-серверов от атак

В наши дни опасность воздействия хакеров на DNS приобрела глобальные масштабы. Ранее уже были ситуации атак на серверы такого формата, которые приводили к многочисленным сбоям в работе всемирной паутины, в особенности известных социальных сетей.

Наиболее опасными считают нападения на корневые серверы, хранящие данные об IP-адресах. Например, в историю вошла произошедшая в октябре 2002 года DDoS-атака на 10 из 13 серверов верхнего уровня.

Протокол DNS получает результаты по запросам с помощью протокола пользовательских датаграмм UDP. UDP использует модель передачи данных без соединений для обеспечения безопасности и целостности информации. Таким образом, большинство атак производятся на этот протокол с помощью подделки IP-адресов.

UDP использует модель передачи данных без соединений для обеспечения безопасности и целостности информации. Таким образом, большинство атак производятся на этот протокол с помощью подделки IP-адресов.

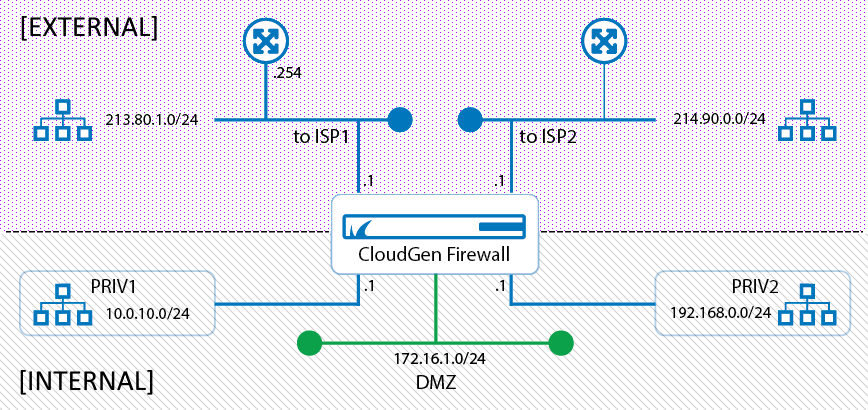

Существует несколько схем, настройка которых позволит защитить DNS-сервер от атак хакеров:

- Использование технологии uRPF (Unicast Reverse Path Forwarding).

Суть состоит в том, чтобы определить возможность принятия пакета с конкретным адресом отправителя на указанном устройстве для передачи данных. Пакет проходит проверку и принимается в том случае, когда сетевой интерфейс, с которого он получен, предназначен для обмена информацией с адресатом данного пакета. В обратной ситуации пакет будет отброшен. Этот способ помогает выявить и частично отобрать фальшивый трафик, но не гарантирует надежную защиту от фальсификации. uRPF полагает, что данные отправляются на определенный адрес через неизменный интерфейс. Ситуация усложняется, если появляется несколько провайдеров.

- Применение функции IP Source Guard.

В ее основе лежит технология uRPF и проверка DHCP-пакетов. IP Source Guard отслеживает DHCP-трафик в интернете и выясняет, какие IP-адреса получили сетевые устройства. Это позволяет выявить поддельный трафик на некоторых портах установки. После этого данные собираются и записываются в общую таблицу итогов проверки DHCP-пакетов. В дальнейшем IP Source Guard обращается к этой таблице, чтобы осуществить проверку пакетов, полученных коммутатором. Если IP-адрес пакета не совпадает с адресом источника, то пакет откладывается. - Использование утилиты dns-validator.

Эта программа контролирует передачу всех пакетов DNS, соотносит запрос с ответом и в случае расхождения названий отправляет уведомление пользователю.

Вывод

DNS-сервер хранит информацию о соответствии домена IP-адресу, а также содержит сведения об остальных ресурсных записях.

Распределенная система доменных имен была создана в начале 1980-х годов.

Значительное внимание уделяется усилению безопасности системы и снижению чувствительности к перебоям в работе. В наши дни интернет является существенной частью жизни, поэтому стихийные бедствия, перепады напряжения в сети и отключение электроэнергии не должны влиять на его производительность.

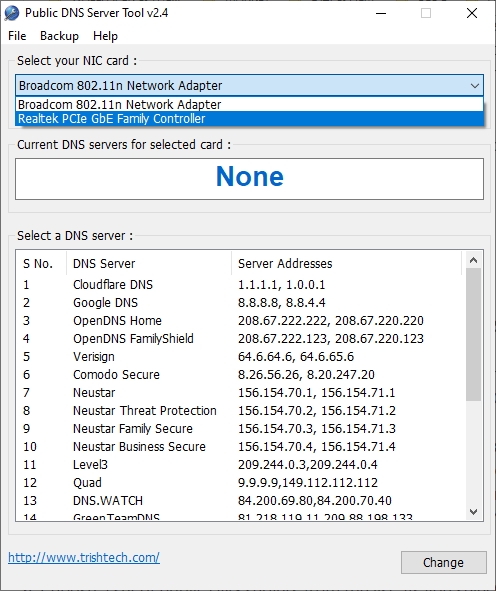

Вы можете получить бесплатно первичные и вторичные DNS-серверы с базовой функциональностью при покупке веб-хостинга для сайта. Либо разместить DNS на собственном сервере. О том, как выбрать сервер такого формата, подробно рассказывается в статье «Как выбрать DNS-сервер».

Что такое DNS и как ДНС-сервера обеспечивают работу интернета

21 декабря 2020

- Зачем нужны DNS-сервера и что это такое?

- Как это работает и причем тут файл Hosts?

- Как ДНС помогает браузеру ориентироваться в сети?

- Какую роль играют NS-сервера хостинга?

- Как поменять DNS при переносе сайта на другой хостинг?

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo. ru. О том, что такое интернет и когда он появился, мы с вам уже говорили. Говорили и про то, что такое есть сайты и что такое Веб. Однако, есть еще и техническая сторона работы интернета, которая тоже весьма важна и по своему интересна.

ru. О том, что такое интернет и когда он появился, мы с вам уже говорили. Говорили и про то, что такое есть сайты и что такое Веб. Однако, есть еще и техническая сторона работы интернета, которая тоже весьма важна и по своему интересна.

Так, вот DNS — это одна из основополагающих вещей, на которых построена работа всего интернета. Это аббревиатура расшифровывается как Domain Name System, что в переводе означает доменная система имен.

Этого вопроса (устройства доменной системы имен) я уже касался, когда рассказывал о том, что такое домены разного уровня и доменные зоны, но только вскользь. Сегодня я хочу поговорить о роли ДНС-серверов в работе сайтов и всего интернета в целом.

Зачем нужны DNS-сервера и что это такое?

Когда интернет только формировался, то было решено внедрить такую вещь, как домены. Фактически, это имя для узла сети (компьютера, сервера или в более общем смысле слова — хоста).

Дело в том, что на технологическом уровне все устройства в любой сети уже имеют уникальные имена (идентификаторы или IP), но они мало подходят для использования их людьми, ибо представляют из себя набор цифр (читайте про то, что такое АйПи и MAC адреса).

Система же доменных имен оперирует уже полноценными именами (буквы латиницы, цифры, тире и нижнее подчеркивание допускается при их формировании). Их гораздо легче запомнить, они несут смысловую нагрузку (доменное имя моего блога ktonanovenkogo.ru о чем-то уже говорит, а реальный его АйПи 109.120.169.66 малоинформативен) и ими проще оперировать.

Последнее относится именно к человеческому фактору, ибо машинам по-прежнему удобнее использовать IP адреса, что они и делают. Да, да, ваш браузер, когда вы вбиваете в него адрес ktonanovenkogo.ru, такого адреса на самом деле не знает. Но зато он понимает, что это доменное имя, а значит информацию о том, на каком IP размещен данных сайт, он сможет получить от DNS-сервера.

Вот именно на этих ДНС-серверах (иногда их еще называют NS от Name Server, т.е server имен) и держится весь интернет (как плоский мир на трех китах, стоящих на черепахе). Сервер, если вы помните, это просто служебный компьютер не требующий непосредственного участия человека в своей работе (настроили его — он и пашет в режиме 24 на 7). И таких DNS-серверов в сети очень много.

И таких DNS-серверов в сети очень много.

Как работает DNS и причем тут файл Hosts?

На заре интернета ДНС вообще не существовало. Но как же тогда работала сеть? Как браузер понимал, что ktonanovenkogo.ru — это то же самое, что IP адрес 109.120.169.66? За это дело тогда (да и сейчас тоже) отвечал так называемый файл Hosts, где были прописаны все хосты тогда еще маленького интернета.

Такой файл находился (и сейчас находится) на каждом компьютере пользователя (на вашем тоже он есть) подключенного к сети (как его найти смотрите по приведенной выше ссылке).

В файле Hosts было прописано несколько тысяч строк (по числу сайтов в интернете на тот момент), в каждой из которых сначала был прописал IP адрес, а затем через пробел соответствующий ему домен. Вот так выглядела бы запись для моего блога, существуй он в сети лет так двадцать пять — тридцать назад:

109.120.169.66 ktonanovenkogo.ru

Любой браузер (что это такое?) на любом компьютере (даже сейчас) при вводе в адресную строку УРЛа (что это такое?) прежде всего обращается к файлу Hosts на предмет поиска там введенного доменного имени, и лишь не найдя там нужной записи обращается за этой информацией к ближайшему DNS-серверу (как правило, это сервак вашего интернет-провайдера).

Сейчас файл Hosts стал рудиментом (пережитком прошлого) и там обычно есть только одна запись (127.0.0.1 localhost) означающая, что локальным хостом нужно считать данный компьютер.

Правда иногда его используют вирусы и другие зловреды, чтобы вместо одного сайта вы попадали на другой (про фишинг слышали?) — ведь для этого достаточно добавить всего одну строчку в файл Hosts (можете сами прописать в нем, например, «109.120.169.66 yandex.ru» и вместо Яндекса браузер вам будет упорно открывать мой блог). Вот именно поэтому его целостность охраняют большинство антивирусов.

Как ДНС-сервера помогают браузеру ориентироваться в сети?

То есть сейчас всеми делами с адресацией в сети рулят именно ДНС-сервера, хотя по своей сути они очень похожи на файл Hosts, но только хранятся на них данные о многих миллионах адресов, да и размещены они удаленно.

Кроме этого, NS-сервера имеют иерархическую структуру, каждый из уровней которой отвечает за свою часть доменных зон. Ну и, конечно же, они хранят информацию распределенно с многократным резервированием, чтобы сбой на одном устройстве не вызвал коллапс (что это такое?) части сети.

Еще раз поясню цепочку «метаний» браузера при вводе в него Урл адреса сайта. Итак, сначала он обращается к файлу Hosts, потом к ближайшему ДНС-серваку. Он же в ответ передает нужную информацию (о том, какой именно IP адрес соответствует данному домену) нашему браузеру или запрашивает ее у вышестоящего NS-сервера, если такой информации у себя он не находит.

И лишь только после этого браузер обращается к самому сайту по только что узнанному IP адресу. Долго, правда? Но что делать? Иначе никак.

Правда браузер «хитрит» и сохраняет всю полученную от ДНС серверов информацию в свой кеш, чтобы потом не терять время на эти запросы по поводу IP адреса сайта. Естественно, что кеш хранится не вечно, но часто посещаемые пользователем сайты благодаря этому в браузере будут открываться быстрее (кэш — это вообще вещь!).

Какую роль играют NS-сервера хостинга в DNS системе?

На приведенном выше рисунке показана сильно упрощенная схема, по которой не очень понятна роль отдельных уровней ДНС-серверов. Чуть ниже приведена более развернутая схема (хотя и опять же очень упрощенная).

Чуть ниже приведена более развернутая схема (хотя и опять же очень упрощенная).

Если вы владелец сайта, то знаете, что при покупке хостинга (или получении его бесплатно) вам выдают адреса NS-серверов (обычно их два), которые нужно будет прописать у вашего регистратора доменных (как это сделать описано чуть ниже). Например, мой хостер Инфобокс выдал мне два адреса (ns1.pa.infobox.ru и ns2.pa.infobox.ru).

Вопрос, как эти адреса NS участвуют в схеме определения IP-адреса по имени домена. Собственно, это показано на приведенном выше рисунке, но я все же поясню:

- Как я уже писал выше, ваш компьютер при вводе в адресной строке Урла типа «ktonanovenkogo.ru» в первую очередь связывается с DNS-серверами вашего интернет-провайдера. Если в их кэше имеется IP адрес соответствующий данному домену, то он незамедлительно будет выдан браузеру и все на этом закончится. В смысле, браузер используя полученный АйПи обратится к моему блогу и откроет запрашиваемую вами страницу.

- Если у вашего интернет-провайдера этой информации не найдется, то он обратится к одному из корневых ДНС-серваков (их не так уж и много и информация на них обновляется не часто — от одного до нескольких раз в сутки).

- Корневые серваки не могут дать вам сразу пару «домен — IP», но зато могут сказать, где эту информацию наверняка можно найти. Т.е. они выдают интернет-провайдеру адреса тех ДНС-серверов, в которых прописана искомая информация об интересующем домене. В нашем случае это будут как раз те самые адреса NS хостера, где физически в данный момент расположены файлы сайта (ns1.pa.infobox.ru и ns2.pa.infobox.ru в моем случае).

- Получив эту информацию ваш интернет-провайдер обратится по одному из полученных NS-адресов и найдет там информацию о том, какой АйПи-адрес на данный момент соответствует домену «ktonanovenkogo.ru».

- ДНС-server вашего интернет-провайдера запомнит эту информацию в свой кэш (чтобы при следующих обращения не повторять всю приведенную выше цепочку запросов) и незамедлительно передаст искомый IP вашему браузеру.

- И только после этого браузер сможет обратиться к виртуальному серваку моего хостинга, где расположен блог https://ktonanovenkogo.ru. В результате на экране вашего компьютера откроется одна из страниц моего сайта.

Как поменять DNS при переносе сайта на другой хостинг?

Именно благодаря системе распределенных DNS-серверов, например, при переезде сайта на другой хостинг (а из-за этого ведь меняется его фактический IP адрес, как вы понимаете) он по-прежнему будет доступен пользователям, как только новая информация (о смене АйПи адреса данным доменом) пропишется во всех ДНС интернета (это правда может занять от нескольких часов до пары суток).

Новая информация (о смене соответствия данного домена и физического IP адреса сайта) в первую очередь прописывается на NS-серверах вашего нового хостинга. Вы же идете в панель регистратора домена (где его покупали) и меняете там адреса NS-серверов старого хостинга, на те, что получили от нового хостера.

Я пользуюсь услугами старейшего регистратора в рунете (промо-код на скидку EB69-6AD7-D77D-43BD) и смена NS-адресов у него проходит так:

- Из выпадюащего списка с адресом вашей почты в правом верхнем углу выбираете пункт «Личный кабинет»

- Переходите на вкладку «Мои домены»

- В столбце «DNS» напротив нужного домена кликаете по строке с текущими адресами НС-серверов

- Во всплывающем окне стираете адреса старых НС-серверов и вместо них прописываете новые (полученные от нового хостера)

- Жмете на кнопку «Добавить»

То же самое можно сделать кликнув по названию домена (в первом столбце) и выбрав на открывшейся странице в области «Управление доменом» пункт «DNS-серверы»:

На открывшейся вкладке нужно будет лишь заменить старые адреса на новые и нажать на кнопку «Изменить».

В любом случае, изменения не вступят с силу сразу. Лишь с течением времени (потихоньку — до двух суток) вся структура ДНС-серверов пропишет эти изменения и пользователи со всех концов света будут попадать на ваш сайт уже живущий на новом хостинге.

Понятно, что на эти один-два дня (пока информация об изменении IP адреса сайта расходится по всей структуре доменной системы имен) на старом хостинге должна находиться рабочая копия сайта, чтобы не было перебоев в его работе. Кстати, не примените ознакомиться с материалом про то, что такое виртуальные хостинг и выделенный server, и что из них лучше выбрать.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Использую для заработка

для чего он нужен и как работает

Доброго времени суток, дорогие подписчики и гости блога. Наверняка вы слышали такую аббревиатуру, как DNS и возможно понимаете основы. Однако для многих это непонятный термин. Поэтому сегодня я постараюсь максимально понятно объяснить, что такое DNS-сервер и как его настроить, расскажу принципы его работы и зачем он нужен. Давайте приступим!

Давайте приступим!

Знакомьтесь! DNS

Итак, DNS расшифровывается как «Domain Name System». Если вы знаете английский, то уже поняли, о чем пойдет речь. Термин переводится как «Система доменных имен». Это своего рода распределенное хранилище, база данных, в которой хранятся ключи и значения, а точнее IP-адреса и соответствующие им доменные имена. Чтобы понять, для чего это нужно, ненадолго окунемся в историю.

Всем этим мы пользуемся каждый день. Благодаря данной технологии мы легко переходим по сервисам и не задумываясь быстро находим нужную информацию. А все потому что каждый ресурс в Интернете имеет свой IP-адрес, который выглядит, например, вот так: 87.245.200.148, и соответствующее ему доменное имя.

В данном случае это www.google.com.ua. Такая система появилась потому, что пользователям сети не удобно запоминать числовые адреса сайтов. Таким образом, при вводе определенного названия веб-сайта юзером в системе DNS происходит сложный процесс поиска его IP и наоборот. Кстати, одному IP-адресу может быть присвоено несколько доменных имен и наоборот одному доменному имени – много IP-адресов.

Кстати, одному IP-адресу может быть присвоено несколько доменных имен и наоборот одному доменному имени – много IP-адресов.

Ранее подобная информация записывалась в один единый файл и хранилась у юзеров на локальных компьютерах. Однако Всемирная паутина разрасталась и такой способ быстро стал неактуальным. На его смену пришла система доменных имен, разработанная во второй половине XX века Полом Мокапетрисом.

Структура DNS

Domain Name System состоит из множества уровней, на каждом из которых расположены свои записи доменов. Интересно то, что чем выше иерархия домена, тем правее он расположен при написании адреса сайта .

Корнем такого иерархического дерева является точка – «.». За ней идут домены первого уровня. К ним относятся следующие имена: org, com, net, int, edu, gov, info, pl и другие. Сюда же относятся и указание страны. Например, ru, ua и т.д. Далее идут следующие уровни.

Из-за огромного количества доменов все они были поделены на зоны – некая часть имен, которая хранится как единое целое на некотором одном или нескольких DNS-серверах.

При выполнении какого-то запроса в интернете происходит очень интересная и сложная штука. При посылке какого-либо запроса пользователем он отправляется на сервер. Сервер в свою очередь проверяет, а может ли он выдать результат.

Если ему не удается определить ответ, то он пересылает запрос далее на корневой или вышестоящий DNS-сервер. Такое движение вверх называется «Восходящей иерархией». После получения необходимого результата движение меняет свое направление и в обратном порядке передает информацию.

Кстати, в зависимости способа выдачи ответа сервера DNS делятся на два вида: рекурсивные и нерекурсивные (итеративные). Коротко говоря, первый вид запроса производит полный поиск всех отсылок к различным серверам и самостоятельно их опрашивает, а после все полученные записи кэширует. Во втором же случае пользователю возвращаются отсылки и он сам должен их проверить.

Я рассказал вам только общие принципы функционирования DNS, которые дают понимание происходящего в Интернете. Однако это далеко не все.

Однако это далеко не все.

Зачем настраивать DNS-сервер для своего сайта?

Как я уже говорил, каждый сайт имеет свой IP-адрес и доменное имя. В зависимости от того, как часто вы переезжаете на новый хостинг, меняется и сервер. А это значит, что меняется и IP. Поэтому соотношение ключ-значение не постоянное.

И если вы не будете настраивать все перечисленные показатели, то и ваш ресурс станет недоступным для поиска, так как он не будет отвечать при вызове по старому адресу. В другом случае если записи на DNS о вашем ресурсе будут удалены со старого хостинг-провайдера, то доменное имя станет отправлять пользователей сети в пустоту и тогда последним отобразится ошибка.

Поэтому при смене провайдера обязательно обновляйте информацию о расположении вашего сайта: проверьте домен, значение IP и все остальные параметры.

Если вы все сделали, как было написано выше, но никаких изменений не произошло, не пугайтесь. Новые инструкции подключения к сайту вступают в силу достаточно долго. Это может занять от 24 до 72 часов. Хотя некоторым сильно везет и регистрация проходит часов за 5. Почему так?

Это может занять от 24 до 72 часов. Хотя некоторым сильно везет и регистрация проходит часов за 5. Почему так?

Все зависит от того, на каких DNS-серверах и в какое время произойдет обновление информации. При вводе новых параметров эти записи передаются на другие сервера доменных имен и там уже переписываются старые данные. Однако многие DNS настроены на периодическое обновление информации, вследствие чего и происходит задержка обновления данных.

Конечно же случаются и другие проблемы при изменении адреса расположения веб-ресурса и не всегда однозначно знаешь, как исправить ситуацию. Для этого провайдеры обеспечивают своих клиентов техподдержкой. А продвинутые владельцы ресурсов могут сами со временем подыскать решение.

На этой ноте я прощаюсь с вами. Подписывайтесь на обновления моего блога. Заранее благодарю за репосты. Пока-пока!

С уважением, Роман Чуешов

Загрузка…

Прочитано: 417 раз

Пара слов о DNS / 1cloud.ru / Хабр

Являясь провайдером виртуальной инфраструктуры, компания

1cloud интересуется сетевыми технологиями, о которых мы регулярно рассказываем в своем блоге. Сегодня мы подготовили материал, затрагивающий тему доменных имен. В нем мы рассмотрим базовые аспекты функционирования

Сегодня мы подготовили материал, затрагивающий тему доменных имен. В нем мы рассмотрим базовые аспекты функционирования

и вопросы безопасности DNS-серверов.

/ фото James Cridland CC

Изначально, до распространения интернета, адреса преобразовывались согласно содержимому файла hosts, рассылаемого на каждую из машин в сети. Однако по мере её роста такой метод перестал оправдывать себя – появилась потребность в новом механизме, которым и стала DNS, разработанная в 1983 году Полом Мокапетрисом (Paul Mockapetris).

Что такое DNS?

Система доменных имен (DNS) является одной из фундаментальных технологий современной интернет-среды и представляет собой распределенную систему хранения и обработки информации о доменных зонах. Она необходима, в первую очередь, для соотнесения IP-адресов устройств в сети и более удобных для человеческого восприятия символьных имен.

DNS состоит из распределенной базы имен, чья структура напоминает логическое дерево, называемое пространством имен домена. Каждый узел в этом пространстве имеет свое уникальное имя. Это логическое дерево «растет» из корневого домена, который является самым верхним уровнем иерархии DNS и обозначается символом – точкой. А уже от корневого элемента ответвляются поддоменые зоны или узлы (компьютеры).

Каждый узел в этом пространстве имеет свое уникальное имя. Это логическое дерево «растет» из корневого домена, который является самым верхним уровнем иерархии DNS и обозначается символом – точкой. А уже от корневого элемента ответвляются поддоменые зоны или узлы (компьютеры).

Пространство имен, которое сопоставляет адреса и уникальные имена, может быть организовано двумя путями: плоско и иерархически. В первом случае имя назначается каждому адресу и является последовательностью символов без структуры, закрепленной какими-либо правилами. Главный недостаток плоского пространства имен – оно не может быть использовано в больших системах, таких как интернет, из-за своей хаотичности, поскольку в этом случае достаточно сложно провести проверку неоднозначности и дублирования.

В иерархическом же пространстве имен каждое имя составлено из нескольких частей: например, домена первого уровня .ru, домена второго уровня 1cloud.ru, домена третьего уровня panel.1cloud.ru и т. д. Этот тип пространства имен позволяет легко проводить проверки на дубликаты, и при этом организациям не нужно беспокоиться, что префикс, выбранный для хоста, занят кем-то другим – полный адрес будет отличаться.

Сопоставление имен

Давайте взглянем, как происходит сопоставление имен и IP-адресов. Предположим, пользователь набирает в строке браузера

www.1cloud.ruи нажимает Enter. Браузер посылает запрос DNS-серверу сети, а сервер, в свою очередь, либо отвечает сам (если ответ ему известен), либо пересылает запрос одному из высокоуровневых доменных серверов (или корневому).

Затем запрос начинает свое путешествие – корневой сервер пересылает его серверу первого уровня (поддерживающего зону .ru). Тот – серверу второго уровня (1cloud) и так далее, пока не найдется сервер, который точно знает запрошенное имя и адрес, либо знает, что такого имени не существует. После этого запрос начинает движение обратно. Чтобы наглядно объяснить, как это работает, ребята из dnssimple подготовили красочный комикс, который вы можете найти по ссылке.

Также стоит пару слов сказать про процедуру обратного сопоставления – получение имени по предоставленному IP-адресу. Это происходит, например, при проверках сервера электронной почты. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя.

Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя.

Кто управляет и поддерживает DNS-сервера?

Когда вы

вводитеадрес интернет-ресурса в строку браузера, он отправляет запрос на DNS-сервер отвечающий за корневую зону. Таких серверов 13 и они управляются различными операторами и организациями. Например, сервер a.root-servers.net имеет IP-адрес 198.41.0.4 и находится в ведении компании Verisign, а e.root-servers.net (192.203.230.10) обслуживает НАСА.

Каждый из этих операторов предоставляет данную услугу бесплатно, а также обеспечивает бесперебойную работу, поскольку при отказе любого из этих серверов станут недоступны целые зоны интернета. Ранее корневые DNS-серверы, являющиеся основой для обработки всех запросов о доменных именах в интернете, располагались в Северной Америке. Однако с внедрением технологии альтернативной адресации они «распространились» по всему миру, и фактически их число увеличилось с 13 до 123, что позволило повысить надёжность фундамента DNS.

Однако с внедрением технологии альтернативной адресации они «распространились» по всему миру, и фактически их число увеличилось с 13 до 123, что позволило повысить надёжность фундамента DNS.

Например, в Северной Америке находятся 40 серверов (32,5%), в Европе – 35 (28,5%), еще 6 серверов располагаются в Южной Америке (4,9%) и 3 – в Африке (2,4%). Если взглянуть на карту, то DNS-серверы расположены согласно интенсивности использования интернет-инфраструктуры.

Защита от атак

Атаки на DNS – далеко не новая стратегия хакеров, однако только недавно борьба с этим видом угроз стала принимать глобальный характер.

«В прошлом уже происходили атаки на DNS-сервера, приводящие к массовым сбоям. Как-то из-за подмены DNS-записи в течение часа для пользователей был недоступен известный всем сервис Twitter, – рассказывает Алексей Шевченко, руководитель направления инфраструктурных решений российского представительства ESET. – Но куда опаснее атаки на корневые DNS-сервера. В частности, широкую огласку получили атаки в октябре 2002 года, когда неизвестные пытались провести DDoS-атаку на 10 из 13 DNS-серверов верхнего уровня».

Протокол DNS использует для работы TCP- или UDP-порт для ответов на запросы. Традиционно они отправляются в виде одной UDP-датаграммы. Однако UDP является протоколом без установления соединения и поэтому обладает уязвимостями, связанными с подделкой адресов – многие из атак, проводимых на DNS-сервера, полагаются на подмену. Чтобы этому препятствовать, используют ряд методик, направленных на повышение безопасности.

Одним из вариантов может служить технология uRPF (Unicast Reverse Path Forwarding), идея которой заключается в определении того, может ли пакет с определенным адресом отправителя быть принят на конкретном сетевом интерфейсе. Если пакет получен с сетевого интерфейса, который используется для передачи данных, адресованных отправителю этого пакета, то пакет считается прошедшим проверку. В противном случае он отбрасывается.

Несмотря на то что, данная функция может помочь обнаружить и отфильтровать некоторую часть поддельного трафика, uRPF не обеспечивает полную защиту от подмены. uRPF предполагает, что прием и передача данных для конкретного адреса производится через один и тот же интерфейс, а это усложняет положение вещей в случае нескольких провайдеров. Более подробную информацию о uRPF можно найти здесь.

uRPF предполагает, что прием и передача данных для конкретного адреса производится через один и тот же интерфейс, а это усложняет положение вещей в случае нескольких провайдеров. Более подробную информацию о uRPF можно найти здесь.

Еще один вариант – использование функции IP Source Guard. Она основывается на технологии uRPF и отслеживании DHCP-пакетов для фильтрации поддельного трафика на отдельных портах коммутатора. IP Source Guard проверяет DHCP-трафик в сети и определяет, какие IP-адреса были назначены сетевым устройствам.

После того как эта информация была собрана и сохранена в таблице объединения отслеживания DHCP-пакетов, IP Source Guard может использовать ее для фильтрации IP-пакетов, полученных сетевым устройством. Если пакет получен с IP-адресом источника, который не соответствует таблице объединения отслеживания DHCP-пакетов, то пакет отбрасывается.

Также стоит отметить утилиту dns-validator, которая наблюдает за передачей всех пакетов DNS, сопоставляет каждый запрос с ответом и в случае несовпадения заголовков уведомляет об этом пользователя. Подробная информация доступна в репозитории на GitHub.

Подробная информация доступна в репозитории на GitHub.

Заключение

Система доменных имён разработана в еще 80-х годах прошлого века и продолжает обеспечивать удобство работы с адресным пространством интернета до сих пор. Более того, технологии DNS постоянно развиваются, например, одним из значимых нововведений недавнего времени стало внедрение доменных имен на национальных алфавитах (в том числе кириллический домен первого уровня.рф).

Постоянно ведутся работы по повышению надежности, чтобы сделать систему менее чувствительной к сбоям (стихийные бедствия, отключения электросети и т. д.), и это очень важно, поскольку интернет стал неотъемлемой частью нашей жизни, и «терять» его, даже на пару минут, совершенно не хочется.

Кстати, компания 1cloud предлагает своим пользователям VPS бесплатную услугу «DNS-хостинг» – инструмент, упрощающий администрирование ваших проектов за счет работы с общим интерфейсом для управления хостами и ссылающимися на них доменами.

О чем еще мы пишем:

Давайте уже разберемся в DNS / Хабр

Внимательный читатель найдет на этой картинке IPv6

Люди часто озадачены доменами. Почему мой сайт не работает? Почему эта хрень поломана, ничего не помогает, я просто хочу, чтобы это работало! Обычно, вопрошающий или не знает про DNS, или не понимает фундаментальных идей. Для многих DNS — страшная и непонятная штука. Эта статья — попытка развеять такой страх. DNS — это просто, если понять несколько базовых концепций.

Почему мой сайт не работает? Почему эта хрень поломана, ничего не помогает, я просто хочу, чтобы это работало! Обычно, вопрошающий или не знает про DNS, или не понимает фундаментальных идей. Для многих DNS — страшная и непонятная штука. Эта статья — попытка развеять такой страх. DNS — это просто, если понять несколько базовых концепций.

Что такое DNS

DNS расшифровывается как Domain Name System. Это глобальное распределенное хранилище ключей и значений. Сервера по всему миру могут предоставить вам значение по ключу, а если им неизвестен ключ, то они попросят помощи у другого сервера.

Вот и все. Правда. Вы или ваш браузер запрашивает значение для ключа www.example.com, и получает в ответ 1.2.3.4.

Базовые штуки

Большой плюс DNS в том, что это публичная услуга, и можно потыкать в сервера если хочется разобраться. Давайте попробуем. У меня есть домен petekeen.net, который хостится на машине web01.. Команды, используемые ниже, можно запустить из командной строки OS X (ой, то есть macOS, — прим. пер.). bugsplat.info

bugsplat.info

Давайте взглянем на маппинг между именем и адресом:

$ dig web01.bugsplat.info

Команда dig это такой швейцарский армейский нож для DNS-запросов. Крутой, многофункциональный инструмент. Вот первая часть ответа:

; <<>> DiG 9.7.6-P1 <<>> web01.bugsplat.info

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51539

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

Здесь есть только одна интересная деталь: информация о самом запросе. Говорится, что мы запросили запись и получили ровно один ответ. Вот:

;; QUESTION SECTION:

;web01.bugsplat.info. IN A

dig по-умолчанию запрашивает A-записи. A это address (адрес), и это один из фундаментальных видов записей в DNS.

A содержит один IPv4-адрес. Есть эквивалент для IPv6-адресов — AAAA. Давайте взглянем на ответ:

;; ANSWER SECTION:

web01.bugsplat.info. 300 IN A 192.241.250.244

Тут говорится, что у хоста web01.bugsplat.info. есть один адрес A: 192.241.250.244. Число 300 это TTL, или time to live (время жизни). Столько секунд можно держать значение в кэше до повторной проверки. Слово IN означает Internet. Так сложилось исторически, это нужно для разделения типов сетей. Подробнее об этом можно почитать в документе IANA’s DNS Parameters.

Оставшаяся часть ответа описывает сам ответ:

;; Query time: 20 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:01:16 2013

;; MSG SIZE rcvd: 56

В частности, здесь говорится, как долго сервер откликался, какой у сервера IP-адрес (192.), на какой порт стучался  168.1.1

168.1.1dig (53, DNS-порт по-умолчанию), когда запрос был завершен и сколько байтов было в ответе.

Как видите, при обычном DNS-запросе происходит куча всего. Каждый раз, когда вы открываете веб-страницу, браузер делает десятки таких запросов, в том числе для загрузки всех внешних ресурсов вроде картинок и скриптов. Каждый ресурс отвечает за минимум один новый DNS-запрос, и если бы DNS не был рассчитан на сильное кэширование, то трафика генерировалось бы очень много.

Но в этом примере не видно, что DNS-сервер 192.168.1.1 связался с кучей других серверов чтобы ответить на простой вопрос: «куда указывает адрес web01.bugsplat.info?». Давайте запустим трейс чтобы узнать о всей возможной цепочке, которую пришлось бы пройти dig‘у, если бы информация не был закэширована:

$ dig +trace web01.bugsplat.info

; <<>> DiG 9.7.6-P1 <<>> +trace web01.bugsplat. info

;; global options: +cmd

. 137375 IN NS l.root-servers.net.

. 137375 IN NS m.root-servers.net.

. 137375 IN NS a.root-servers.net.

. 137375 IN NS b.root-servers.net.

. 137375 IN NS c.root-servers.net.

. 137375 IN NS d.root-servers.net.

. 137375 IN NS e.root-servers.net.

. 137375 IN NS f.root-servers.net.

. 137375 IN NS g.root-servers.net.

. 137375 IN NS h.root-servers.net.

. 137375 IN NS i.root-servers.net.

. 137375 IN NS j.root-servers.net.

. 137375 IN NS k.root-servers.net.

;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms

info. 172800 IN NS c0.info.afilias-nst.info.

info. 172800 IN NS a2.info.afilias-nst.info.

info. 172800 IN NS d0.info.afilias-nst.org.

info. 172800 IN NS b2.info.afilias-nst.org.

info. 172800 IN NS b0.info.afilias-nst.

info

;; global options: +cmd

. 137375 IN NS l.root-servers.net.

. 137375 IN NS m.root-servers.net.

. 137375 IN NS a.root-servers.net.

. 137375 IN NS b.root-servers.net.

. 137375 IN NS c.root-servers.net.

. 137375 IN NS d.root-servers.net.

. 137375 IN NS e.root-servers.net.

. 137375 IN NS f.root-servers.net.

. 137375 IN NS g.root-servers.net.

. 137375 IN NS h.root-servers.net.

. 137375 IN NS i.root-servers.net.

. 137375 IN NS j.root-servers.net.

. 137375 IN NS k.root-servers.net.

;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms

info. 172800 IN NS c0.info.afilias-nst.info.

info. 172800 IN NS a2.info.afilias-nst.info.

info. 172800 IN NS d0.info.afilias-nst.org.

info. 172800 IN NS b2.info.afilias-nst.org.

info. 172800 IN NS b0.info.afilias-nst. org.

info. 172800 IN NS a0.info.afilias-nst.info.

;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms

bugsplat.info. 86400 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 86400 IN NS ns-212.awsdns-26.com.

bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 86400 IN NS ns-911.awsdns-49.net.

;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms

web01.bugsplat.info. 300 IN A 192.241.250.244

bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 172800 IN NS ns-212.awsdns-26.com.

bugsplat.info. 172800 IN NS ns-911.awsdns-49.net.

;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms

org.

info. 172800 IN NS a0.info.afilias-nst.info.

;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms

bugsplat.info. 86400 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 86400 IN NS ns-212.awsdns-26.com.

bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 86400 IN NS ns-911.awsdns-49.net.

;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms

web01.bugsplat.info. 300 IN A 192.241.250.244

bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 172800 IN NS ns-212.awsdns-26.com.

bugsplat.info. 172800 IN NS ns-911.awsdns-49.net.

;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms

Информация выводится в иерархической последовательности. Помните как dig вставил точку . после хоста, web01.bugsplat.info? Так вот, точка . это важная деталь, и она означает корень иерархии.

Корневые DNS-сервера обслуживаются различными компаниями и государствами по всему миру. Изначально их было мало, но интернет рос, и сейчас их 13 штук. Но у каждого из серверов есть десятки или сотни физических машин, которые прячутся за одним IP.

Итак, в самом верху трейса находятся корневые сервера, каждый определен с помощью NS-записи. NS-запись связывает доменное имя (в данном случае, корневой домен) с DNS-сервером. Когда вы регистрируете доменное имя у регистратора типа Namecheap или Godaddy, они создают NS-записи для вас.

В следующем блоке видно, как dig выбрал случайный корневой сервер, и запросил у него A-запись для web01.bugsplat.info. Видно только IP-адрес корневого сервера (192.5.5.241). Так какой именно корневой сервер это был? Давайте узнаем!

$ dig -x 192.5.5.241

; <<>> DiG 9.8.3-P1 <<>> -x 192.5.5.241

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 2862

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;241.5.5.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

241.5.5.192.in-addr.arpa. 3261 IN PTR f.root-servers.net.Флаг -x заставляет dig провести обратный поиск по IP-адресу. DNS отвечает записью PTR, которая соединяет IP и хост, в данном случае — f.root-servers.net.

Возвращаясь к нашему начальному запросу: корневой сервер F вернул другой набор NS-серверов. Он отвечает за домен верхнего уровня info. dig запрашивает у одного из этих серверов запись A для web01.bugsplat.info, и получает в ответ еще один набор NS-серверов, и потом запрашивает у одного из этих серверов запись A для web01.bugsplat.info.. И, наконец, получает ответ!

Уф! Сгенерировалось бы много трафика, но почти все эти записи были надолго закэшированы каждым сервером в цепочке. Ваш компьютер тоже кэширует эти данные, как и ваш браузер. Чаще всего DNS-запросы никогда не доходят до корневых серверов, потому что их IP-адреса почти никогда не изменяются («Наверно все таки речь идет о большом TTL для записей в их базе. Если у DNS сервера IP адрес вообще ни разу не изменялся, то это не означает, что его база навечно закеширована» — прим. от rrrav). Домены верхнего уровня com, net, org, и т.д. тоже обычно сильно закэшированы.

Другие типы

Есть еще несколько типов, о которых стоит знать. Первый это MX. Он соединяет доменное имя с одним или несколькими почтовыми серверами. Электронная почта настолько важна, что у нее есть свой тип DNS-записи. Вот значения MX для petekeen.net:

$ dig petekeen.net mx

; <<>> DiG 9.7.6-P1 <<>> petekeen.net mx

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 18765

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;petekeen.net. IN MX

;; ANSWER SECTION:

petekeen.net. 86400 IN MX 60 web01.bugsplat.info.

;; Query time: 272 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:33:43 2013

;; MSG SIZE rcvd: 93Заметьте, что MX-запись указывает на имя, а не на IP-адрес.

Еще один тип, который вам скорее всего знаком, это CNAME. Расшифровываетя как Canonical Name (каноническое имя). Он связывает одно имя с другим. Давайте посмотрим на ответ:

$ dig www.petekeen.net

; <<>> DiG 9.7.6-P1 <<>> www.petekeen.net

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 16785

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;www.petekeen.net. IN A

;; ANSWER SECTION:

www.petekeen.net. 86400 IN CNAME web01.bugsplat.info.

web01.bugsplat.info. 300 IN A 192.241.250.244

;; Query time: 63 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:36:58 2013

;; MSG SIZE rcvd: 86Сразу видно, что мы получили два ответа. Первый говорит, что www.petekeen.net указывает на web01.bugsplat.info. Второй возвращает запись A для того сервера. Можно считать, что CNAME это псевдоним (или алиас) для другого сервера.

Что не так с CNAME

Записи CNAME очень полезны, но есть важный момент: если есть CNAME с каким-то именем, то нельзя создать другую запись с таким же именем. Ни MX, ни A, ни NS, ничего.

Причина в том, что DNS производит замену таким образом, что все записи того места, куда указывает CNAME, также валидны для CNAME. В нашем примере, записи у www.petekeen.net и web01.bugsplat.info будут совпадать.

Поэтому нельзя делать CNAME на корневом домене вроде petekeen.net, потому что обычно там нужны другие записи, например, MX.

Запросы к другим серверам

Давайте представим, что конфигурация DNS испорчена. Вам кажется, что вы исправили проблему, но не хотите ждать когда обновится кэш чтобы удостовериться. С помощью dig можно сделать запрос к публичному DNS-серверу вместо своего дефолтного, вот так:

$ dig www.petekeen.net @8.8.8.8Символ @ с IP-адресом или хостом заставляет dig прозводить запрос к указанному серверу через порт по-умолчанию. Можно использовать публичный DNS-сервер Гугла или почти-публичный-сервер Level 3 по адресу 4.2.2.2.

Типичные ситуации

Давайте рассмотрим типичные ситуации, знакомые многим веб-разработчикам.

Редирект домена на www

Часто нужно сделать редирект домена iskettlemanstillopen.com на www.iskettlemanstillopen.com. Регистраторы типа Namecheap или DNSimple называют это URL Redirect. Вот пример из админки Namecheap:

Символ @ означает корневой домен iskettlemanstillopen.com. Давайте посмотрим на запись A у этого домена:

$ dig iskettlemanstillopen.com

;; QUESTION SECTION:

;iskettlemanstillopen.com. IN A

;; ANSWER SECTION:

iskettlemanstillopen.com. 500 IN A 192.64.119.118

Этот IP принадлежит Namecheap’у, и там крутится маленький веб-сервер, который просто делает перенаправление на уровне HTTP на адрес http://www.iskettlemanstillopen.com:

$ curl -I iskettlemanstillopen.com

curl -I iskettlemanstillopen.com

HTTP/1.1 302 Moved Temporarily

Server: nginx

Date: Fri, 19 Jul 2013 23:53:21 GMT

Content-Type: text/html

Connection: keep-alive

Content-Length: 154

Location: http://www.iskettlemanstillopen.com/

CNAME для Heroku или Github

Взгляните на скриншот выше. На второй строке там CNAME. В этом случае www.iskettlemanstillopen.com указывает на приложение, запущенное на Heroku.

$ heroku domains

=== warm-journey-3906 Domain Names

warm-journey-3906.herokuapp.com

www.iskettlemanstillopen.com

С Github похожая история, но там нужно создать специальный файл в корне репозитория, и назвать его CNAME. См. документацию.

Wildcards

Большинство DNS-серверов поддерживают шаблоны (wildcards). Например, есть wildcard CNAME для *.web01.bugsplat.info указывает на web01.bugsplat.info. Тогда любой хост на web01 будет указывать на web01.bugsplat.info и не нужно создавать новые записи:

$ dig randomapp.web01.bugsplat.info

;; QUESTION SECTION:

;randomapp.web01.bugsplat.info. IN A

;; ANSWER SECTION:

randomapp.web01.bugsplat.info. 300 IN CNAME web01.bugsplat.info.

web01.bugsplat.info. 15 IN A 192.241.250.244

Заключение

Надеюсь, теперь у вас есть базовое понимание DNS. Все стандарты описаны в документах:

Есть еще пара интересных RFC, в том числе 4034, который описывает стандарт DNSSEC и 5321, который описывает взаимосвязь DNS и email. Их интересно почитать для общего развития.

Что такое DNS простыми словами и для чего он нужен?

Приветствую на fast-wolker и желаю всем добра! Что такое IP адрес мы уже знаем. И первые небольшие компьютерные сети работали при помощи этой технологии вполне успешно. Для связи с другими компьютерами использовались так же и их имена (хосты) , которые прописывались в hosts — файле. Этого по началу хватало.

Сети росли и разработчики IP пришли к выводу, что нужна другая система именования, которая позволила бы неограниченному числу компьютеров без ошибок связываться друг с другом. Ведь знать имена всех компьютеров и постоянно пополнять ими файл hosts — задача невыполнимая. Да и в начале создания этой новой системы разработчики

не предполагали, что она в недалеком будущем будет успешно работать в глобальном масштабе. Ведь изначально DNS создавался для локальных компьютерных сетей. Интернет с тех пор шагнул далеко вперед — но работает он по прежнему на нерушимых принципах IP и DNS .

Объясните, что такое DNS и его назначение?

Способ, к которому прибегли разработчики для понимания и прост и сложен. Они создали доменную систему именования компьютеров (Domain Name System) или DNS. Слово «домен» подразумевает некую иерархию, которая является правилом присвоения DNS -имени тому или иному узлу. Для лучшего понимания структуры DNS сначала рекомендую ознакомиться с материалам «Что такое домен сайта«, где подробнее описана принятая иерархия доменных имен.

Простыми словами DNS работает следующим образом. Компьютеру (серверу) на котором физически расположен нужный сайт присваивается некий IP адрес, который нам неизвестен. Но известно доменное имя нужного сайта. В процессе поиска сайта компьютер по цепочке получает нужный IP. Возможно и обратное преобразование — из IP адреса можно получить доменное имя сервера.

Назначение DNS — обеспечение связи между компьютерами сети в глобальном масштабе. Например, когда вы ввели в поисковую строку адрес нужного сайта (www.fast-wolker.ru) компьютер на доли секунды задумывается, преобразовывая набранное имя. Сначала ваш компьютер формирует служебное сообщение DNS серверу вашего интернет- провайдера.

DNS сервер «просматривает» сформированное сообщение, получает нужный IP адрес от других DNS -серверов (мы об этом еще поговорим) и возвращает ответное сообщение вашему компьютеру. Только после этого ваш компьютер отправляет запрос уже на искомый сайт. Если положительный ответ получен — связь установлена.

Процесс преобразования доменных имен в IP адрес принято называть «Разрешение имен». Программа, которая преобразует называется «интерпретатором» (resolver) и является обязательной составной частью любой операционной системы.

Основы и технические особенности DNS были подробно описаны в RFC 1034 и RFC 1035. Сам протокол DNS непрерывно совершенствуется и развивается — в ногу со временем.

Что такое DNS сервер простыми словами?

Главное правило — доменные имена в интернет пространстве (или доменной сети) должны иметь иерархию и никогда не повторяться. DNS -имена таким образом формируют актуальную структуру всего интернета. И всю нагрузку по обеспечению работоспособности интернета делят между собой DNS серверы и их администраторы.

DNS-имена серверов так же назначены по иерархическому принципу. Существуют корневые DNS сервера (root-name server). Они содержат список доменов первого уровня, а так же IP- адреса их управляющих серверов.

Управляющим сервером или (authoritative server) называется компьютер хранящий всю информацию о конкретном домене. На администраторах DNS лежит большая ответственность за непрерывную работоспособность серверов.

Давайте разберемся, что происходит на DNS сервере, который получил пакет от вашего компьютера. Пытаясь разрешить нужное имя сервер формирует запрос об адресе на корневой DNS сервер домена первого уровня (RU).

Управляющий DNS сервер первого доменного уровня в ответ сформировал пакет с адресом управляющего DNS- сервера c доменами второго уровня и отправил его на ваш компьютер обратно. После чего ваш компьютер снова формирует запрос на управляющий сервер уже второго доменного уровня с запросом адреса нужного сайта и так далее, пока не получит пакет с конечным адресом..

Уже рассказывалось, что в любом домене можно сформировать поддомен, а внутри еще один — как в матрешке. Поиск нужного происходит сегодня в доли секунды — на серверах DNS служебные записи о сайтах (доменах) хранится в кэше. Для популярных ресурсов уже не нужно связываться со всеми серверами цепочки — ответ формируется из сохраненных однажды данных кэша «ближайшего» сервера.

Единицей хранения информации на DNS сервере является «запись ресурса». Они формируются как вручную так и автоматически Эти записи вставляются в сообщения и используется в вычислениях для разрешаемого имени. Виды записи ресурса многочисленны и для разных уровней доменов имеют свой формат.

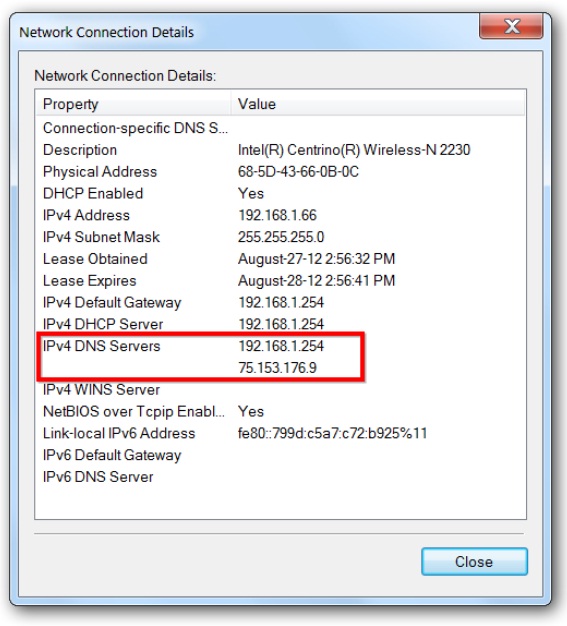

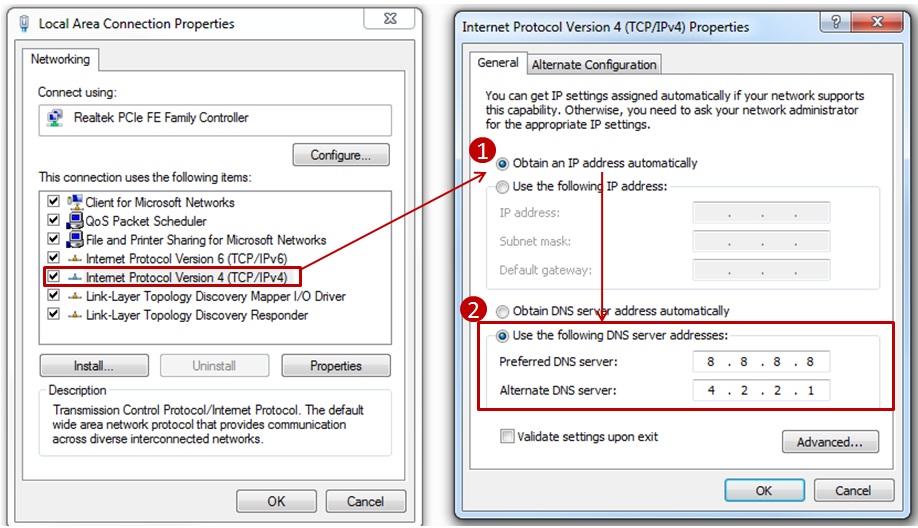

Как настроить ip адрес DNS на компьютере?

Теперь понятно, что без соответствующих правильных настроек работа интернета на вашем компьютере будет невозможна. Подробно про ошибку «DNS-сервер не отвечает» и способах ее устранения уже было рассказано. Но как правило, большинству пользователей интернета беспокоится не о чем — провайдер автоматически все настройки уже сделал.

Однако, если провайдер выдал вам интернет с выделенным IP, тогда настройку DNS делаем сначала на роутере. На компьютере локальной сети после этого можно указать выданные провайдером адреса DNS сервера в настройках подключения :

В качестве примера в моем случае предпочитаемый DNS сервер указан адрес шлюза роутера, (на котором уже прописаны DNS адреса провайдера). Адрес гугла указан в поле «Альтернативный DNS».

Можно указать и DNS адреса провайдера. Будет работать! Если намудрили с настройками — сбрасываем роутер на заводские настройки и делаем все с нуля. Вот мы и убедились, что DNS тесно связано с IP и одно без другого работать не будет, если дело касается интернета.

Автор публикации

не в сети 2 дня

admin

0 Комментарии: 61Публикации: 386Регистрация: 04-09-2015Pin шифрование и дешифрование с использованием des

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

Разрешение адресов в DNS (сервер доменных имен)

Разрешение адресов в DNS (сервер доменных имен)

Предварительное условие — сервер доменных имен

Сопоставление имени домена с IP-адресом известно как Разрешение имени-адреса .Резолвер серверов доменных имен (DNS) выполняет эту операцию, консультируясь с серверами имен.

Чтобы найти конкретный DNS, запрашивающий хост отправляет свой запрос на локальный DNS-сервер с запросом сопоставления. Если у него есть информация, резолвер удовлетворен, иначе резолвер отсылается к другим серверам или другим серверам предлагается предоставить информацию. После того, как распознаватель получает ответ, он проверяет, правильный ответ или нет. Если ответ правильный, ответ передается процессу, который его запросил, иначе запрос имени не выполняется.

Разрешение бывает двух типов — итеративное и рекурсивное.

- Рекурсивное разрешение —

Здесь клиент требует, чтобы локальный сервер предоставил запрошенное сопоставление или сообщение об ошибке. Прикладная программа генерирует DNS-запрос к преобразователю для получения IP-адреса назначения. Затем запрос пересылается на локальный DNS-сервер. Если ему известен IP-адрес, он отправляет ответ преобразователю. Предполагая, что он не знает IP-адреса, он отправляет запрос на корневой сервер имен.

Корневой сервер имен содержит информацию как минимум об одном сервере домена верхнего уровня. Затем запрос отправляется на соответствующий сервер домена верхнего уровня. Если он содержит отображение, ответ отправляется обратно на корневой сервер, а затем на локальный сервер хоста. Если он не содержит сопоставления, он должен содержать IP-адрес локального DNS-сервера назначения. Локальному DNS-серверу известен IP-адрес целевого хоста. Затем информация отправляется обратно на сервер домена верхнего уровня, затем на корневой сервер, затем на локальный DNS-сервер хоста и, наконец, на хост.

- Итерационное разрешение —

Основное различие между итеративным и рекурсивным разрешением состоит в том, что здесь каждый сервер, который не знает сопоставления, отправляет IP-адрес следующего сервера тому, который его запросил. Здесь клиент позволяет серверу возвращать лучший ответ, который он может дать, как совпадение или как ссылку. Прикладная программа генерирует DNS-запрос к преобразователю для получения IP-адреса назначения. Затем запрос пересылается на локальный DNS-сервер.Предполагая, что он не знает IP-адреса, он отправляет запрос на корневой сервер имен.

Корневой сервер имен возвращает IP-адрес сервера домена верхнего уровня локальному серверу. С сервером домена верхнего уровня связывается локальный сервер, и он возвращает либо IP-адрес целевого хоста, либо его локальный DNS-сервер. Если он возвращает адрес сервера, то, связавшись с локальным DNS-сервером места назначения, мы получаем IP-адрес хоста назначения. Затем ответ / отображение передается от локального DNS-сервера хоста к распознавателю и, наконец, к хосту.

Механизм кэширования —

Как при итеративном, так и при рекурсивном разрешении, после того, как сервер запрашивает запрос сопоставления от другого сервера, он получает ответ и сохраняет эту информацию в кэш-памяти перед отправкой ее клиенту. Это сделано для уменьшения времени поиска, которое требуется серверу для проверки IP-адреса в своей базе данных. Итак, в следующий раз, если запрос приходит на сервер, он сначала проверяет свою кеш-память и пытается разрешить запрос.Ответ помечен как Unauthoritative , чтобы сообщить клиенту, что ответ от кеша. Единственный способ, при котором кэширование может быть проблематичным, — это когда сервер кэширует отображение в течение длительного времени, и отображение устаревает. Однако есть способы решить эту проблему, например, с помощью TTL .

Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и будьте готовы к отрасли.

| Akamai Edge DNS | Certbot, lego, Posh-ACME, acme.sh | Особые условия контракта |

| Aliyun (CN) и Alibaba Cloud DNS (EN) | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена или ценами на Cloud DNS |

| Amazon Route53 | Certbot, acme.ш, другие | ~ 0,50 доллара США в месяц за домен |

| Azure DNS | acme.sh, лего, Posh-ACME | ~ 0,50 доллара США в месяц за домен |

| Cloudflare | Certbot, acme.sh, другие | Бесплатно (кроме доменов Freenom) |

| ClouDNS | acme.sh, lego, Posh-ACME, другие | > = 2,95 $ / мес (с поддержкой API) |

| ОблакоXNS | Certbot, acme.sh, лего | Бесплатно, только китайский язык |

| deSEC | Certbot, acme.ш, другие | Бесплатно |

| DigitalOcean | Certbot, acme.sh, другие | Бесплатно |

| Упрощенный DNS | Certbot, acme.sh, другие | 59,95 $ / год (бизнес-членство дает доступ к API) |

| DNSimple | Certbot, acme.sh, другие | $ 5 / мес |

| DNSPod.com | acme.sh, лего, Posh-ACME | Бесплатно |

| Утка DNS | акме.ш, лего, другие | Бесплатно |

| дин | acme.sh, лего, другие | $ 7 / мес |

| Dynu | acme.sh, лего, Posh-ACME | Бесплатно |

| EasyDNS | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена (250 тыс. Запросов в месяц) или 20 долларов США в год за 1 млн запросов в месяц |

| FreeDNS / fear.org | acme.sh, Posh-ACME (без API, эмуляция HTTP) | Бесплатно (если вы делитесь своим доменом с другими) |

| Google Cloud DNS | Certbot, acme.ш, другие | ~ 0,20 $ / мес |

| Hetzner | лего, Posh-ACME | Бесплатно |

| Ураган Электрик | acme.sh, Posh-ACME (без API, эмуляция HTTP) | Бесплатно |

| IBM Cloud DNS | Posh-ACME | 275 $ / мес за домен для стандартного плана |

| Люаднс | Certbot, acme.sh, другие | Бесплатно |

| MyDNS.jp | акме.ш, лего | Бесплатно |

| NS1 | Certbot, acme.sh, другие | ? (Бесплатный тариф «девелопер») |

| Открытое облако Telekom | Лего0,36 € / мес за зону | |

| OVH | Certbot, acme.sh, другие | Бесплатно |

| PointHQ | acme.sh, Posh-ACME | 25 $ / мес за 10 доменов |

| Rackspace Cloud DNS | акме.ш, лего, Posh-ACME, другие | Бесплатно |

| Selectel | acme.sh, лего, Posh-ACME | Бесплатно |

| Shellrent | Certbot, acme.sh | 1, € / год за зону |

| StackPath | Лего$ 10 / мес | |

| Vultr | acme.sh (через Lexicon), lego, другие | Бесплатно |

| Яндекс.Почта | acme.sh, лего, Posh-ACME | Бесплатно |

| Зилор | акме.ш | 5 долларов США в месяц или выше за доступ к API |

| Zonomi | acme.sh, лего, Posh-ACME | Бесплатно |

| Регистратор домена: Active24 | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: alwaysdata | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: ConoHa | acme.sh, лего | В комплекте с регистрацией домена (японский) |

| Регистратор домена: cyon.ch | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: do.de | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: domeneshop | acme.sh, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: DreamHost | acme.sh, лего, Posh-ACME | ? (в комплекте с регистрацией домена или хостингом?) |

| Регистратор домена: Euserv | акме.ш | В комплекте с регистрацией домена |

| Регистратор домена: Exoscale | acme.sh, лего | В комплекте с регистрацией домена |

| Регистратор домена: Futurehosting | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: Gandi | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: GoDaddy | акме.ш, лего, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: GratisDNS.dk | acme.sh | В комплекте с регистрацией домена (датский) |

| Регистратор домена: hosting.de | acme.sh, лего | В комплекте с регистрацией домена (немецкий) |

| Регистратор домена: internetx.com | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: inwx.де | acme.sh, лего | В комплекте с регистрацией домена |

| Регистратор домена: Loopia.se | acme.sh, Posh-ACME | В комплекте с регистрацией домена (шведский) |

| Регистратор домена: name.com | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: Namesilo | Certbot, acme.sh, лего | В комплекте с регистрацией домена |

| Регистратор домена: Neodigit.сеть | acme.sh | В комплекте с регистрацией домена (испанский) |

| Регистратор домена: netcup | acme.sh, лего | В комплекте с регистрацией домена |

| Регистратор домена: Nexcess | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: Online.net | acme.sh | В комплекте с регистрацией домена |

| Регистратор домена: рег.ru (reg.com) | acme.sh, лего, Posh-ACME | В комплекте с регистрацией домена (русский) |

| Регистратор домена: Servercow | acme.sh, лего | В комплекте с регистрацией домена (немецкий) |

| Регистратор домена: TELE3 | acme.sh | В комплекте с регистрацией домена (Чехия) |

| Регистратор домена: UnoEuro | acme.sh, Posh-ACME | В комплекте с регистрацией домена |

| Регистратор домена: Зона.Европа | acme.sh, лего | В комплекте с регистрацией домена |

| Веб-хостинг: KingHost | acme.sh | Бесплатно (веб-хостинг только для взрослых) |

| Веб-хостинг: Linode | Certbot, acme.sh, другие | В комплекте с хостингом |

| Веб-хост: Thermo.io | acme.sh | Переменная плата за хостинг |

| Самостоятельное размещение: acme-dns | Certbot, acme.sh, другие | Бесплатно, с открытым исходным кодом |

| Самостоятельное размещение: BlueCat | Posh-ACME | Enterprise DDI (по контракту) |

| Самостоятельное размещение: cPanel | Certbot | Лицензия 20 долларов в месяц или переменная стоимость за общий хостинг cPanel |

| Самостоятельное размещение: DirectAdmin | акме.ш | Бесплатно |

| Самостоятельное размещение: Infoblox | acme.sh, Posh-ACME | Enterprise DDI (по контракту) |

| Самостоятельное размещение: ISPConfig | acme.sh | Бесплатно |

| Самостоятельное размещение: узел (knsupdate) | acme.sh | Бесплатно, с открытым исходным кодом |

| Самостоятельное размещение: PowerDNS | acme.sh, лего | Бесплатно, с открытым исходным кодом |

| Самостоятельное размещение: Simple DNS Plus | Posh-ACME | 79 $ за лицензию на 5 зон |

| Самостоятельное размещение: Windows DNS | Posh-ACME | Бесплатно с лицензией на ОС Windows Server |

Простой DNSCrypt

Simple DNSCrypt — это простой инструмент управления для настройки dnscrypt-proxy в системах на базе Windows.

Статус

Использует dnscrypt-proxy: 2.0.42

Начало работы

Предварительные требования

Как минимум одна система с Windows 7 SP1 и установкой. NET Framework 4.6.1 в настоящее время требуется.

Вам также понадобятся: Распространяемый компонент Microsoft Visual C ++ для Visual Studio 2015-2019 x64 или x86

или

Распространяемый компонент Microsoft Visual C ++ для Visual Studio 2017 x64 или x86

Установка

Для установки Simple DNSCrypt используйте последние (стабильные) пакеты MSI: x86 или x64.

Подписание файла

Пакет MSI и SimpleDnsCrypt.exe подписываются через CA для подписи кода COMODO RSA. Файлы подписаны под именем: Christian Hermann

Вы также можете проверить пакеты MSI с помощью minisign. Подписи minisign x86 и x64 можно проверить с помощью следующей команды:

minisign -Vm SimpleDNSCrypt.msi -P RWTSM + 4BNNvkZPNkHgE88ETlhWa + 0HDzU5CN8TvbyvmhVUcr6aQXfssV

minisign -Vm SimpleDNSCrypt64.msi -P RWTSM + 4BNNvkZPNkHgE88ETlhWa + 0HDzU5CN8TvbyvmhVUcr6aQXfssV

Удаление

Чтобы удалить Simple DNSCrypt и dnscrypt-proxy, просто зайдите в Панель управления Windows (Программы и компоненты) и найдите Simple DNSCrypt.

Обновления

Simple DNSCrypt автоматически выполнит поиск последней версии при запуске.

Переводы

Переводы выполняются с помощью POEditor. Если вы можете добавить или исправить язык, не стесняйтесь делать это:

https: // poeditor.

info

;; global options: +cmd

. 137375 IN NS l.root-servers.net.

. 137375 IN NS m.root-servers.net.

. 137375 IN NS a.root-servers.net.

. 137375 IN NS b.root-servers.net.

. 137375 IN NS c.root-servers.net.

. 137375 IN NS d.root-servers.net.

. 137375 IN NS e.root-servers.net.

. 137375 IN NS f.root-servers.net.

. 137375 IN NS g.root-servers.net.

. 137375 IN NS h.root-servers.net.

. 137375 IN NS i.root-servers.net.

. 137375 IN NS j.root-servers.net.

. 137375 IN NS k.root-servers.net.

;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms

info. 172800 IN NS c0.info.afilias-nst.info.

info. 172800 IN NS a2.info.afilias-nst.info.

info. 172800 IN NS d0.info.afilias-nst.org.

info. 172800 IN NS b2.info.afilias-nst.org.

info. 172800 IN NS b0.info.afilias-nst.

info

;; global options: +cmd

. 137375 IN NS l.root-servers.net.

. 137375 IN NS m.root-servers.net.

. 137375 IN NS a.root-servers.net.

. 137375 IN NS b.root-servers.net.

. 137375 IN NS c.root-servers.net.

. 137375 IN NS d.root-servers.net.

. 137375 IN NS e.root-servers.net.

. 137375 IN NS f.root-servers.net.

. 137375 IN NS g.root-servers.net.

. 137375 IN NS h.root-servers.net.

. 137375 IN NS i.root-servers.net.

. 137375 IN NS j.root-servers.net.

. 137375 IN NS k.root-servers.net.

;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms

info. 172800 IN NS c0.info.afilias-nst.info.

info. 172800 IN NS a2.info.afilias-nst.info.

info. 172800 IN NS d0.info.afilias-nst.org.

info. 172800 IN NS b2.info.afilias-nst.org.

info. 172800 IN NS b0.info.afilias-nst. org.

info. 172800 IN NS a0.info.afilias-nst.info.

;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms

bugsplat.info. 86400 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 86400 IN NS ns-212.awsdns-26.com.

bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 86400 IN NS ns-911.awsdns-49.net.

;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms

web01.bugsplat.info. 300 IN A 192.241.250.244

bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 172800 IN NS ns-212.awsdns-26.com.

bugsplat.info. 172800 IN NS ns-911.awsdns-49.net.

;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms

org.

info. 172800 IN NS a0.info.afilias-nst.info.

;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms

bugsplat.info. 86400 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 86400 IN NS ns-212.awsdns-26.com.

bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 86400 IN NS ns-911.awsdns-49.net.

;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms

web01.bugsplat.info. 300 IN A 192.241.250.244

bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 172800 IN NS ns-212.awsdns-26.com.

bugsplat.info. 172800 IN NS ns-911.awsdns-49.net.

;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms