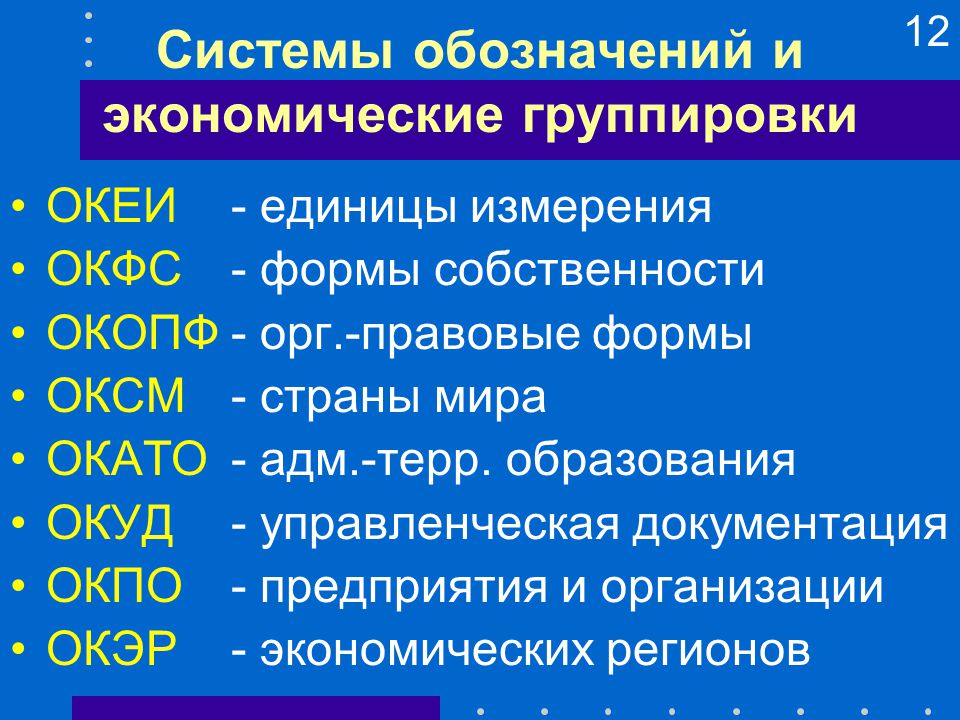

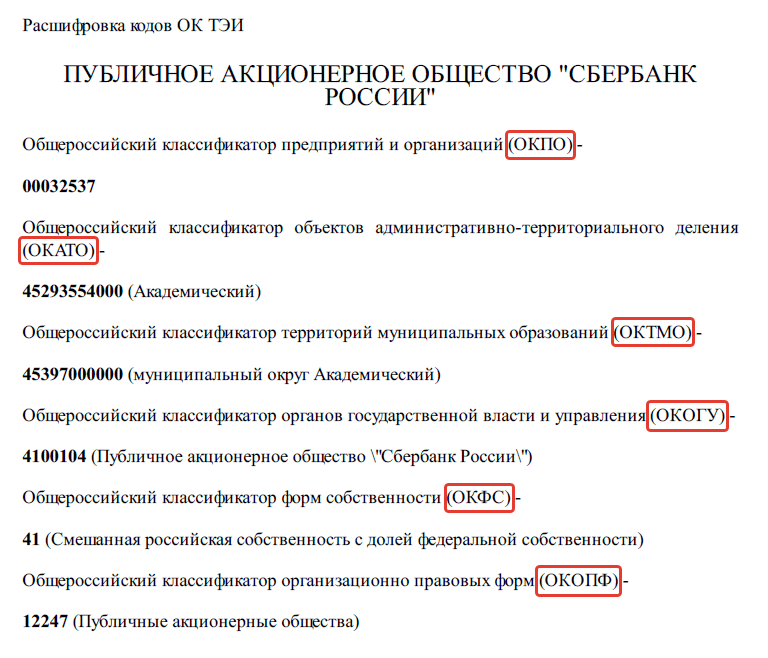

Подробная расшифровка кода ОКФС

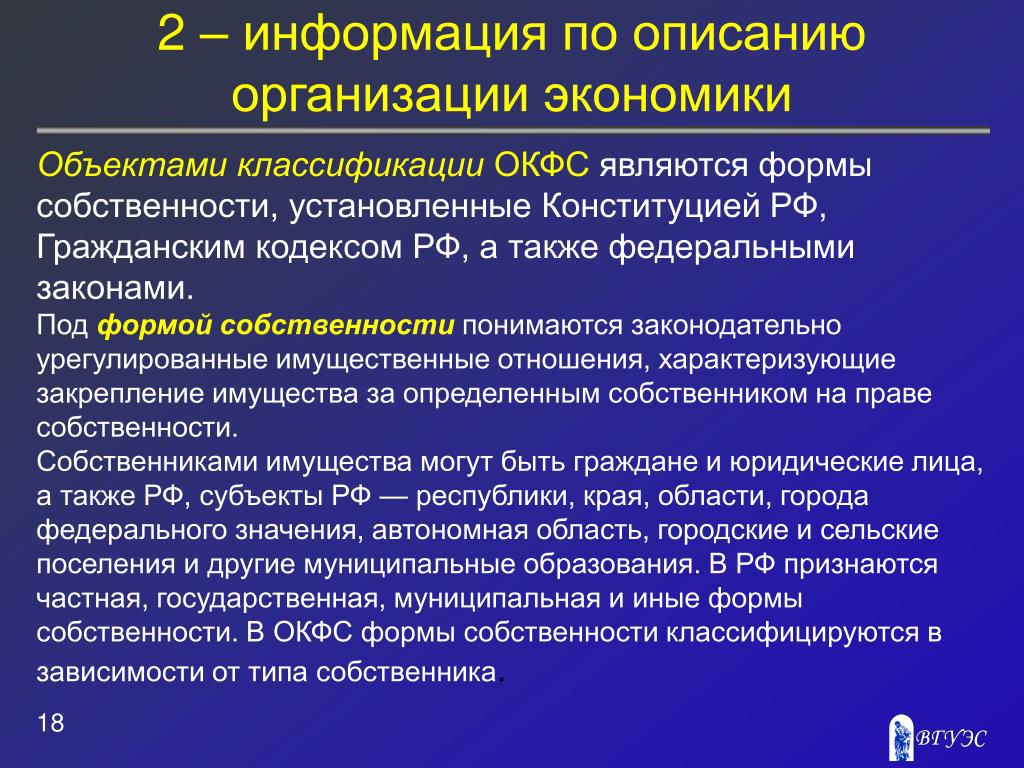

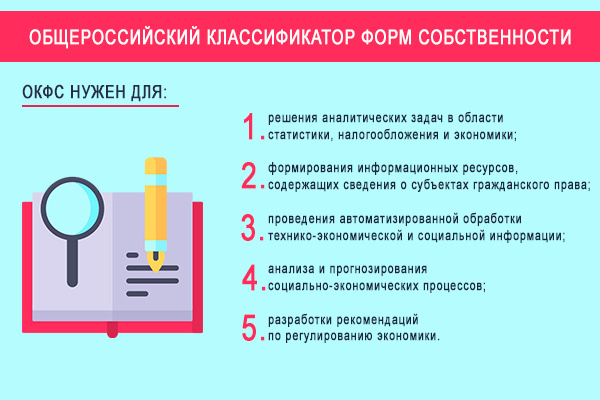

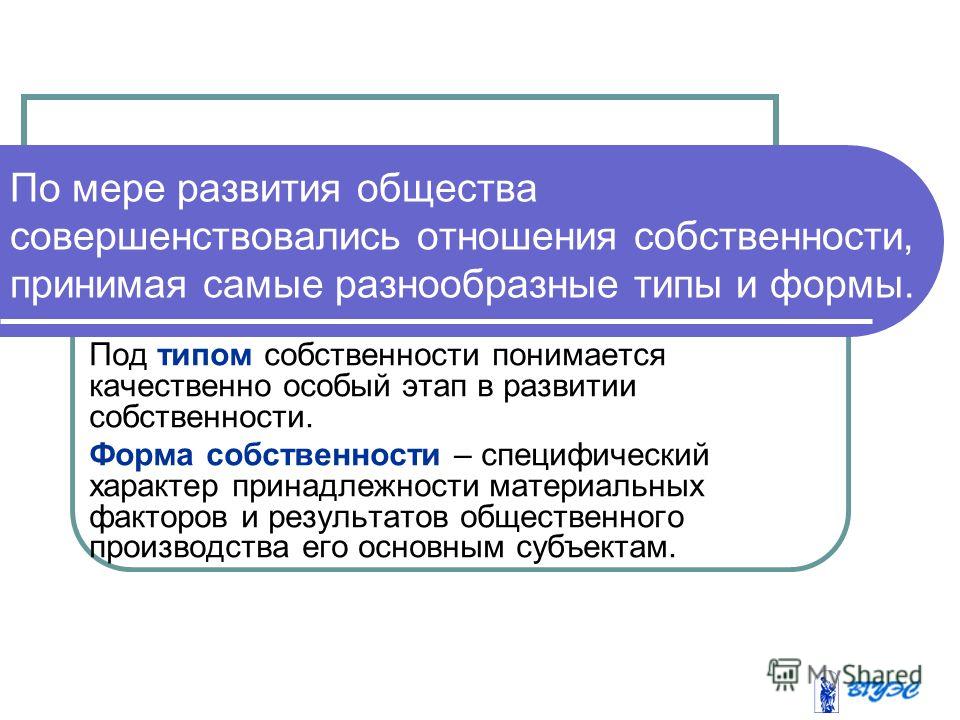

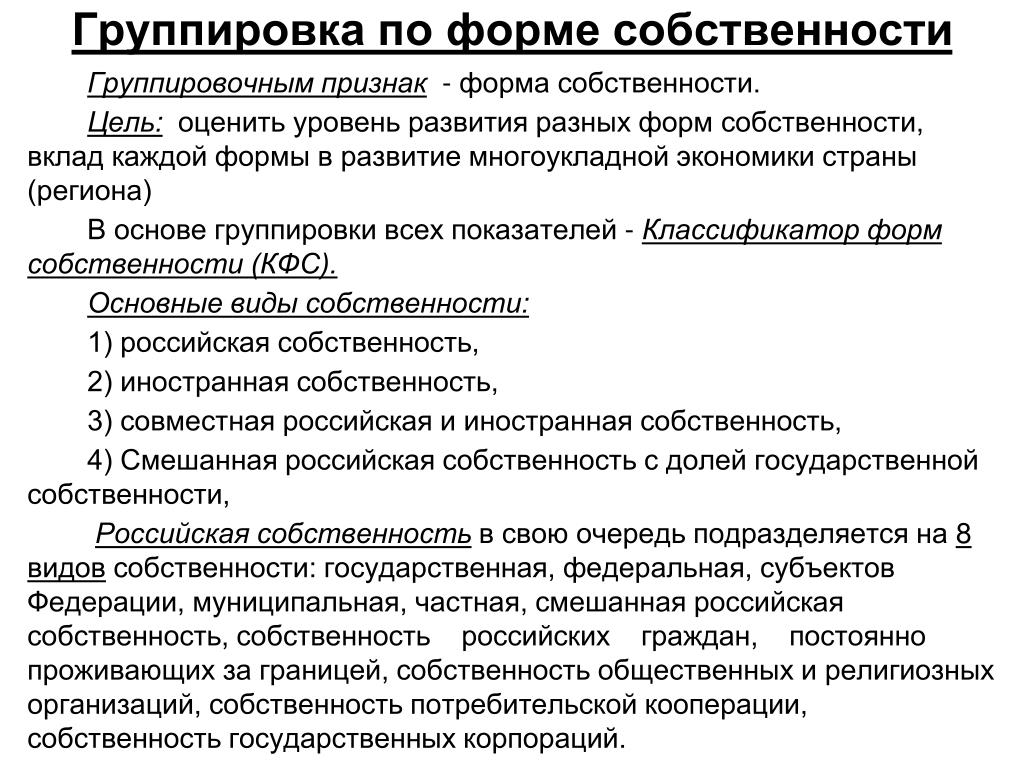

Общероссийский классификатор форм собственности или сокращенно ОКФС включен в состав системы ЕСКК РФ. Был введен в действие с 01.01.2000 г.

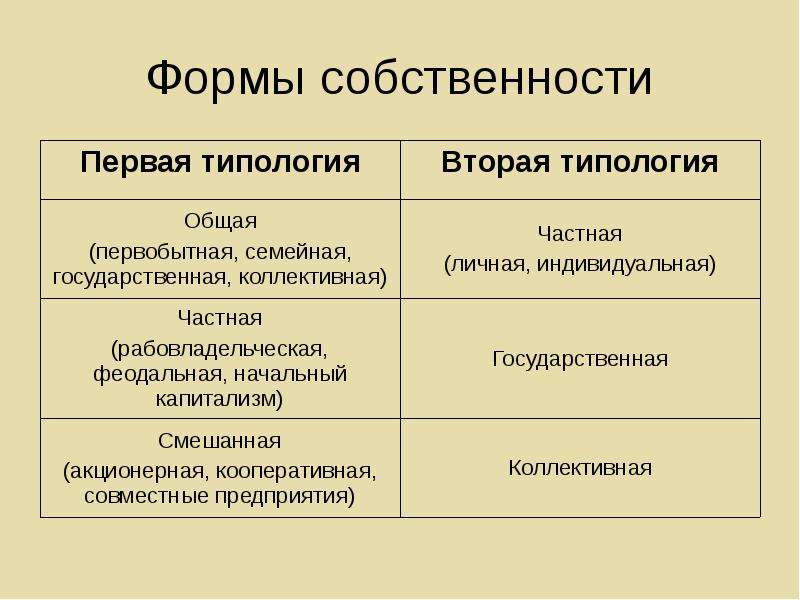

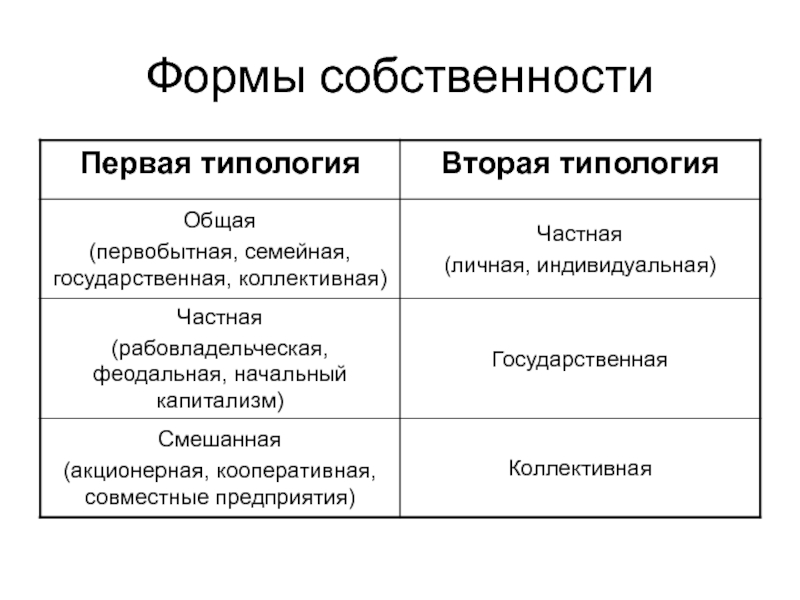

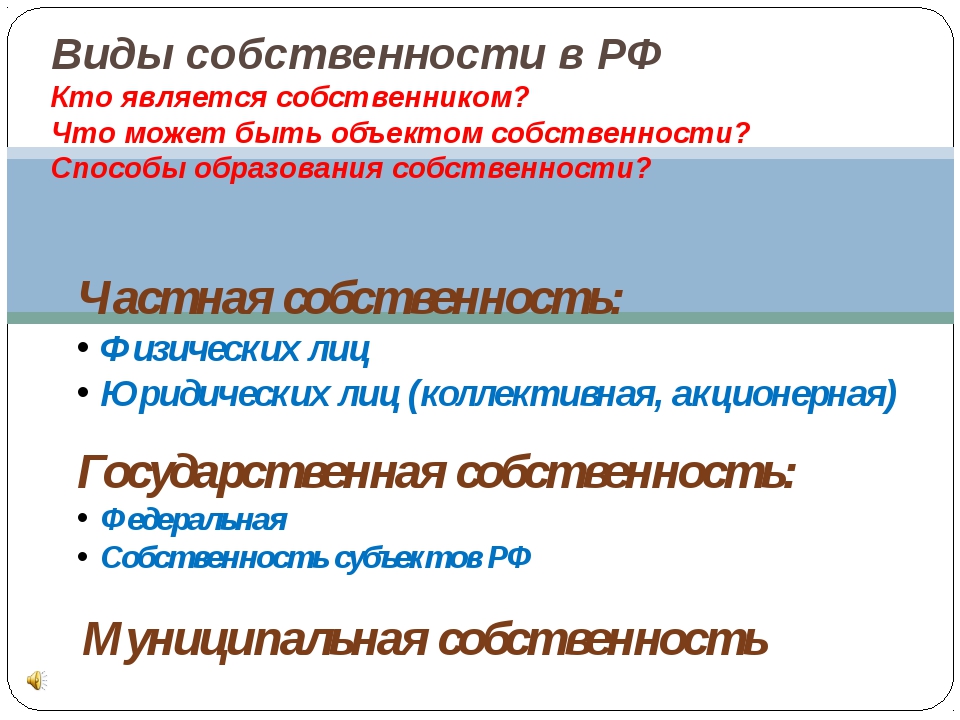

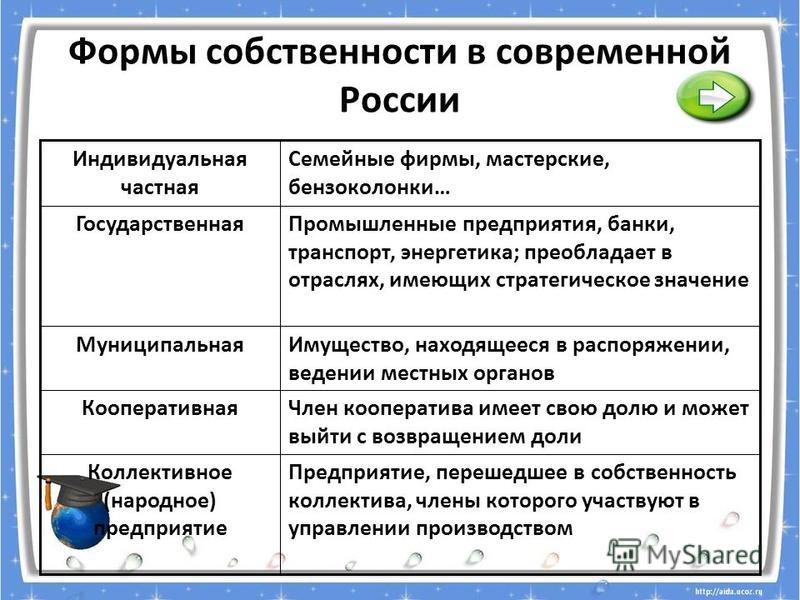

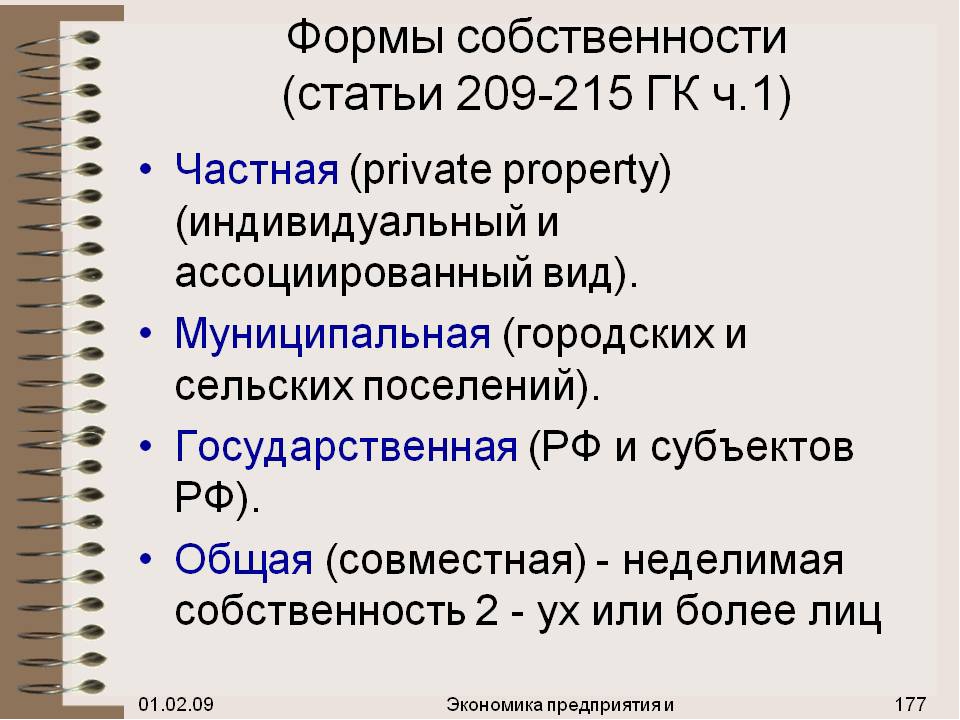

В нем учитываются все формы собственности, установленные главным законом страны Конституцией РФ, а так же ГК РФ и Федеральными законами.

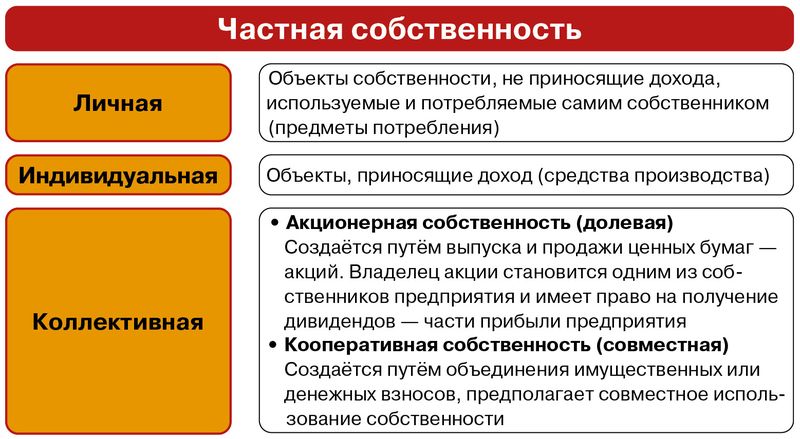

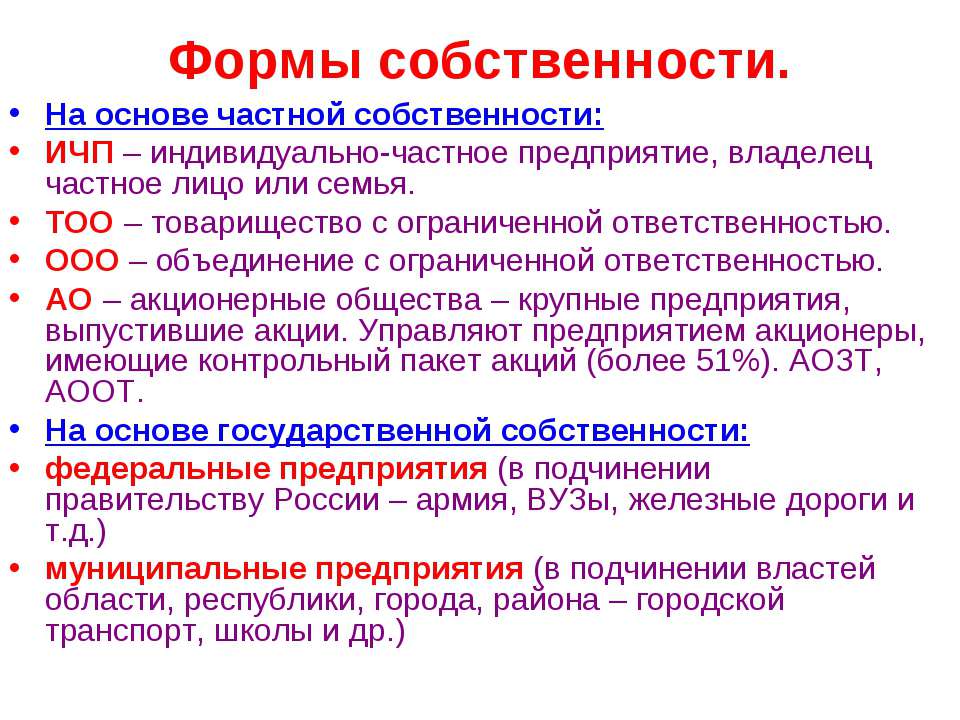

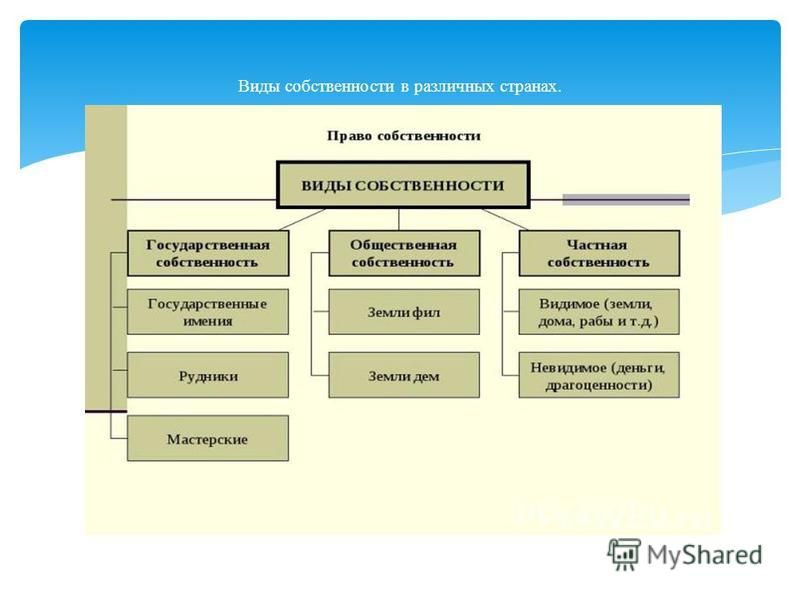

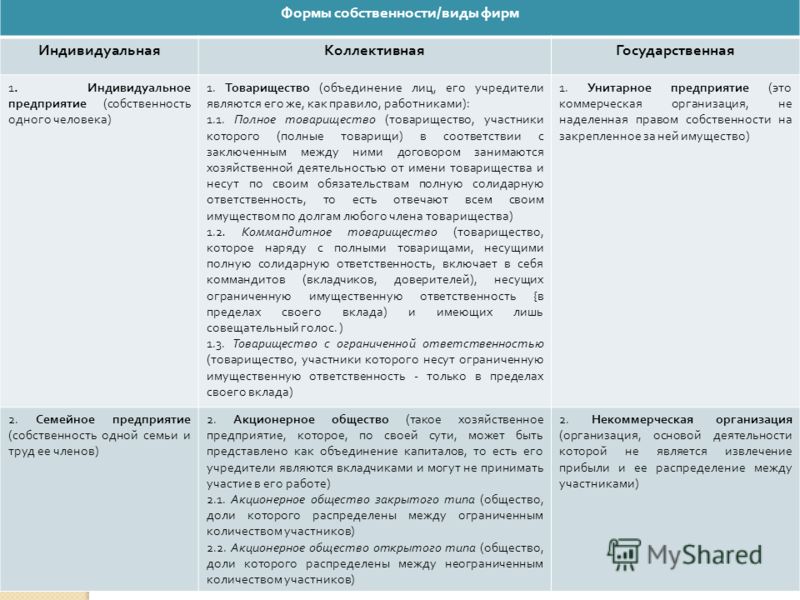

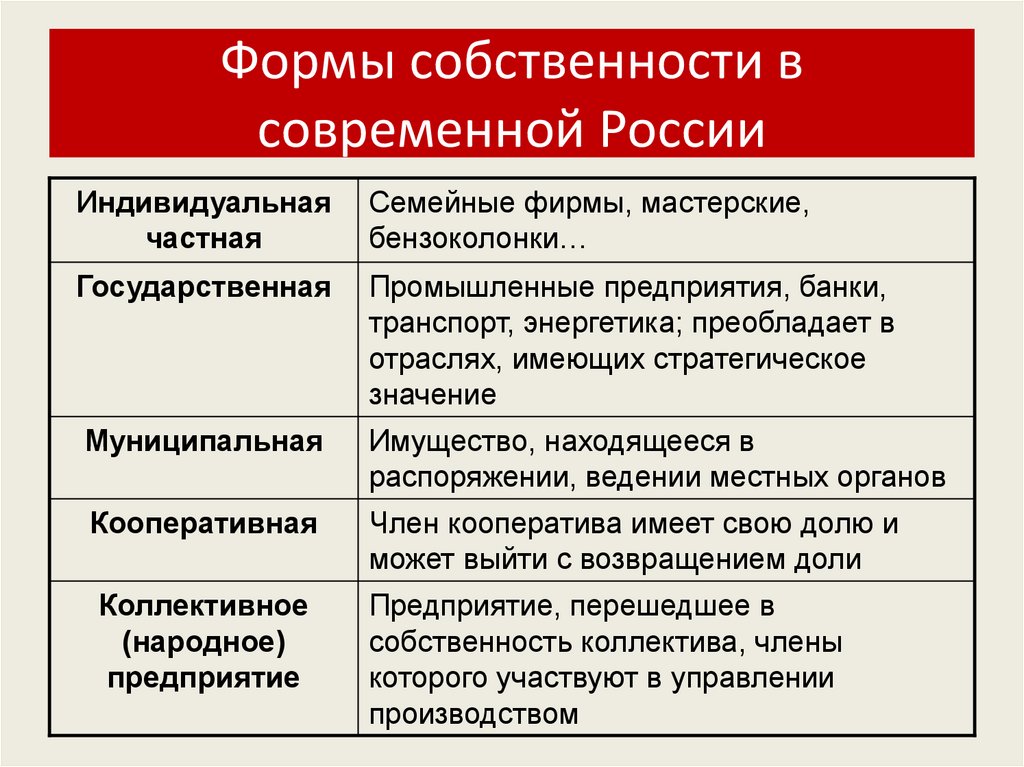

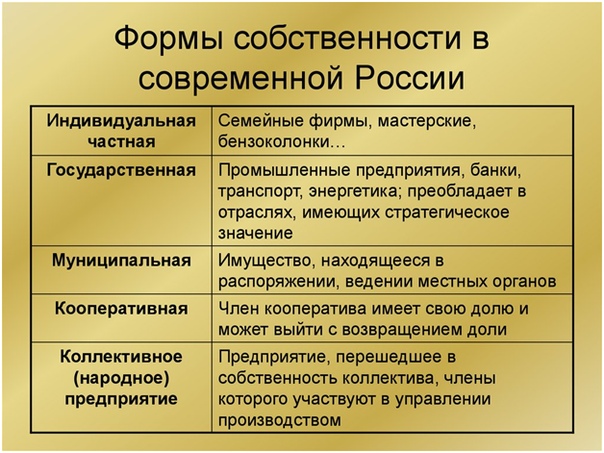

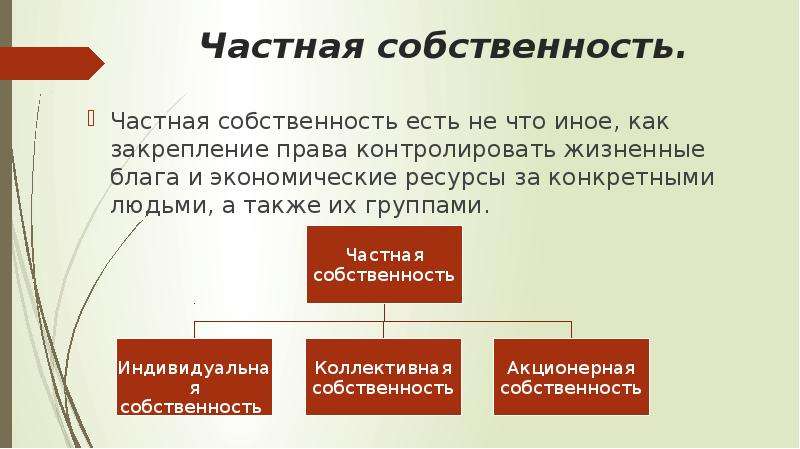

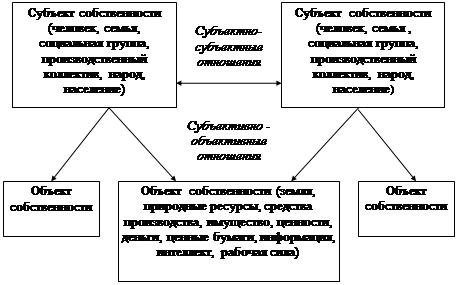

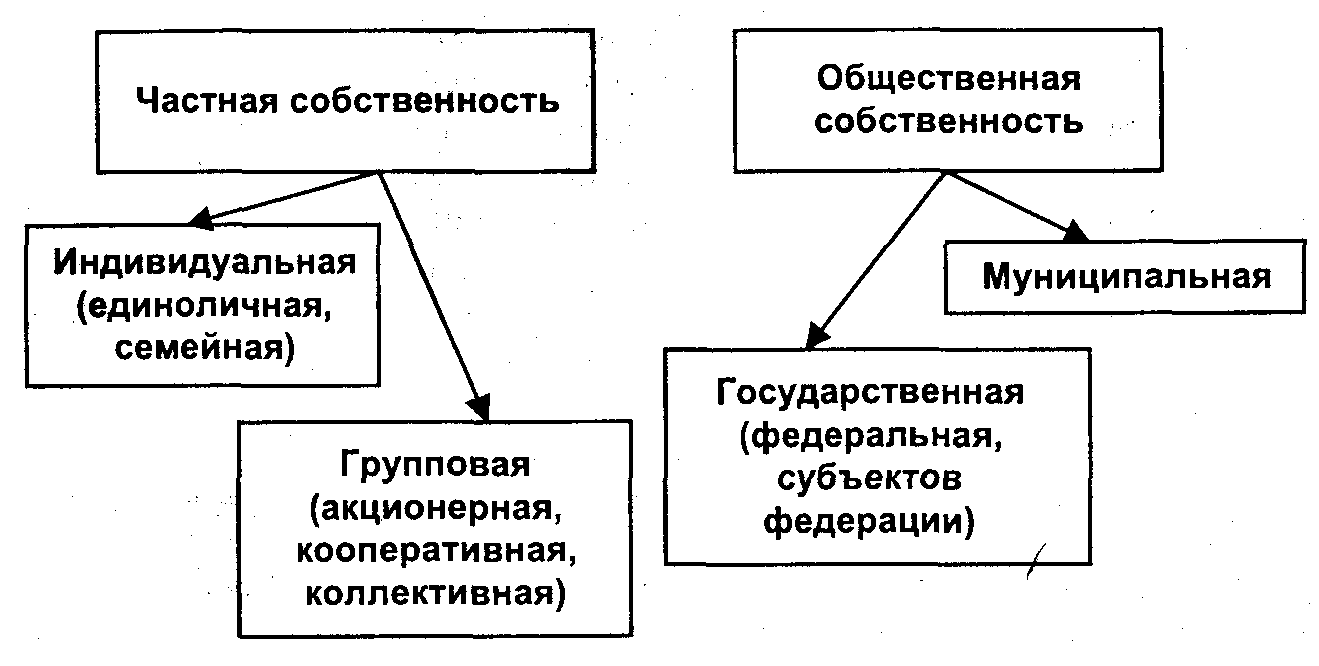

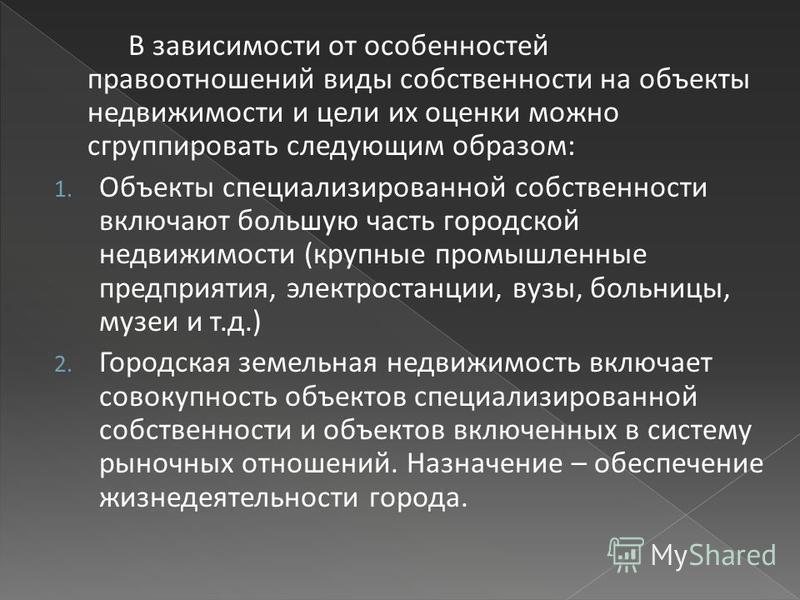

К объектам классификации относятся муниципальная и государственная форма собственности, а также частная форма собственности.

Классификация происходит по принципу наименования типа собственника

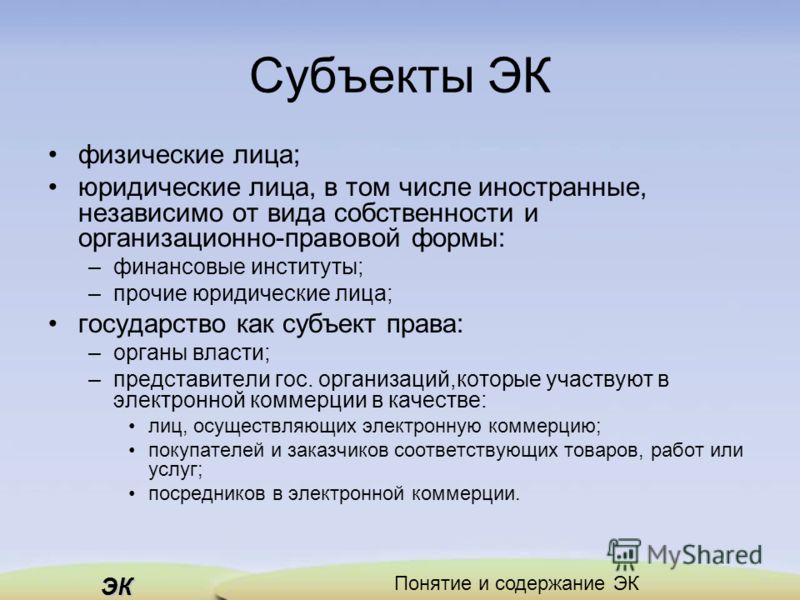

ОКФС формирует регистры о субъектах всех форм собственности на территории РФ, при помощи их решаются важные задачи экономического и социального характера.

Кодировка предназначается для облегчения сбора информации о предприятиях, имеющих различные формы собственности.

Структура ОКФС

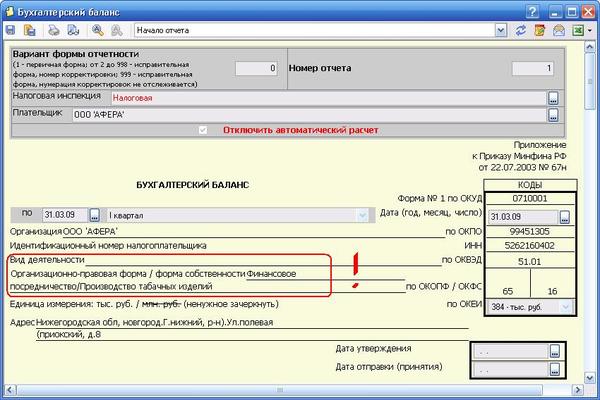

О данном спецификаторе в основном забывают сразу же после вписывания данных в бланках отчетности.

Однако, это не говорит о том, что данное введение бесполезно.

Код содержит в себе детальную информацию о предприятии, о его форме собственности, о его владельце.

Например, предприятие осуществляет сельскохозяйственную деятельность.

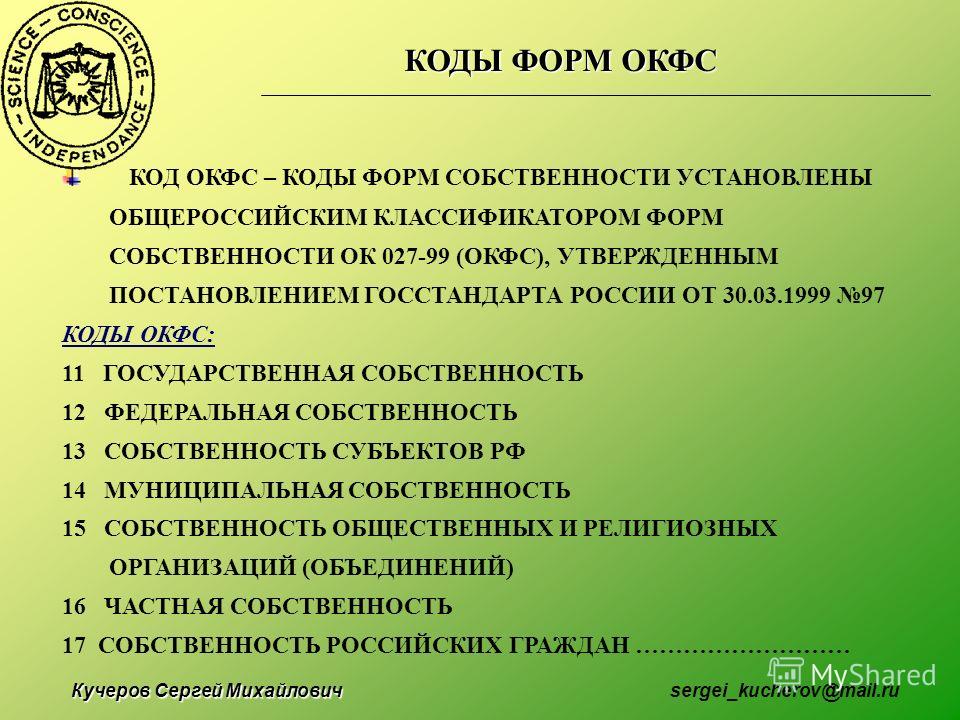

Оно может быть одновременно как государственным агрохолдингом и будет иметь код 11, так и частной фирмой сельскохозяйственного уклона и будет иметь код 16. В идентичных хозяйственных сферах могут быть разные виды собственности.

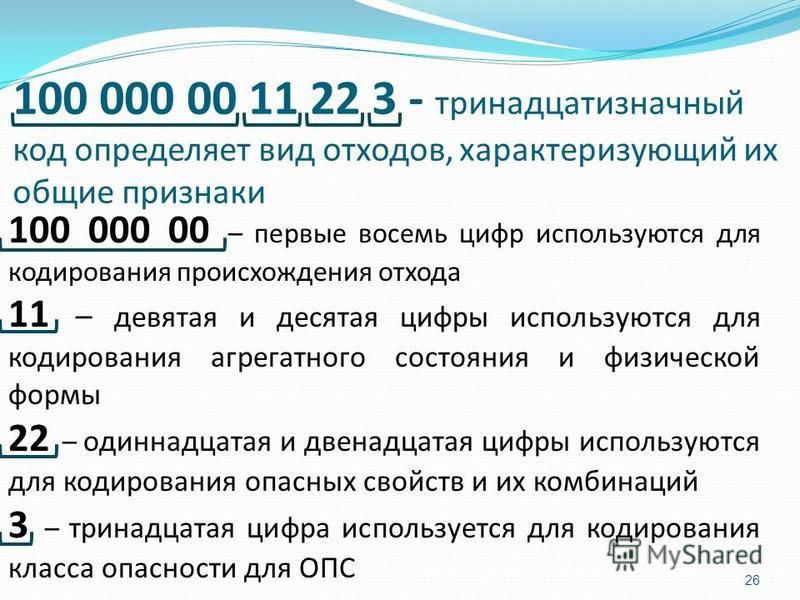

Код состоит из двух чисел: наименование форм собственности и алгоритм сбора.

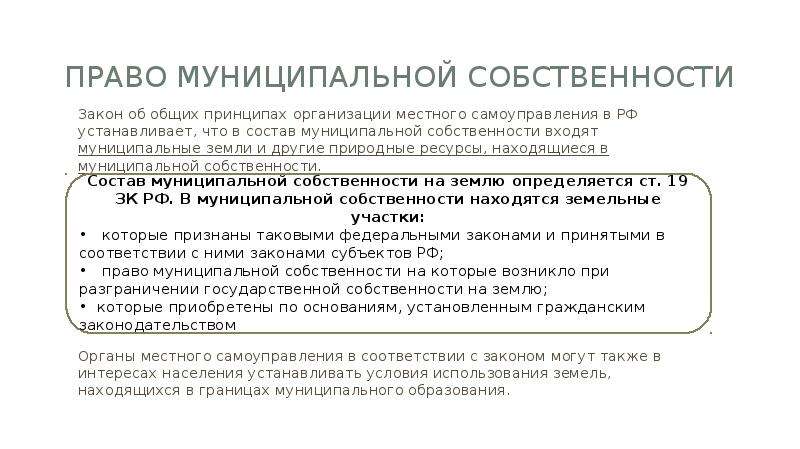

Все имеющиеся коды можно сгруппировать по следующему признаку:

1. Все формы собственности, расположенные на территории РФ, будут начинаться с единицы;

11 – для предприятий, находящихся в государственном ведении;

12 – предприятия федеральной собственности;

16 – частные формы собственности.

Что такое ОКПО?

Для чего служит ИНН, узнать здесь.

2. Для предприятий иностранных государств, которые производят деятельность в пределах РФ, код начинается с цифры два;

21 – для международных форм собственности;

24 – организации, принадлежащие иностранным гражданам, и гражданам, не имеющим гражданства.

3. Для организаций, которые одновременно могут быть в собственности у российских и иностранных собственников;

31 – организации в совместном федеральном и иностранном владении;

34 – иностранная и частная совместная собственность.

4. Для форм собственности, которые принадлежат в долях как государству, так и частным лицам;

41 – имеется доля федеральной российской собственности;

49 – другая смешанная собственность РФ.

Детальная расшифровка кодов

Классификатор кодов ОКФС содержит 3 приложения справочного характера:

- приложение «А» содержит пояснения к любой кодовой форме;

- в приложении «Б» коды находятся в алфавитном порядке;

- коды упорядочены по принципу числового возрастания в приложении «В».

Каждая расшифровка кода имеет ссылку на ту или иную статью ГК РФ или на ФЗ РФ

Классификатор ОКФС имеет расшифровку позиций, которые перечисляются на самих наименованиях кодов – приложение «А».

В первых строках пояснений идут категории, которые имеют понятие «Российская собственность», дальше идут муниципальная и государственная собственность, собственность субъектов РФ, иностранная, частная, совместная и смешанная собственность.

Как узнать форму собственности по коду ОКФС?

Он необходим при заполнении отчетности индивидуальными предпринимателями.

Определение кода происходит по следующим параметрам:

- индивидуальным предпринимателем может быть каждый российский гражданин;

- возрастная категория от 14 лет и выше;

- осуществление предпринимательской деятельности, не образовывая юридического лица.

Так, например, ОКФС для ИП будет иметь код 16 под названием «Частная собственность».

Для общества с ограниченной ответственность (сокращенно ООО) определение кода начинается с проверки состава учредителей на гражданство.

Учредителями могут являться как физические, так и юридические лица, принявшие решение о создании общества.

После прохождения процесса регистрации общества, они становятся его участниками.

В ходе деятельности организации состав участников может меняться

Это нужно иметь в виду, при присвоении кода ОКФС.

При первоначальных иностранных учредителях используется код «Иностранная собственность» − 20. При переходе части предприятия к российским участникам, используют коды от 30 до 35.

Если организация принадлежит только российским гражданам, имеют место коды 16, 18 (если даже граждане проживают за границей).

Чтобы обладать достоверной информацией по правильности применения кодов, нужно использовать сведения органов статистики на текущий год.

Обычно классификатор кодов статистики публикуется на официальных сайтах данных служб, а также в периодических изданиях федерального и муниципального статуса.

На сегодня существует следующий классификатор кодов:

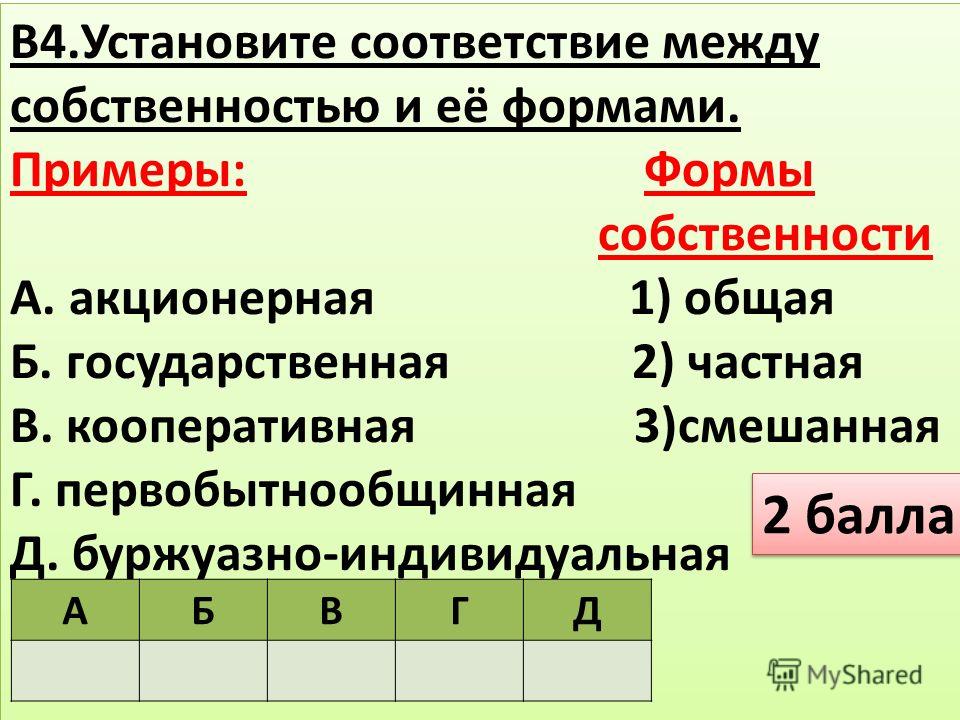

10 – собственность РФ;

11 – собственность в государственном ведении;

12 – собственность в федеральном ведении;

13 – субъекты РФ;

14 – собственность в муниципальном ведении;

15 – организации, являющиеся собственностью религиозных организаций;

16 – организации в частной собственности;

17 – российская собственность смешанная;

18 – организации, принадлежащие лицам, находящимся за границей на постоянной основе;

19 – потребительская кооперация;

20 – собственность иностранных организаций;

21 – международные организации;

22 – организации, являющиеся собственностью иностранных государств;

23 – собственность иностранных лиц, имеющих юридический статус;

24 – организации в собственности иностранных лиц и лиц не имеющих российского гражданства;

27 – организации, находящиеся в смешанной иностранной собственности;

Оплата отпуска, как рассчитать?

Пример справки 2 НДФЛ.

Для чего необходимо иметь коды ОКВЭД: https://buhguru.com/finansy/poleznoe-finansy/rasshifrovka-koda-okvehd.html

30 – собственность в совместном российском и иностранном ведении;

31 – федеральная и иностранная совместная собственность;

32 – собственность в ведении субъектов РФ совместно с иностранными собственниками;

33 – муниципальная и иностранная совместная собственность;

34 – частная собственность совместно с иностранной собственностью;

35 – общественные и религиозные организации в собственности совместно с иностранной собственностью;

40 – российская смешанная собственность, имеющая долю государственной собственности;

41 – российская собственность с долевой частью федеральной собственности смешанная;

42 – доля субъектов РФ, смешанная с российской собственностью;

43 – российская собственность, смешанная с долями собственников субъектов РФ и федеральной собственностью;

49 – смешанная собственность иного значения;

50 – благотворительные организации;

51 – организации в собственности политических объединений;

52 – собственность профсоюзных организаций;

53 – общественные объединения;

54 – организации религиозных объединений;

61 – государственных корпораций.

Чтобы правильно заполнить бланки отчетности, нужно обязательно указывать код предприятия согласно ОКФС.

Инструкция по заполнению новой формы П-2 (статистика) — Контур.Экстерн

Существуют десятки разных форм, которые в течение года сдаются в Росстат. Одной из популярных форм является П-2. Когда, кому ее сдавать и в какие сроки, расскажем ниже.

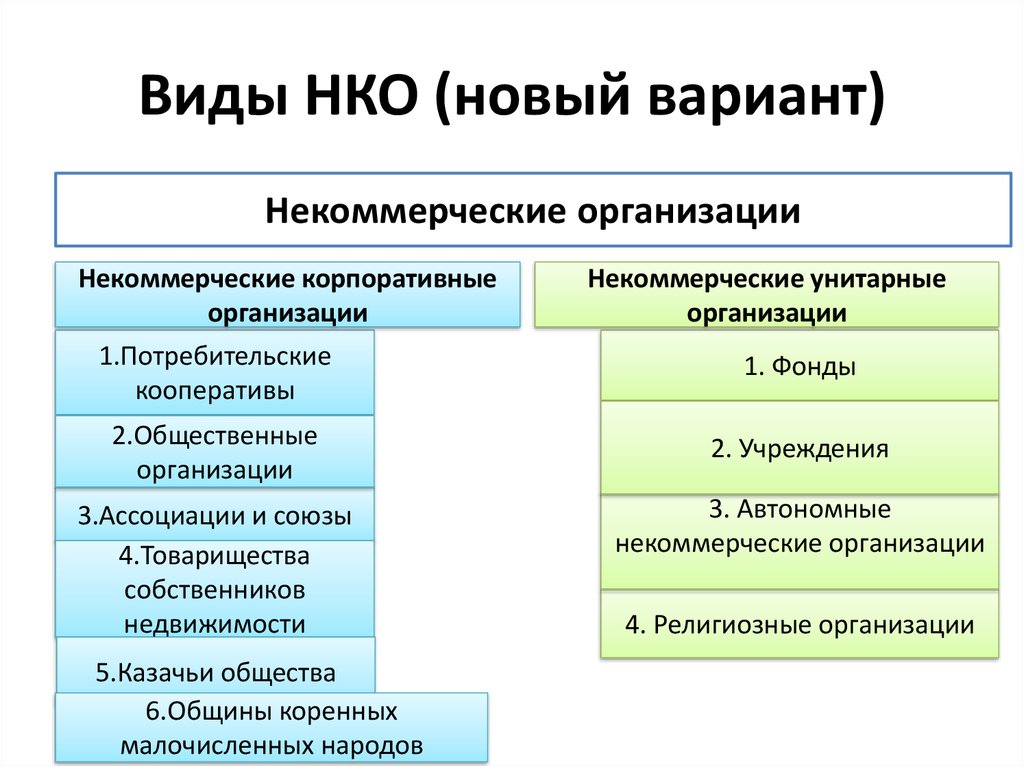

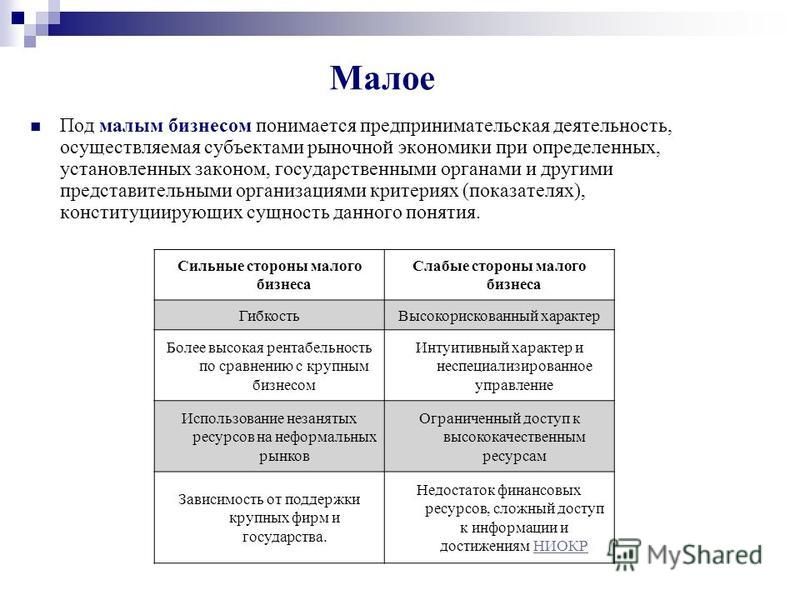

Кто сдает форму П-2

По форме П-2 организации отчитываются об инвестиционной деятельности. Документ сдают юрлица, осуществляющие все виды деятельности. Сюда относятся коммерческие и некоммерческие организации всех форм собственности. Исключение — субъекты малого предпринимательства.

С 2020 года временно не работающие организации, которые не вели деятельность часть отчетного квартала, сдают форму на общих основаниях. При этом нужно указать период приостановления работы.

Также при отсутствии показателей за отчетный период компании больше не смогут направлять в Росстат информационное письмо вместо отчета.

Сроки сдачи

Квартал — это отчетный период по указанной форме.

Сдавать форму нужно до 20-го числа месяца, идущего после отчетного квартала.

В 2021 году даты такие:

январь–март — до 20.04.2021 включительно

январь–июнь — до 20.07.2021 включительно

январь–сентябрь — до 20.10.2021 включительно

Годовая форма сдается до 8 февраля, но если дата выпала на выходной, то срок переносится на ближайший следующий рабочий день. Так, например, по итогам 2020 года представить данные в Росстат нужно до 08.02.2021, как и по итогам 2021 года, так как в обоих случаях 8 февраля — рабочий день.

Изменения 2021

Для отчета за январь-март 2020 г. утверждена новая форма П-2 (Приказ Росстата от 18.07.2019 № 414).

В 2021 году нужно применять указания по заполнению формы П-2, утвержденные приказом Росстата от 27.

Инструкция по заполнению формы П-2

Форма П-2 включает всего два раздела и титульный лист.

Первый лист содержит стандартные данные, идентифицирующие организацию. Все показатели формы должны быть без НДС.

Раздел 1

Здесь отчитывающаяся организация собирает инвестиции в различные нефинансовые активы: оборудование, автомобили, инвентарь и пр.

В отчете нужно указать данные в ценах отчетного периода и ценах соответствующего периода прошлого года.

Основная информация по видам инвестиций отражается в строках 01–16. Строка 01 — результирующая, то есть равна сумме строк 02–16.

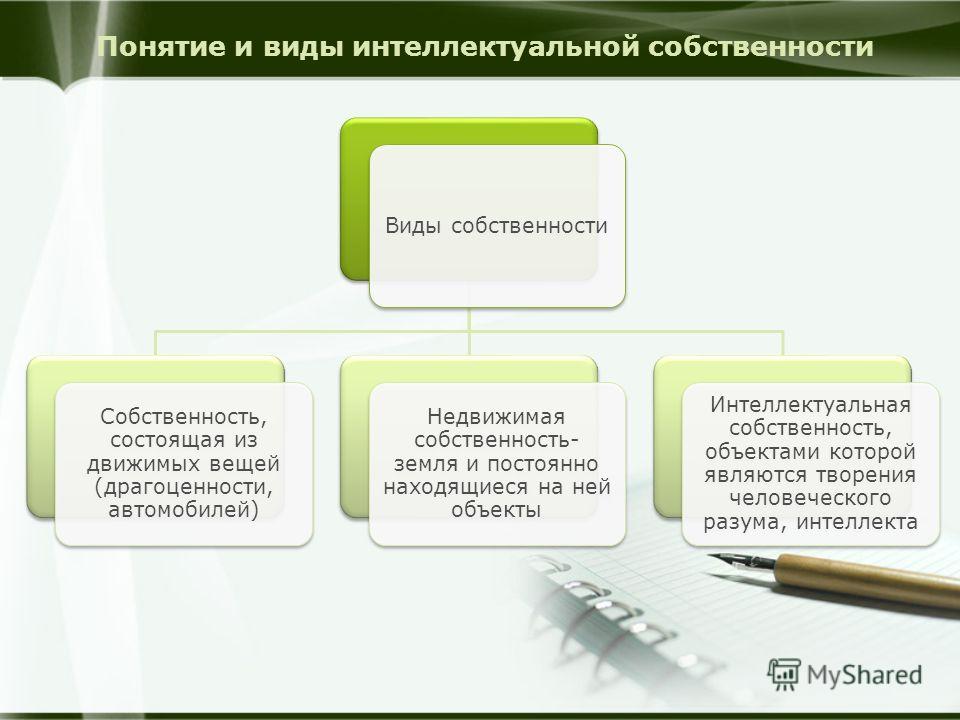

В строке 09 отражается информация о сумме инвестиций в объекты интеллектуальной собственности. Её нужно раскрыть подробнее в строках 10–13. Выделите, сколько потрачено на научные исследования и разработки, разведку недр, программное обеспечение и произведения искусства или литературы.

В строке 14 отражаются прочие инвестиции, которые не попали в строки 02–09. Отсюда отдельно выделите в строках 15 и 16 затраты на формирование стада и выращивание многолетних культур.

Отсюда отдельно выделите в строках 15 и 16 затраты на формирование стада и выращивание многолетних культур.

Все приобретенные объекты основных средств, отраженные по строкам 01–16, далее распределяются в зависимости от вида деятельности. Компания должна выделить в отдельные группы основные средства, которые будут использоваться в разных видах деятельности, — то есть нужно сделать разбивку по ОКВЭД в строках 17–19.

Завершают табличную часть раздела 1 строки 20–22, в которых нужно показать цифры по непроизведенным НФА (земле, лицензиям, деловым связям, контрактам, товарным знакам и т.п.).

Ниже таблицы в этом же разделе есть еще две строки, в которых организации сообщают о покупке ранее используемого имущества (строки 23–24). По строке 23 отразите затраты на покупку основных средств, бывших в употреблении, и объектов незавершенного строительства. Отдельно в 24 строке выделите машины, оборудование и транспорт. Стоимость ОС, полученных безвозмездно, отражать не нужно.

Подробности заполнения раздела 1

Раздел 2

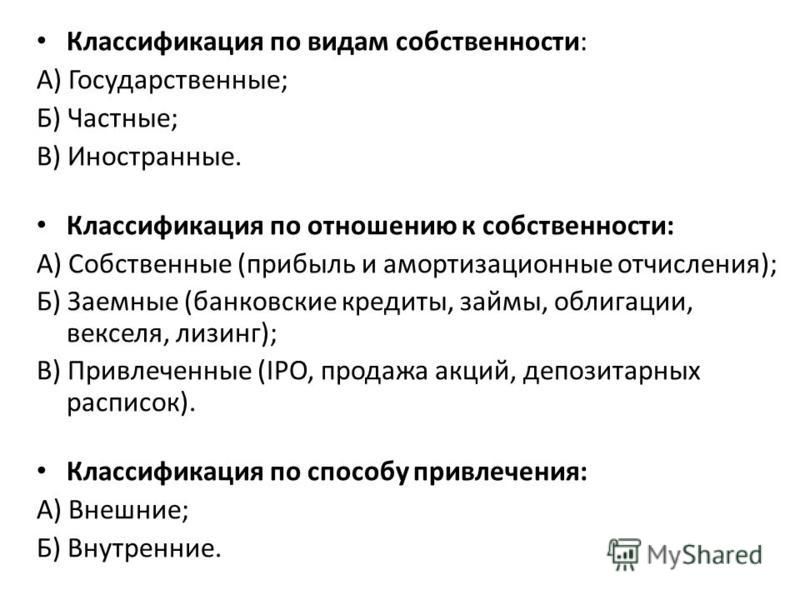

Если в первом разделе отражается информация обо всех приобретениях, то в разделе 2 нужно рассказать, за счет каких средств были произведены инвестиции. При этом нужно указать, сколько денег потрачено на основной капитал, а сколько — на непроизведенные нефинансовые активы.

Если затраты были за счет средств предприятия, нужно заполнить строку 31.

Если пришлось пользоваться заемными или бюджетными средствами, нужно заполнить строки 32–44.

Из строки 33 «кредиты банков» в 34 строке нужно выделить сумму, полученную от зарубежных банков.

В строке 37 отражаются инвестиции, сделанные за счет бюджетных средств. В строках 38-40 нужно распределить суммы по уровням бюджетов: федеральный, субъекта и местный.

В строке 44 отражаются суммы инвестиций, осуществленные за счет прочих привлеченных средств, которые не попали в предыдущие строки. Сюда относятся средства вышестоящих организаций, безвозмездная помощь от иностранных компаний и физлиц, средства от выпуска акций и облигаций.

В справочной части в строке 45 нужно поставить знак «V», если часть инвестиций в основной капитал была направлена на природоохранные мероприятия, а также строительство и ввод природоохранных объектов.

По строке 46 укажите данные подрядных организаций, которые в отчетном квартале строили или реконструировали объекты, отраженные в строках 02-05 первого раздела. Там же укажите объем выполненных работ. Основание отражения — документ (справка) о стоимости выполненных работ и затрат.

Подробности заполнения раздела 2

Сдайте форму П-2 в Росстат в электронном виде.

Контур.Экстерн дарит вам 3 месяца бесплатно!

Попробовать

Возмещение произведённых расходов, возврат (зачёт) (для страхователей)

1. Форма заявления о возврате сумм излишне взысканных страховых взносов, пеней, штрафов (форма 24-ФСС РФ утверждена Приказом Фонда социального страхования РФ № 49 от 17.02.2015).

Форма заявления о

возврате сумм излишне взысканных страховых взносов, пеней, штрафов (новая. Приказ Фонда № 457 от 17.11.2016)

Приказ Фонда № 457 от 17.11.2016)

2. Форма заявления о возврате сумм излишне уплаченных страховых взносов, пеней, штрафов (форма 23-ФСС РФ утверждена Приказом Фонда социального страхования РФ № 49 от 17.02.2015).

Форма заявления о возврате сумм излишне уплаченных страховых взносов, пеней, штрафов (новая. Приказ Фонда № 457 от 17.11.2016)

3. Форма заявления о зачете сумм излишне уплаченных страховых взносов, пеней, штрафов (форма 22-ФСС РФ) (утверждена Приказом Фонда социального страхования РФ № 49 от 17.02.2015).

Форма заявления о зачете сумм излишне уплаченных страховых взносов, пеней, штрафов (новая. Приказ Фонда № 457 от 17.11.2016)

Форма акта совместной сверки расчётов по страховым взносам, пеням, штрафам (новая — с 2017 года)

4. Заявление страхователя на

возмещение расходов по обязательному социальному

страхованию.

Заявление страхователя на

возмещение расходов по обязательному социальному

страхованию.

Приложение к заявлению

Приказ Минздравсоцразвития России от 04.12.2009 N 951н «Об утверждении перечня документов, которые должны быть представлены страхователем для принятия решения территориальным органом Фонда социального страхования Российской Федерации о выделении необходимых средств на выплату страхового обеспечения»

Приказ Минздравсоцразвития России от 23.12.2009г. № 1012н «Об утверждении Порядка и условий назначения и выплаты государственных пособий гражданам, имеющих детей»

Начиная с 1 января 2017 года при обращении за выделением средств в территориальные органы отделения Фонда представляют следующие документы:

5. заявление о выделении необходимых средств на выплату страхового обеспечения;

6. справка-расчет,

расшифровка расходов , предоставляемая при обращении за выделением средств на

выплату страхового обеспечения.

справка-расчет,

расшифровка расходов , предоставляемая при обращении за выделением средств на

выплату страхового обеспечения.

Информация по предоставлению дополнительных документов по требованию при обращении страхователей за выделением средств.

При возмещении расходов, сложившихся в период до 01.01.2017г., к заявлению обязательно должен быть приложен Расчет формы 4-ФСС РФ (Приказ Минздравсоцразвития России от 04.12.2009 г. № 951н «Об утверждении перечня документов, которые должны быть представлены страхователем для принятия решения территориальным органом Фонда социального страхования Российской Федерации о выделении необходимых средств на выплату страхового обеспечения»).

При возмещении расходов, сложившихся в период после 01.01.2017г., к

заявлению обязательно должны быть приложены

Справка-расчет и

расшифровка расходов (Приказ Минздравсоцразвития России от 04. 12.2009

г. № 951н «Об утверждении перечня документов, которые должны быть представлены

страхователем для принятия решения территориальным органом Фонда социального

страхования Российской Федерации о выделении необходимых средств на выплату

страхового обеспечения»,

Письмо ФСС РФ от 07.12.2016 N 02-09-11/04-03-27029).

12.2009

г. № 951н «Об утверждении перечня документов, которые должны быть представлены

страхователем для принятия решения территориальным органом Фонда социального

страхования Российской Федерации о выделении необходимых средств на выплату

страхового обеспечения»,

Письмо ФСС РФ от 07.12.2016 N 02-09-11/04-03-27029).

На форме заявления о выделении средств предусмотрены две подписи: руководителя и главного бухгалтера, печать (при наличии), т.к. в организациях, учреждениях и иных хозяйствующих субъектах независимо от форм собственности ответственность за правильность начисления и расходования средств государственного социального страхования несет администрация страхователя в лице руководителя и главного бухгалтера (п.10 Постановления правительства Российской Федерации от 12.02.1994г. № 101 «О Фонде социального страхования Российской Федерации»).

В отношении страхователей:

— расходы которых значительно превышают начисленные страховые взносы «в 8 и более раз»

— использующих право на пониженный тариф (пункт 1 статьи 427 НК РФ),

— при наличии обстоятельств, оказывающих влияние на увеличение

размера пособия, специалисты филиалов отделения Фонда оформляют

требование о предоставлении документов (форма 15-ФСС — утверждена

приказом Фонда социального страхования РФ от 11. 01.2016 г. № 2).

01.2016 г. № 2).

Право страховщика на требование документов предусмотрено ст. 4.2, ч. 4 ст. 4.6 Закона от 29.12.2006 г. № 255-ФЗ «Об обязательном социальном страховании на случай временной нетрудоспособности и в связи с материнством».

Дополнительно требуемые копии документов напрямую связаны с проверкой обоснованности и правильности назначения пособия.

В зависимости от вида пособия и ситуации перечень, требуемых документов, может отличаться.

Обращаем внимание, что физические и юридические лица несут ответственность

за достоверность сведений, содержащихся в документах, выдаваемых ими

застрахованному лицу и необходимых для назначения, исчисления и выплаты

пособий. В случае, если представление недостоверных сведений повлекло за собой

выплату излишних сумм пособий виновные лица возмещают страховщику

причиненный ущерб в порядке, установленном законодательством Российской

Федерации (ст. 15.1 Закона № 255-ФЗ).

ROT-13 Cipher — ROT13 — Интернет-декодер текста, кодировщик, переводчик

Поиск инструмента

ROT-13 Шифр

Инструмент для расшифровки / шифрования с помощью rot13. Шифр ROT-13 является частным случаем шифра Цезаря, где сдвиг равен 13, что позволяет шифру быть обратным.

Результаты

Шифр ROT-13 — dCode

Тег (и): Замещающий шифр

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты являются ценным подспорьем в играх, математике, геокэшинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

ROT13 Декодер

ROT13 Энкодер

Инструмент для расшифровки / шифрования с помощью rot13.Шифр ROT-13 является частным случаем шифра Цезаря, где сдвиг равен 13, что позволяет шифру быть обратным.

Ответы на вопросы

Как зашифровать с помощью Rot-13?

Шифрование с помощью Rot-13 заменяет букву другой, помещенной на 13 разрядов после в алфавите. Таким образом, каждая буква в английском алфавите сдвинута на 13 позиций. Таблица соответствия:

| ABCDEFGHIJKLM |

| NOPQRSTUVWXYZ |

Пример: DCODE зашифрован QPBQR с ROT-13

Это частный случай шифра Цезаря (и, в более общем смысле, шифра сдвига)

Как расшифровать шифр Рот-13?

Rot-13 дешифрование идентично шифрованию из-за используемого обратного заменяющего алфавита:

| NOPQRSTUVWXYZ |

| ABCDEFGHIJKLM |

Пример: URYYB становится HELLO.

Rot-13 имеет ту же функцию для шифрования и дешифрования, это называется инволютивным.

Как распознать зашифрованный текст ROT-13?

Частотный анализ показывает сдвиг на 13 букв (буква E заменяется буквой R, которая должна быть самой распространенной буквой).

Сообщение, закодированное с помощью Rot13 , имеет индекс совпадения, аналогичный языку обычного текста.

Код ROT13 широко популяризировался в группах usenet и дискуссионных форумах, например, как метод испорчения.

Какие варианты шифра Рот-13?

Rot-13 на самом деле является шифром Цезаря со сдвигом 13. Поскольку этот код работает только с буквами, было предложено использовать его с Rot5 для чисел или Rot47 для значений ASCII.

В чем особенность ROT13 Cipher?

Смещение 13 позволяет шифрованию быть обратимым. Метод шифрования и дешифрования идентичен. Применяя 2 последовательных шифрования (2 смены по 13) головы, чтобы найти исходный текст.

Задайте новый вопросИсходный код

dCode сохраняет за собой право собственности на исходный код онлайн-инструмента «ROT-13 Cipher». За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (конвертер, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.)) никакие данные, скрипт, копипаст или доступ к API не будут бесплатными, то же самое для загрузки ROT-13 Cipher для автономного использования на ПК, планшете, iPhone или Android!

д.)) никакие данные, скрипт, копипаст или доступ к API не будут бесплатными, то же самое для загрузки ROT-13 Cipher для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество Discord, чтобы получить помощь!

Вопросы / комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

rot, 13, rot13, цезарь, код, смещение, ранг, алфавит, форум

Ссылки

Источник: https: // www.dcode.fr/rot-13-cipher

© 2021 dCode — Идеальный «инструментарий» для решения любых игр / загадок / геокэшинга / CTF.Как использовать ROT13 в Python? Просто объясните

ROT13 — простой метод шифрования. Он сдвигает каждый символ строки открытого текста на 13 позиций вперед по алфавиту.

Этот однострочник Python выполняет шифрование ROT13 за вас:

cleartxt = "берлин" abc = "abcdefghijklmnopqrstuvwxyz" секрет = "".join ([abc [(abc.find (c) +13)% 26] для c в cleartxt]) печать (секрет) # орейва

Примечание. cleartxt — это строка, которую мы хотим закодировать, и она не должна содержать пробелов, цифр или заглавных букв.

Не волнуйтесь, если это сбивает с толку. Мы все это подробно расскажем ниже!

Для кодирования строк, содержащих пробелы и заглавные буквы, используйте встроенную библиотеку кодеков.

В качестве альтернативы вы также можете использовать следующий вызов библиотеки Python, который выполняет шифрование ROT13 за вас:

импортных кодеков кодеки.encode (фраза, 'rot_13')

(Время чтения — 12 минут, или смотрите видео!)

ROT13 Видеоурок

Если вы уже кое-что узнали из этого руководства, почему бы не присоединиться к моей бесплатной программе обучения Python? Я называю это Электронной академией компьютерных наук Finxter — и это так: бесплатная, простая в использовании электронная академия , в которой обучает вас Python в небольших ежедневных дозах для начинающих, и профессионалов, одинаково!

Изучите Python и вступите в бесплатную электронную академию компьютерных наук Finxter. Это весело!

Это весело!

Но прежде чем мы продолжим, я рад представить вам мою новую книгу о Python Python One-Liners (ссылка на Amazon).

Если вам нравятся однострочные тексты, вам понравится книга. Он научит вас всему, что нужно знать об одной строке кода Python . Но это также Введение в информатику , науку о данных, машинное обучение и алгоритмы. Вселенная в одной строчке Python!

Книга была выпущена в 2020 году совместно с издателем книг мирового уровня по программированию NoStarch Press (Сан-Франциско).

Ссылка: https://nostarch.com/pythononeliners

Теперь ответим на важный технический вопрос:

Что такое ROT13?

Алгоритм ROT13 — это простой алгоритм шифрования. Он используется на многих форумах (например, Reddit), чтобы предотвратить спойлеры или скрыть детали разговора от новичков.

ROT13 настолько прост, что почти не обеспечивает безопасности. Но если вы это поймете, вы, наконец, сможете расшифровать эти инсайдерские разговоры на Reddit.

Но если вы это поймете, вы, наконец, сможете расшифровать эти инсайдерские разговоры на Reddit.

Алгоритм можно объяснить одним предложением. ROT13 = Rot съел строку, которая должна была быть зашифрована на 13 позиций (по модулю 26) в алфавите из 26 символов.

| a | b | c | d | e | f | g | h | i | j | k | l | m |

| n | o | p | q | r | s | t | u | v | w | x | y | z |

Если вы хотите зашифровать строку, переместите каждый символ вперед на 13 позиций в алфавите.Если вы пройдете мимо последнего символа «z», вы начнете заново с первой позиции в алфавите «a».

Что такое реализации ROT13 в Python?

Во-первых, я дам вам простую для понимания реализацию алгоритма ROT13. Затем я предоставлю вам однострочную версию Python. Наконец, я дам вам вызов библиотеки для шифрования ROT13. Используйте ту версию, которая вам больше нравится.

Затем я предоставлю вам однострочную версию Python. Наконец, я дам вам вызов библиотеки для шифрования ROT13. Используйте ту версию, которая вам больше нравится.

Так что проверьте этот алгоритм ROT13 без использования библиотек. Внимательно прочтите код, потому что я задам вам вопрос по этому поводу через мгновение.

def rot13 (фраза):

abc = "abcdefghijklmnopqrstuvwxyz"

out_phrase = ""

для символа во фразе:

out_phrase + = abc [(abc.find (char) +13)% 26]

вернуть out_phrase

фраза = "xthexrussiansxarexcoming"

печать (rot13 (фраза))

# kgurkehffvnafknerkpbzvat

печать (rot13 (rot13 (фраза)))

# Что на выходе? Последний оператор печати демонстрирует хорошее свойство алгоритма. Но какой?

Решение — вывод "thexrussiansxarexcoming" . Это потому, что rot13 — это собственная обратная функция (сдвиг на 13 + 13 позиций возвращает вас к исходному символу в алфавите).

Это потому, что rot13 — это собственная обратная функция (сдвиг на 13 + 13 позиций возвращает вас к исходному символу в алфавите).

Продвинутый программист всегда предпочтет самый короткий и чистый способ написания кода Pythonic. Итак, давайте перепишем алгоритм ROT13 как однострочный Python.

abc = "abcdefghijklmnopqrstuvwxyz" def rt13 (x): return "" .join ([abc [(abc.find (c) + 13)% 26] для c в x]) print (rt13 (rt13 (фраза)))

Мы создаем список зашифрованных символов через понимание списка.Если вам нужно освежить в памяти понимание списка, ознакомьтесь с нашим подробным руководством в блоге.

Затем мы объединяем этот список вместе с пустой строкой, чтобы получить окончательный результат. В понимании списка каждый символ, c , из исходной строки, x , шифруется отдельно. Для каждого

Для каждого c мы находим его позицию в алфавите с помощью abc.find (c) . Затем добавляем 13 к этой позиции. Итак, 'z' возвращает индекс 25 и 25 + 13 = 38. Но 38-й буквы нет.Таким образом, мы используем оператор по модулю (% 26 ), чтобы убедиться, что наши значения находятся в диапазоне от 0 до 25 (индексы Python начинаются с 0).

Чтобы зашифровать символ «z», алгоритм сдвигает его индекс 25 на 13 позиций индекса вправо. Требуется результат по модулю 26, чтобы получить окончательный индекс зашифрованного символа. Это предотвращает выброс за счет перезапуска операции переключения с индексом 0. Это приводит к следующей последовательности переключения: 25> 0> 1>…> 12.

Альтернативное решение : Томас, один из моих подписчиков на «Coffee Break Python», придумал альтернативное решение, которое быстро и легко читается.

def rot13 (фраза):

key = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ"

val = "nopqrstuvwxyzabcdefghijklmNOPQRSTUVWXYZABCDEFGHIJKLM"

transform = dict (zip (ключ, val))

return '' . join (transform.get (char, char) for char во фразе)

join (transform.get (char, char) for char во фразе) Идея состоит в том, чтобы «жестко закодировать» отображение между ключами и значениями. Это довольно «утомительная» работа по программированию. Но это совершенно правильное решение для алгоритма ROT13 (и оно также работает с прописными буквами, пробелами, цифрами и символами!).

Обратите внимание, что он не кодирует небуквенные символы. Он просто возвращает их:

>>> rot13 ('Hello World !!')

«Урыыб Джбейк !!» Есть ли в Python библиотека для ROT13?

Да! Это встроенная библиотека под названием кодеки. Использовать алгоритм ROT13 с библиотекой просто. Просто импортируйте библиотеку и вызовите функцию кодирования.

Вот пример:

импортных кодеков фраза = "Русские идут!" # Применить дважды, чтобы вернуть исходную строку печать (кодеки.encode (codecs.encode (фраза, 'rot_13'), 'rot_13')) # Русские идут! print (codecs.encode ('привет', 'rot_13')) # uryyb

Функция кодирования из библиотеки кодеков принимает до трех параметров. Первый параметр — это строковый объект для кодирования. Второй параметр — это схема кодирования (по умолчанию: «utf-8»). Третий параметр позволяет настроить обработку ошибок. В большинстве случаев вы можете пропустить последний параметр и использовать обработку ошибок по умолчанию.

Каковы применения алгоритма ROT13?

Алгоритм ROT13 легко расшифровать.Злоумышленник может легко взломать ваш код, запустив вероятностный анализ распределения букв в вашем зашифрованном тексте. Вы никогда не должны полагаться на этот алгоритм для шифрования своих сообщений!

Итак, каковы применения алгоритма ROT13?

- Непонятные потенциально оскорбительные шутки на онлайн-форумах.

- Непонятный результат головоломок на интернет-форумах.

- Непонятные возможные спойлеры к фильмам или книгам.

- Высмеивайте существующие (слабые) алгоритмы шифрования: «56-битный DES сильнее, чем ROT13»

- Неизвестные адреса электронной почты на веб-сайтах против не очень сложных почтовых ботов (99%).

- Используйте его как игру, чтобы найти фразы, которые имеют смысл в обеих формах, зашифрованных или зашифрованных. Примеры: (png, кошка), (быть, или).

- ROT13 — частный случай популярного шифра Цезаря. ROT13 служит обучающим инструментом для объяснения этого. (Пример)

Таким образом, ROT13 — это скорее забавный метод шифрования, который стал популярной шуткой в интернет-культуре.

Как описывает это пользователь на StackExchange:

«Итак, многие вещи, которые выполняли мягкую обфускацию, использовали ROT13, потому что он был общедоступным, и поэтому был перенесен на ряд более современных языков.Это просто странная причуда «.

Как осуществляется КАПИТАЛИЗАЦИЯ?

Функция кодирования библиотеки кодеков обрабатывает заглавные буквы за вас. Если вы примените ROT13 к прописной букве, она останется прописной после кодирования. Если вы примените ROT13 к строчной букве, она останется строчной.

Если вы примените ROT13 к прописной букве, она останется прописной после кодирования. Если вы примените ROT13 к строчной букве, она останется строчной.

Вот пример:

импортных кодеков

print (codecs.encode ('Привет', 'rot_13'))

# Урыб Как ROT13 связан с шифром Цезаря?

Шифр Цезаря является обобщением алгоритма ROT13.

«Это тип шифра подстановки, в котором каждая буква в открытом тексте заменяется буквой на фиксированное количество позиций в алфавите».

Википедия

Как видите, ROT13 ничего не делает, кроме как фиксирует «количество позиций в алфавите» на +13.

Почему мы сдвигаем исходный текст, называемый «открытым текстом» или «открытым текстом», на 13 позиций, а не на другое число? Это гарантирует, что применение шифрования дважды вернет исходный открытый текст. Следовательно, вам не нужно определять два отдельных метода для шифрования и дешифрования — один метод, чтобы управлять ими всеми!

Следовательно, вам не нужно определять два отдельных метода для шифрования и дешифрования — один метод, чтобы управлять ими всеми!

Это не тот случай, если вы используете любой другой номер. Если вы сдвинете открытый текст на 5 позиций, ROT5, и примените его дважды, вы получите шифрование ROT10 (5 + 5 = 10).

Чтобы зашифровать собственный открытый текст, просто замените строковое значение переменной «clear_text» своей личной строкой.

Щелкните, чтобы открыть интерактивный инструмент для маскировки собственных текстов с помощью ROT13.

Каковы альтернативы ROT13?

Большинство альтернатив сильнее ROT13. Вот несколько из них:

- Triple DES

- RSA

- Blowfish

- Twofish

- AES

Если вы хотите глубже погрузиться в эти альтернативы, ознакомьтесь с этой статьей, в которой кратко описаны их идеи.

Какие примеры ROT13?

Вот примеры из различных источников в сети. Я выбрал те, в которых шифрование ROT13 производит какое-то английское слово.

Я выбрал те, в которых шифрование ROT13 производит какое-то английское слово.

- aha ↔ nun

- ant ↔ nag

- balk ↔ onyx

- bar ↔ one

- barf ↔ one

- be ↔ or

- bin ↔ ova

- ebbs ↔ кровля

- ebbs ↔ крыша

- рейка envy

- errs ↔ reef

- flap ↔ sync

- fur ↔ she

- gel ↔ try

- gnat ↔ tang

- irk ↔ vex

- clerk ↔ pyrex

- pure cat 9034 cheryl PNG

- furby ↔ sheol

- terra ↔ green

- what ↔ Jung

- URL ↔ эй

- purpura ↔ чеченский

- светился ↔ FUBAR

- Ares ↔ Nerf

- abjurer 9034 a теперь записать

- abjurer

Поскольку мы программисты, мы хотим все автоматизировать.Я не хочу открывать Python каждый раз, когда вижу что-то, закодированное в ROT13, и мне нужно написать функцию. Было бы здорово, если бы мы могли применить шифрование / дешифрование ROT13 из командной строки!

Давайте создадим сценарий rot13.

py , который будет запускаться всякий раз, когда мы находим текст в ROT13. Мы хотим, чтобы последняя команда выглядела так:

py , который будет запускаться всякий раз, когда мы находим текст в ROT13. Мы хотим, чтобы последняя команда выглядела так:$ python rot13.py 'текст для кодирования / декодирования'

Значит нам нужно

- Создайте сценарий rot13.py

- Передайте аргументы командной строки нашему сценарию

К счастью, встроенный модуль sys позволяет нам получить доступ к аргументам командной строки.Объект sys.argv — это список, содержащий все аргументы, переданные сценарию.

# sys_file.py import sys print (f'sys.argv: {sys. argv} ')

для arg_index в диапазоне (len (sys.argv)):

print (f'Аргумент № {arg_index}: {sys.argv [arg_index]} ')

argv} ')

для arg_index в диапазоне (len (sys.argv)):

print (f'Аргумент № {arg_index}: {sys.argv [arg_index]} ') Давайте запустим это из командной строки и передадим ему несколько аргументов

# Передаем 3 аргумента в sys_file.py $ python sys_file.py привет, до свидания, come_back sys.argv: ['some_file.py', 'привет', 'до свидания', 'come_back!'] Аргумент №0: some_file.ру Аргумент №1: привет Аргумент 2: до свидания Аргумент № 3: come_back

Первый элемент

sys.argvвсегда является именем сценария. Другие элементы — это аргументы, которые вы передали в порядке их передачи. Когда вы обращаетесь к ним в своем скрипте Python, это то же самое, что и индексация, начиная с 1. Вы получаете доступ к первому аргументу сsys.argv [1].Примечание: аргументы разделяются пробелами.

Таким образом, come_back — это один аргумент, а return — два.

Таким образом, come_back — это один аргумент, а return — два.Давайте применим это к функциям ROT13, которые мы написали ранее.

# rot13.py import sys из кодеков импорт кодировать # Сохранить 1-й аргумент как переменную my_text = sys.argv [1] # Распечатать закодированную версию на экран print (кодировать (my_text, 'rot_13'))

Мы передадим этому скрипту только один аргумент: строку, которую мы хотим закодировать. Мы сохраняем это как переменную

my_textи передаем в функцию кодирования из модуля кодеков.Сохранить rot13.py в вашем домашнем каталоге. Теперь, когда вы найдете текст в ROT13, вам просто нужно открыть окно терминала и расшифровать его за секунды. Теперь введите в окно терминала следующее!

$ python rot13.

py 'Lbh ner nznmvat!'

py 'Lbh ner nznmvat!' Куда идти дальше?

ROT13 — простой метод шифрования. он сдвигает каждый символ строки x на 13 позиций вперед в алфавите.

Он не предлагает шифрования, только обфускацию. Однако это отличный способ скрыть сообщения на онлайн-форумах и в личных сообщениях.ROT13 — это особый вариант шифра Цезаря, в котором функция является собственной инверсией.

'a' >> (сдвиг на 13 позиций) >> 'n' >> (сдвиг на 13 позиций) >> 'a'

Вы хотите улучшить свои навыки Python до такой степени, что каждая софтверная компания хотела бы нанять вас, потому что вы принадлежите к лучшим программистам? Ознакомьтесь с серией книг «Кофе-брейк Python»! Это увлекательный способ очень увлекательно улучшить свои навыки программирования на Python. (И мы только что достигли статуса бестселлера LeanPub в категории Python!)

Работая исследователем распределенных систем, Др.

Кристиан Майер нашел свою любовь к обучению студентов информатики.

Кристиан Майер нашел свою любовь к обучению студентов информатики.Чтобы помочь студентам достичь более высокого уровня успеха в Python, он основал сайт обучения программированию Finxter.com. Он является автором популярной книги по программированию Python One-Liners (NoStarch 2020), соавтором серии самоизданных книг о Python для кофе-брейков, энтузиаст информатики, фрилансер и владелец одного из 10 крупнейших блогов по Python в мире.

Его страстью являются письмо, чтение и кодирование.Но его самая большая страсть — служить начинающим программистам через Finxter и помогать им повышать свои навыки. Вы можете присоединиться к его бесплатной электронной академии здесь.

Принудительное дешифрование и привилегия против самооговора

Введение

Шифрование везде. Девяносто четыре процента американцев в возрасте от восемнадцати до двадцати девяти лет имеют смартфоны, многие из которых по умолчанию шифруют свои данные, когда они не используются.

Ноутбуки, планшетные компьютеры и флэш-накопители часто могут быть зашифрованы. Хотя пользователи могут расшифровывать электронные устройства по-разному, одним из популярных методов является ввод пароля. Чтобы разблокировать устройство и расшифровать его содержимое, человек должен ввести уникальную комбинацию символов, которая действует как ключ и разблокирует устройство.

Ноутбуки, планшетные компьютеры и флэш-накопители часто могут быть зашифрованы. Хотя пользователи могут расшифровывать электронные устройства по-разному, одним из популярных методов является ввод пароля. Чтобы разблокировать устройство и расшифровать его содержимое, человек должен ввести уникальную комбинацию символов, которая действует как ключ и разблокирует устройство.Широкое использование шифрования вызвало все более частый вопрос Пятой поправки в уголовных расследованиях: когда правительство может потребовать от подозреваемого расшифровать зашифрованное устройство путем ввода пароля? Проблема обычно возникает, когда у следователей есть ордер на обыск сотового телефона или компьютера, но они не могут выполнить поиск, потому что данные зашифрованы.Следователи получают распоряжение суда, предписывающее подозреваемому предоставить расшифрованную версию данных, введя пароль, не раскрывая его правительству. Подозреваемый затем возражает, требуя привилегии Пятой поправки против выполнения приказа.

Сложный юридический вопрос состоит в том, как суд должен вынести решение об утверждении привилегии: когда приказ подлежит исполнению, а когда исполнение приказа нарушит право не свидетельствовать против самого себя? Другими словами, сколько власти имеет правительство, чтобы заставить человека расшифровать устройство, введя пароль? За последнее десятилетие этим вопросом занималось около десятка судебных решений. Суды разошлись во мнениях по поводу правильного ответа, , как и ученые, , причем оба предлагают ряд стандартов для применения привилегии Пятой поправки.

Это эссе дает два ответа на этот вопрос. Во-первых, он предлагает простое доктринальное правило, объясняющее, как должна применяться Пятая поправка. Расширяя мои онлайн-записи на эту тему, в этом эссе утверждается, что Пятая поправка не создает препятствий для принудительного дешифрования, пока правительство имеет независимую информацию о том, что подозреваемый знает пароль, а правительство представляет запрос пароля для расшифровки устройства подозревать.

Когда подозреваемому предлагается ввести пароль и ему приказывают ввести пароль, единственное подразумеваемое свидетельство соблюдения — это то, что подозреваемый знает пароль. Это свидетельство будет предрешенным выводом, который опровергает утверждение привилегии, когда правительство может независимо показать, что человек уже знает пароль.

Когда подозреваемому предлагается ввести пароль и ему приказывают ввести пароль, единственное подразумеваемое свидетельство соблюдения — это то, что подозреваемый знает пароль. Это свидетельство будет предрешенным выводом, который опровергает утверждение привилегии, когда правительство может независимо показать, что человек уже знает пароль.Мой подход объясняет, почему единственное решение федеральной апелляционной инстанции, которое прямо отвечает на этот вопрос, решение Одиннадцатого округа 2012 года по делу In Re Grand Jury Subpoena Duces Tecum , либо принято неверно, либо аргументировано очень запутанно.Одиннадцатый кругооборот, по-видимому, постановил, что правительство может требовать дешифрования только тогда, когда оно может сначала описать с разумной точностью, какие дешифрованные файлы будут обнаружены на устройстве. Это указание неверно. Он ошибочно приравнивает акт расшифровки устройства к действию сбора и передачи файлов, которые оно содержит.

Поначалу эти два закона могут показаться похожими, но они имеют очень разные значения Пятой поправки.

Поначалу эти два закона могут показаться похожими, но они имеют очень разные значения Пятой поправки.Следующее эссе выходит за рамки доктрины и предлагает более широкую перспективу.В недавних уголовно-процессуальных делах, таких как Carpenter v. United States , , Верховный суд продемонстрировал готовность переосмыслить старые конституционные доктрины в свете технологических изменений. Вместо того чтобы применять старые доктрины механически, Суд предложил судам пересмотреть старые правила в свете того, как технологии изменили баланс государственной власти — процесс, который я в другом месте назвал «корректировкой равновесия». В той мере, в какой регулировка равновесия распространяется на Пятую поправку, за пределы сферы Четвертой поправки, где она возникла, такие случаи, как Carpenter , намекают на то, что структура Пятой поправки для принудительного дешифрования должна выходить за рамки прецедента в нормативном вопросе: что предлагает правило Пятой поправки подходящий тест в свете роли шифрования в современной жизни?

Здесь правильная доктрина также является подходящим правилом.

Технологии дали почти каждому гражданину технологический инструмент, невообразимый десятилетиями ранее. Сегодня почти каждый носит свои записи в электронном ящике, взломать который правительству может быть очень сложно или даже невозможно. Надежное шифрование для всех сдвигает баланс сил в сторону гражданина и от государства. До распространения надежного шифрования в процессе поиска возникали только проблемы с Четвертой поправкой. Сегодня в процессе поиска возникают вопросы, связанные с Четвертой поправкой, плюс технологические барьеры, плюс перспектива запрета на Пятую поправку.Получился реверс — Carpenter . Если доктрина неясна, суды должны интерпретировать Пятую поправку так, чтобы технология не слишком сильно изменяла баланс сил в ущерб интересам общества в расследовании преступлений.

Технологии дали почти каждому гражданину технологический инструмент, невообразимый десятилетиями ранее. Сегодня почти каждый носит свои записи в электронном ящике, взломать который правительству может быть очень сложно или даже невозможно. Надежное шифрование для всех сдвигает баланс сил в сторону гражданина и от государства. До распространения надежного шифрования в процессе поиска возникали только проблемы с Четвертой поправкой. Сегодня в процессе поиска возникают вопросы, связанные с Четвертой поправкой, плюс технологические барьеры, плюс перспектива запрета на Пятую поправку.Получился реверс — Carpenter . Если доктрина неясна, суды должны интерпретировать Пятую поправку так, чтобы технология не слишком сильно изменяла баланс сил в ущерб интересам общества в расследовании преступлений. Эссе состоит из трех частей. В части I объясняется прецедентное право Верховного суда в отношении последствий принудительных действий в соответствии с Пятой поправкой, а именно доктрины акта производства и доктрины предрешенного вывода.

Часть II применяет эти доктрины к принудительной дешифровке и объясняет очевидные ошибки в решении Одиннадцатого округа.Часть III рассматривает шире и утверждает, что предложенное ею доктринальное правило предлагает соответствующий тест в свете роли шифрования в современной жизни.

Часть II применяет эти доктрины к принудительной дешифровке и объясняет очевидные ошибки в решении Одиннадцатого округа.Часть III рассматривает шире и утверждает, что предложенное ею доктринальное правило предлагает соответствующий тест в свете роли шифрования в современной жизни.I. Акты производства и доктрина предрешенного вывода

Пятая поправка гласит, что «ни один человек. . . должен быть принужден по любому уголовному делу быть свидетелем против самого себя. . . . » В этой части представлен обзор относительно специфического аспекта доктрины Пятой поправки, возникшего в результате усилий правительства по принуждению к вводу пароля.Принципы, установленные в деле Fisher v. United States , , касаются принуждения правительства к действиям, которые приводят к тому, что правительство получает информацию, не являющуюся официальной. Он состоит из двух частей. Первая часть, доктрина акта производства, оценивает, является ли вынужденное действие свидетельством.

Вторая часть, доктрина предрешенного заключения, тем не менее допускает принудительные действия по даче свидетельских показаний, когда их содержание уже известно. В этой части объясняются две доктрины. Затем он объясняет, как эти две доктрины сочетаются друг с другом, вводя идею различия между открывающими дверь доказательствами и сокровищами в уголовных расследованиях.

Вторая часть, доктрина предрешенного заключения, тем не менее допускает принудительные действия по даче свидетельских показаний, когда их содержание уже известно. В этой части объясняются две доктрины. Затем он объясняет, как эти две доктрины сочетаются друг с другом, вводя идею различия между открывающими дверь доказательствами и сокровищами в уголовных расследованиях.A. Закон о производственной доктрине

Право не свидетельствовать против самого себя применяется при соблюдении трех условий. Во-первых, лицо должно столкнуться с юридическим принуждением к сотрудничеству с правительством. Во-вторых, принудительное поведение должно быть свидетельством, что означает, что оно должно вынудить человека «раскрыть содержание своего собственного мнения» и, следовательно, сообщить «фактическое утверждение» или «передать [] информацию правительству». В-третьих, принуждение к даче показаний должно быть инкриминирующим, что означает, что перспектива подчинения «должна создавать разумные основания для опасения, что свидетелю грозит необходимость дать ответ».

] » Суд должен признать привилегию человека и заблокировать попытки правительства добиться соблюдения требований только при соблюдении всех трех условий.

] » Суд должен признать привилегию человека и заблокировать попытки правительства добиться соблюдения требований только при соблюдении всех трех условий. Доктрина производственного акта учитывает, когда вынужденное действие является свидетельством. Согласно доктрине, действие является свидетельством, когда действие подразумевает «молчаливые утверждения», имеющие «коммуникативные аспекты». Основная идея состоит в том, что выполнение приказа сделать что-то может отправить сообщение точно так же, как выполнение приказа сказать что-то .Например, скажем, я хочу узнать, кто в моем классе по уголовному процессу уже получил доказательства. Я могу задать классу этот вопрос и позволить им ответить словами. В качестве альтернативы я могу попросить тех, кто получил доказательства, поднять руки. В контексте, поднятие руки говорит о том же факте, что и «да».

Акт о производственной доктрине впервые был принят в Fisher . В деле рассматривалось, будет ли ответом налогоплательщика свидетельством на повестку в IRS с запросом определенных налоговых документов, подготовленных бухгалтером налогоплательщика от имени Фишера.

По мнению суда, передача документов в ответ на повестку косвенно свидетельствовала о трех различных убеждениях. Во-первых, он косвенно свидетельствовал о существовании запрошенных документов; во-вторых, это косвенно свидетельствовало о том, что документы находились у человека; и в-третьих, это косвенно свидетельствовало о том, что переданные документы были запрошенными.

По мнению суда, передача документов в ответ на повестку косвенно свидетельствовала о трех различных убеждениях. Во-первых, он косвенно свидетельствовал о существовании запрошенных документов; во-вторых, это косвенно свидетельствовало о том, что документы находились у человека; и в-третьих, это косвенно свидетельствовало о том, что переданные документы были запрошенными. Важно понять, почему эти три свидетельских показания подразумеваются в акте принудительного производства.Акт подчинения приказу подразумевает два типа убеждений. Во-первых, это убеждения, необходимые для выполнения приказа. Во-вторых, акт соблюдения свидетельствует о убеждении человека в том, что действие равносильно соблюдению. В Fisher изготовление документов в ответ на приказ о раскрытии определенных налоговых документов подразумевает уверенность в том, что налоговые документы существуют, потому что вы не можете передать документы, которые, по вашему мнению, не существуют.

Их создание подразумевает уверенность в том, что у вас есть документы, потому что вы не можете передать то, чем, по вашему мнению, не обладаете.Акт производства подразумевает уверенность в том, что документы являются запрашиваемыми налоговыми документами, поскольку производство было представлено как акт соответствия. В акте производства неявно говорится: «Я думаю, что это те документы, которые вы ищете». Он раскрывает мысли человека о существовании, владении и подлинности документов.

Их создание подразумевает уверенность в том, что у вас есть документы, потому что вы не можете передать то, чем, по вашему мнению, не обладаете.Акт производства подразумевает уверенность в том, что документы являются запрашиваемыми налоговыми документами, поскольку производство было представлено как акт соответствия. В акте производства неявно говорится: «Я думаю, что это те документы, которые вы ищете». Он раскрывает мысли человека о существовании, владении и подлинности документов.Б. Доктрина предрешенного заключения

Это подводит нас ко второй части концепции Fisher , доктрине предрешенного вывода.Доктрина предрешенного вывода учит, что, когда свидетельский аспект вынужденного действия «мало или ничего не добавляет к общей сумме информации правительства» , любые подразумеваемые показания являются «предрешенным заключением» и не нарушают Пятой поправки. Чтобы применить доктрину предрешенного вывода, суды смотрят на то, что известно правительству до того, как действие будет принуждено, и спрашивают, являются ли свидетельские показания, подразумеваемые принудительным действием, «спорными» и добавят ли они аргументы правительства.

Действительная привилегия существует только тогда, когда вынужденное действие является свидетельством в соответствии с доктриной акта производства, но не является предрешенным.

Действительная привилегия существует только тогда, когда вынужденное действие является свидетельством в соответствии с доктриной акта производства, но не является предрешенным.Лучший способ понять доктрину предрешенного вывода — это изучить Fisher . Суд постановил, что свидетельские показания, подразумеваемые при передаче налоговых документов, были предрешены, потому что правительство «никоим образом не полагалось на« правдивость »налогоплательщика», чтобы доказать это. Документы «принадлежат [редакции] бухгалтеру, были подготовлены им, и [мы] представляем собой тот вид, который обычно готовит бухгалтер, работающий над налоговыми декларациями своего клиента. В результате уступка Фишера в том, что у него были документы, «мало или совсем ничего не добавляет к общей сумме информации правительства [.]»

Кроме того, подразумеваемое заявление Фишера о том, что документы были подлинными, было недостаточным, поскольку это подразумеваемое заявление не давало правительству преимущества в суде.

«Документы не будут допущены в качестве доказательства против налогоплательщика без достоверных свидетельских показаний», — отметил Суд, и подразумеваемое заявление Фишера о том, что он считал, что документы были тем, что, по утверждению правительства, было недостаточным для их подтверждения. Фишер не готовил документы сам, и для целей аутентификации документов он «не мог поручиться за их точность». Следовательно, он не был компетентен для проверки подлинности документов, и его подразумеваемое утверждение о том, что он считал документы подлинными, было просто его убеждением, а не достаточным основанием для признания документов в суде.

«Документы не будут допущены в качестве доказательства против налогоплательщика без достоверных свидетельских показаний», — отметил Суд, и подразумеваемое заявление Фишера о том, что он считал, что документы были тем, что, по утверждению правительства, было недостаточным для их подтверждения. Фишер не готовил документы сам, и для целей аутентификации документов он «не мог поручиться за их точность». Следовательно, он не был компетентен для проверки подлинности документов, и его подразумеваемое утверждение о том, что он считал документы подлинными, было просто его убеждением, а не достаточным основанием для признания документов в суде.Три аспекта доктрины предрешенного заключения остаются на удивление неясными. Первая неуверенность заключается в том, касается ли доктрина предрешенного заключения, является ли подразумеваемое свидетельство компрометирующим или свидетельским. Fisher не дает однозначного ответа. Поскольку обязательные показания, содержащиеся в акте, были предрешены, Fisher заявляет, что этот акт «не будет включать в себя компрометирующие показания в рамках защиты Пятой поправки».

На мой взгляд, доктрину лучше понять, как если бы подразумеваемые свидетельские показания были изобличительны. Расследование сосредотачивается на том, что правительство знает и может доказать иным образом, что не меняет подразумеваемого утверждения в действии, но меняет то, представляет ли само это подразумеваемое утверждение опасность для говорящего в контексте.Но как бы это ни характеризовалось, доктрина делает упор на преимущества обвинения. Если правительству уже известен факт или убеждение, которое косвенно утверждается, и у него есть какой-либо другой способ доказать это, то оно не получает свидетельского преимущества, получая утверждения ответчика, подразумеваемые его вынужденными действиями.

На мой взгляд, доктрину лучше понять, как если бы подразумеваемые свидетельские показания были изобличительны. Расследование сосредотачивается на том, что правительство знает и может доказать иным образом, что не меняет подразумеваемого утверждения в действии, но меняет то, представляет ли само это подразумеваемое утверждение опасность для говорящего в контексте.Но как бы это ни характеризовалось, доктрина делает упор на преимущества обвинения. Если правительству уже известен факт или убеждение, которое косвенно утверждается, и у него есть какой-либо другой способ доказать это, то оно не получает свидетельского преимущества, получая утверждения ответчика, подразумеваемые его вынужденными действиями.Вторая неуверенность в отношении доктрины предрешенного вывода — это бремя доказательства для установления того, что заключение предрешено. Дела на удивление мутные. С одной стороны, суды ясно понимают, что бремя ответственности лежит на правительстве. С другой стороны, нет четкого ответа на вопрос, сколько уверенности должно установить правительство.

Как недавно отметил судья Калабрези в отношении Второго округа, «[B] другие наши суды и наши сестринские округа испытывают трудности с объемом знаний правительства, необходимых для применения предрешенного обоснования». Очевидная причина неопределенности заключается в том, что случаи обычно возникают, когда правительство приказывает подозреваемому передать описанную категорию документов. В этом контексте суды склонны выражать бремя в терминах специфики описания правительством запрашиваемых документов, а не уверенности в том, что правительство осведомлено.

Как недавно отметил судья Калабрези в отношении Второго округа, «[B] другие наши суды и наши сестринские округа испытывают трудности с объемом знаний правительства, необходимых для применения предрешенного обоснования». Очевидная причина неопределенности заключается в том, что случаи обычно возникают, когда правительство приказывает подозреваемому передать описанную категорию документов. В этом контексте суды склонны выражать бремя в терминах специфики описания правительством запрашиваемых документов, а не уверенности в том, что правительство осведомлено.Наиболее часто упоминаемый стандарт заключается в том, что доктрина предрешенного вывода применяется, если правительство подтверждает свои знания об основных аспектах производства «с разумной конкретностью». Основная идея состоит в том, что конкретное описание того, что правительство ищет, обязательно отражает более глубокие знания правительства об этом. Если конкретное описание властями документов, которые должны быть переданы, показывает, что правительству уже известно об их существовании, владении и подлинности — свидетельском аспекте производства — тогда применяется доктрина предрешенного вывода.

Если правительство может точно определить, что ему нужно, — гласит рассуждение, — тогда оно не полагается на правду человека, выполняющего приказ, чтобы разобраться в своей правоте.

Если правительство может точно определить, что ему нужно, — гласит рассуждение, — тогда оно не полагается на правду человека, выполняющего приказ, чтобы разобраться в своей правоте.Какими бы ни были достоинства стандарта «разумной конкретности» в конкретном контексте документов, запрашиваемых в суд, проверка явно не проясняет бремя правительства за пределами этого контекста. Правительство может потребовать действия, имеющего свидетельские качества, но стандарт не требует, чтобы правительство описывало доказательства, которые оно ищет.Действие может заключаться в том, чтобы что-то сделать, а не в том, чтобы что-то получить. В результате у цели может не быть доказательств, которые можно было бы описать с «разумной точностью». Бремя доказывания в контекстах, выходящих за рамки приказов о принуждении к документам, остается на удивление неясным.

Последняя неуверенность в доктрине предрешенного вывода заключается в том, может ли правительство представить акт свидетельских показаний обвиняемого в суде.

Вот вопрос: если правительство заказывает акт свидетельских показаний в рамках расследования, а затем оно преодолевает утверждение привилегии, показывая, что оно имеет независимые знания о подразумеваемых свидетельских показаниях, которые делают его предрешенным, может ли правительство позже сообщить присяжным о подразумеваемых показаниях подсудимого, которые помогут доказать его вину? Или правительству запрещено полагаться в суде на предрешенные выводы?

Вот вопрос: если правительство заказывает акт свидетельских показаний в рамках расследования, а затем оно преодолевает утверждение привилегии, показывая, что оно имеет независимые знания о подразумеваемых свидетельских показаниях, которые делают его предрешенным, может ли правительство позже сообщить присяжным о подразумеваемых показаниях подсудимого, которые помогут доказать его вину? Или правительству запрещено полагаться в суде на предрешенные выводы? По этому вопросу существует на удивление мало прецедентов. На мой взгляд, было бы уместным, чтобы правительство полагалось на доктрину предрешенного заключения, чтобы подразумевать последующий запрет на использование подразумеваемых показаний в суде. Это разумный предел, основанный на принципах эстоппеля: если полномочия правительства по принуждению к действию зависят от отсутствия необходимости в свидетельских показаниях, подразумеваемых этим актом, правительству не следует позволять впоследствии использовать подразумеваемые свидетельские показания, которые, по его утверждению, не нужны.

Но это только мой взгляд на вопрос, который судебная практика не решила четко.

Но это только мой взгляд на вопрос, который судебная практика не решила четко.C. Предрешенный вывод как преграда для манипулирования между доказательствами открытия дверей и сокровищами

Некоторым читателям может быть интересно, как эти две доктрины сочетаются друг с другом. Доктрина акта производства достаточно интуитивна. Он измеряет косвенные свидетельские показания в акте, связывая этот акт с основной задачей Пятой поправки — дача показаний по принуждению. Но предрешенная доктрина может показаться странной. Доктрина действует как исключение из доктрины акта производства. Но почему? Нет очевидного аналога, когда государство требует ответа на прямой вопрос.Справедливо задаться вопросом, почему существует эта доктрина.

На мой взгляд, доктрина предрешенного вывода существует для того, чтобы помешать подозреваемым использовать доктрину акта производства для создания препятствий для доступа к доказательствам, не имеющим свидетельства. Проблема коренится в важном различии между следственными последствиями убедительных ответов и убедительных действий.

Когда правительство заставляет человека отвечать на вопрос, оно собирает только один вид доказательств. Правительство задает вопрос, а человек на него отвечает.Правительство узнает только ответ. Иная ситуация, когда власть заставляет действовать, а не слова. В большинстве случаев цель принудительных действий — получить доказательства, которые могут помочь раскрыть. Правительство хочет, чтобы человек открыл дверь, чтобы получить какое-то сокровище, открывающееся при открытии двери.

Когда правительство заставляет человека отвечать на вопрос, оно собирает только один вид доказательств. Правительство задает вопрос, а человек на него отвечает.Правительство узнает только ответ. Иная ситуация, когда власть заставляет действовать, а не слова. В большинстве случаев цель принудительных действий — получить доказательства, которые могут помочь раскрыть. Правительство хочет, чтобы человек открыл дверь, чтобы получить какое-то сокровище, открывающееся при открытии двери.Это означает, что, когда правительство вынуждает действовать, оно получает сразу два разных типа доказательств. Во-первых, он изучает свидетельские утверждения, содержащиеся в акте, определяемом доктриной акта производства.Назовем это «уликой, открывающей дверь». Во-вторых, правительство также получает не свидетельские показания, обнаруженные в результате этого действия. Назовем это «сокровищем». Когда правительство заставляет человека открыть дверь и позволить правительству увидеть сокровище внутри, оно получает как свидетельство открытия двери, так и любое обнаруженное сокровище.

Рассмотрим случай, подобный Fisher , где правительство заставляет человека передать налоговые документы бухгалтера. Акт соответствия дает правительству две вещи.Во-первых, соблюдение требований устанавливает свидетельские показания человека, открывающие дверь: скрытые убеждения относительно владения, существования и подлинности налоговых документов. Во-вторых, он обеспечивает доступ к сокровищам, документам, которые ищет правительство. Свидетельство, открывающее дверь, — это вынужденные показания. Но клад, который правительство находит в документах, — это , а не обязательные показания. С практической точки зрения, свидетельство, открывающее дверь, причинно действует как свидетельские ворота к не свидетельствующему сокровищу.Правительство может не получить сокровище, не открыв дверь. Но они аналитически различны, и только последнее является вынужденным свидетельством.

Лучшее объяснение доктрины предрешенного заключения состоит в том, что она предотвращает использование причинно-следственной связи между свидетельством открытия двери и сокровищем для того, чтобы покрыть сокровище защитой Пятой поправки, должным образом ограниченной открытием двери.

Без доктрины предрешенного заключения подозреваемые могли бы предпринять простые шаги, чтобы открыть двери для свидетельских показаний, которые блокируют доступ властей к их сокровищам, не являющимся свидетельствами.Например, человек в ситуации с Фишером может просто собрать все свои записи и хранить их у себя. Любой производственный акт должен быть вызван им, а не бухгалтером, вводя акт, который подразумевает свидетельские показания лица в соответствии с доктриной производственного акта.

Без доктрины предрешенного заключения подозреваемые могли бы предпринять простые шаги, чтобы открыть двери для свидетельских показаний, которые блокируют доступ властей к их сокровищам, не являющимся свидетельствами.Например, человек в ситуации с Фишером может просто собрать все свои записи и хранить их у себя. Любой производственный акт должен быть вызван им, а не бухгалтером, вводя акт, который подразумевает свидетельские показания лица в соответствии с доктриной производственного акта. Предрешенная доктрина притупляет преимущества таких манипуляций. Он оценивает, являются ли свидетельские показания при открытии двери значимыми или это просто форма, которой легко манипулировать.Если открытие двери подразумевает обличающие показания, о которых правительство еще не знает, тогда риск принудительного самообвинения реален, и человек имеет право не открывать дверь, которая затем обязательно блокирует доступ к сокровищам. С другой стороны, если открытие двери не дает правительству преимущества в судебном преследовании, тогда риск принудительного самооговора — это только вопрос формы.

В этот момент, как признал Fisher , цитируя судью Холмса, «вопрос не в свидетельских показаниях, а в сдаче. Когда свидетельство, подразумеваемое при открытии двери, не имеет значения и является лишь случайным вопросом формы, а не содержания, доступ к сокровищам не должен быть заблокирован привилегией Пятой поправки.

В этот момент, как признал Fisher , цитируя судью Холмса, «вопрос не в свидетельских показаниях, а в сдаче. Когда свидетельство, подразумеваемое при открытии двери, не имеет значения и является лишь случайным вопросом формы, а не содержания, доступ к сокровищам не должен быть заблокирован привилегией Пятой поправки.II. Применение пятой поправки к принудительному вводу паролей

Теперь мы можем применить эти доктрины к принудительному акту дешифровки. Вернемся к сценарию, описанному во введении. У правительства есть конфискованное электронное запоминающее устройство, но попытки его обыскать блокируются шифрованием.В поисках доступа правительство получает законный приказ, предписывающий определенному лицу ввести пароль для разблокировки устройства. Если человек заявляет о Пятом, как должен суд решить?

В этой части утверждается, что суд должен отклонить требование о предоставлении привилегии, если правительству известно, что это лицо знает пароль.

Ввод пароля, который разблокирует устройство, имеет компонент отзыва: он свидетельствует о том, что человек знает пароль, который разблокирует устройство. Но доктрина предрешенного вывода применима, когда правительство имеет независимое знание этого факта.Этот стандарт позволяет правительству принуждать подозреваемого ввести пароль во многих, но не во всех случаях. Это также показывает очевидную путаницу в Одиннадцатом округе в первом решении федерального окружного суда о принуждении к вводу пароля, In re Subpoena Duces Tecum . Эта Часть начинается с применения доктрины акта производства, переходит к доктрине предрешенного заключения и завершается критическим обзором решения Одиннадцатого Кругооборота.

Ввод пароля, который разблокирует устройство, имеет компонент отзыва: он свидетельствует о том, что человек знает пароль, который разблокирует устройство. Но доктрина предрешенного вывода применима, когда правительство имеет независимое знание этого факта.Этот стандарт позволяет правительству принуждать подозреваемого ввести пароль во многих, но не во всех случаях. Это также показывает очевидную путаницу в Одиннадцатом округе в первом решении федерального окружного суда о принуждении к вводу пароля, In re Subpoena Duces Tecum . Эта Часть начинается с применения доктрины акта производства, переходит к доктрине предрешенного заключения и завершается критическим обзором решения Одиннадцатого Кругооборота.A. Свидетельский аспект ввода пароля

Первый вопрос: является ли принудительный ввод пароля, открывающего устройство, свидетельскими показаниями в соответствии с актом производственной доктрины.Ответ однозначный: «да». Ввод пароля является показательным, потому что он передает простое утверждение: «Я знаю пароль».

Человеку можно успешно приказать делать только то, для чего у него достаточно знаний. Если человек знает пароль, он может ввести его и разблокировать устройство. Однако, если человек не знает пароль, он не сможет его ввести. В результате процесс ввода пароля и разблокировки устройства имеет простое свидетельство. Это равносильно утверждению, что человек знает пароль.

Человеку можно успешно приказать делать только то, для чего у него достаточно знаний. Если человек знает пароль, он может ввести его и разблокировать устройство. Однако, если человек не знает пароль, он не сможет его ввести. В результате процесс ввода пароля и разблокировки устройства имеет простое свидетельство. Это равносильно утверждению, что человек знает пароль.Важно отметить, что «Я знаю пароль» — единственное утверждение, подразумеваемое при разблокировке устройства. Поскольку пароль вводится без раскрытия его правительству, любое коммуникативное содержание, которое могут содержать его символы (например, гипотетический пароль «ISELLDRUGS»), не передается правительству. Кроме того, разблокировка устройства не дает информации о содержимом устройства. Знать пароль и содержимое расшифрованного устройства — это разные вещи.Один человек может знать содержимое устройства, но не знать пароль. Другой человек может знать пароль, но не знать содержимое устройства.

Это различие стоит проиллюстрировать на примере.

Я знаю пароль от смартфона сестры. Я узнал об этом на семейном мероприятии, когда хотел использовать ее телефон, чтобы что-то погуглить. Я попросил у нее пароль, и она мне сказала. Если бы правительство получило постановление суда, требующее от меня ввода пароля, я мог бы выполнить приказ, потому что я знаю пароль. Но что критически, я понятия не имею, какие файлы хранятся в телефоне моей сестры. Единственное, что я знаю о телефоне моей сестры, — это его пароль. Разблокировка телефона признает, что я знаю пароль, но не признает, что я знаю, что на телефоне. Потому что я этого не делаю.

Я знаю пароль от смартфона сестры. Я узнал об этом на семейном мероприятии, когда хотел использовать ее телефон, чтобы что-то погуглить. Я попросил у нее пароль, и она мне сказала. Если бы правительство получило постановление суда, требующее от меня ввода пароля, я мог бы выполнить приказ, потому что я знаю пароль. Но что критически, я понятия не имею, какие файлы хранятся в телефоне моей сестры. Единственное, что я знаю о телефоне моей сестры, — это его пароль. Разблокировка телефона признает, что я знаю пароль, но не признает, что я знаю, что на телефоне. Потому что я этого не делаю.В этот момент читатель может отступить. Разблокировка устройства не обязательно указывает на знание, помимо пароля. Но разве это не дает намеков? В конце концов, мы обычно знаем пароли к устройствам, которые мы регулярно используем.Заявление о том, что вы знаете пароль, может дать некоторые важные подсказки о том, кому принадлежит устройство или как его используют. Использование может дать правительству некоторое представление о том, насколько человек знает его содержание.

Учитывая все это, может показаться, что разблокировка телефона — это больше свидетельств, чем просто заявление о том, что человеку известен пароль.

Учитывая все это, может показаться, что разблокировка телефона — это больше свидетельств, чем просто заявление о том, что человеку известен пароль.Я считаю этот аргумент неверным. Он ошибочно предполагает, что свидетельское заявление об одном предмете также свидетельствует о правдоподобных выводах, которые можно сделать из этого утверждения.Правдоподобные последствия заявления могут сделать его компрометирующим, но они не являются дополнительными свидетельскими показаниями. Чтобы убедиться в этом, представьте свидетельницу, которую на стенде спрашивают, присутствовала ли она на месте преступления. Ответ на этот вопрос может быть инкриминирующим, так как он может подвергнуть ее опасности быть причастной к преступлению. Информация о том, что свидетельница была на месте преступления, может помочь прокурору доказать ее причастность к преступлению. Тем не менее признание присутствия на месте преступления отличается от признания причастности к преступлению.Способность сделать вывод из показаний не означает свидетельство об этом заключении.

Некоторые утверждали, что принудительная расшифровка имеет более широкое свидетельское значение, потому что она эффективно создает расшифрованные доказательства. Очевидное мышление состоит в том, что дешифрование вызывает существование информации, которой раньше не было, что само по себе напоминает акт речи, который дополняет свидетельство, присущее этому акту. Этот аргумент неверен, потому что он упускает из виду объясненное ранее различие между свидетельством открытия двери и сокровищем. Безусловно, сокровище, обнаруженное при открытии двери, может быть чрезвычайно компрометирующим словом. Это может быть подписанное признание. Он может содержать видео, на котором обвиняемый совершает преступление. Открытие двери может привести к тому, что доказательства существуют в таком виде, в каком они не существовали в зашифрованном виде. Но все это не имеет отношения к привилегии против самообвинения. Доктрина акта производства рассматривает коммуникацию актера, подразумеваемую в действии, а не то, какие коммуникации могут возникнуть в результате этого акта.

То, насколько инкриминирующим может быть клад или то, что делает компьютер, когда человек открывает дверь, не меняет показаний, подразумеваемых при открытии двери.

То, насколько инкриминирующим может быть клад или то, что делает компьютер, когда человек открывает дверь, не меняет показаний, подразумеваемых при открытии двери.Аналогичная ошибка заключается в утверждении, что ввод пароля имеет более широкое свидетельское значение, поскольку он сродни переводу всего зашифрованного содержимого из зашифрованного текста в открытый текст. При таком мышлении ввод пароля подобен тому, как свидетель встает и переводит документы с секретного языка на английский. Но эта аналогия не работает. Если предположить, что акт перевода может быть инкриминирующим, и что к нему применима доктрина акта производства, свидетельственный аспект перевода — это знание того, как переводить с одного языка на другой.Напротив, ввод пароля не подразумевает таких знаний. Возьмем, к примеру, телефон моей сестры. Если я ввожу пароль, и телефон разблокируется, то ввод пароля означает, что я ничего не знаю о том, как работает программа шифрования телефона. Я даже не знаю, какой у моей сестры телефон.

Единственное свидетельство, подразумеваемое при разблокировке ее телефона, — это единственное, что я знаю: пароль.

Единственное свидетельство, подразумеваемое при разблокировке ее телефона, — это единственное, что я знаю: пароль.Последний неверный поворот, на который стоит обратить внимание, — это утверждение о том, что гипотетический стенной сейф в деле Doe v. United States (« Doe II ») может уладить содержание свидетельства при вводе пароля. Doe II постановил, что принуждение к подписанию вашей подписи под директивой о согласии не является свидетельством. Дикта в сноске перекликается с мнением судьи Стивенса, выраженным несогласным образом, что подозреваемый, «которого [] заставят раскрыть комбинацию на своем стенном сейфе [] словом или делом», будет свидетельством, но что «в некоторых случаях [ing] ] принудительно сдать ключ от сейфа, содержащего компрометирующие документы »не будет. Справедливо спросить, отвечает ли изречение Doe II , как Пятая поправка применяется к принудительному дешифрованию.

На мой взгляд, изречение Doe II никоим образом не проливает света на последствия Пятой поправки к принуждению к вводу пароля.

Оба утверждения в изречении — трюизмы. То, что комбинация стенного сейфа является отличительной чертой, должно быть очевидным. Это изложение мыслей человека, переданное правительству. Однако это не дает ответа на вопрос, как те же принципы применимы к расшифровке, потому что расшифровка не раскрывает пароль. Конечно, возможно, что идея раскрытия комбинации «на деле» была направлена на открытие сейфа комбинации для следователей без фактического раскрытия комбинации.Если это так, то этот отрывок предполагает тот же вывод, который был сделан в этом разделе: использование комбинации для открытия сейфа свидетельствует о том, что человек знает комбинацию, так же как ввод пароля для расшифровки данных свидетельствует о том, что человек знает пароль. Но этот смысл совсем не ясен из короткой строки в Doe II , которая, на первый взгляд, посвящена «раскрытию комбинации» , а не только открытию сейфа.