Title

Title- Сведение о ПОО

- Главная

- Абитуриенту

- Студенту

- Выпускнику

- Преподавателю

Главная

|

|

Новости

Торжественный концерт «Посвящение в студенты»

Яркие танцы, песни, юмористические театральные сценки, не оставили никого равнодушными, на лицах расцветали улыбки и смех.

Разговоры о важном «День пожилых людей»

Презентации, видео и интерактивные задания, сопровождаемые беседой классного руководителя…

День открытых дверей! Ждём вас в 14-00 28.09.2022 г.

Тренировка по эвакуации

обучающихся, проживающих в общежитии.

Баннеры

Полезные статьи о регистрация ИП и ООО

Популярные статьи

Регистрация ИП

- Список документов для регистрации ИП в 2022 году

- Регистрация ИП в 2022 году. Пошаговая инструкция

- Регистрация ИП через МФЦ

- Действия при отказе в регистрации ИП

- Выбор налогового режима для ИП

- Читать все

Внесение изменений в ИП

- Внесение изменений в сведения об ИП в 2022 году

- Заявление на внесение изменений в сведения об ИП (Р24001)

- Изменение кодов

ОКВЭД

для ИП в 2022 году.

Заявление Р24001

Заявление Р24001 - Когда нужно оповещать налоговую о смене адреса ИП

- Подача документов для внесения изменений в данные об ИП. Пошаговая инструкция

- Читать все

Для всех

- Заполнение заявления о переходе на УСН в 2022 году

- Как выбрать коды ОКВЭД для ИП и ООО в 2022 году

- Нужна ли печать для ИП и ООО ?

Регистрация ООО

- Список документов для открытия ООО в 2022 году

- Как правильно заполнить

форму

Р11001 для создания ООО.

Постраничный пример

Постраничный пример - Регистрация ООО через МФЦ

- Согласие собственника помещения на предоставление юридического адреса для ООО

- Регистрация ООО на домашний адрес

- Пошаговая инструкция: как открыть ООО самостоятельно в 2022 году

- Уведомление о переходе на УСН при регистрации ООО в 2022 году

- Читать все

Внесение изменений в ООО

- Смена директора ООО. Пошаговая инструкция

- Порядок регистрации Устава

- Увеличение/уменьшение уставного капитала ООО

- Изменения в уставе ООО

- Читать все

Регистрация ИП

Открыть ИП самостоятельно — довольно просто.

Подготовка документов

- Список документов для регистрации ИП в 2022 году

- Как правильно заполнить заявление по форме Р21001 на регистрацию ИП

- Пример заявления о переходе на УСН при регистрации ИП в 2022 году

- Квитанция на оплату госпошлины за регистрацию ИП

- Какие документы нужны для открытия расчетного счета ИП в Росбанке

Подача в налоговую

- Регистрация

ИП

в 2022 году.

Пошаговая инструкция

Пошаговая инструкция - Регистрация ИП через МФЦ

- Оплата госпошлины за регистрацию ИП в 2022 году

Ответы на частые вопросы

- Как в 2022 году открыть ИП онлайн через Росбанк

- Сколько нужно времени на регистрацию ИП

- Стоимость открытия ИП в 2022 году

- Пошаговая инструкция: как открыть ИП самостоятельно в 2022 году

- Как открыть ИП по временной прописке

- Предпринимательская деятельность без регистрации ИП

- Как иностранцу зарегистрировать ИП

- Может ли ИП работать без печати в 2022 году?

- Действия при отказе в регистрации ИП

- Перечень действий после открытия ООО

Дополнительные действия

- Регистрация ИП в Пенсионном фонде в 2022 году

- Регистрация ИП в Фонде социального страхования

- Что делать после регистрации ИП

- Регистрация ИП с сотрудниками в 2022 году

- Электронная подпись для ИП от ФНС

Налоги

- Выбор системы налогообложения для ИП

Зарегистрируйте ИП онлайн бесплатно

Онлайн-подача Создать документы

Регистрация ООО

Чтобы открыть ООО, вам потребуется указать в заявлении сведения обо всех учредителях

общества,

генеральном директоре. Кроме этого, нужно подготовить устав, решение единственного

учредителя

или протокол собрания, если учредителей несколько. Необходимость оплаты госпошлины зависит

от

способа подачи. Об этом и других правилах открытия ООО читайте в статьях раздела.

Кроме этого, нужно подготовить устав, решение единственного

учредителя

или протокол собрания, если учредителей несколько. Необходимость оплаты госпошлины зависит

от

способа подачи. Об этом и других правилах открытия ООО читайте в статьях раздела.

Подготовка документов

- Список документов для открытия ООО в 2022 году

- Как правильно заполнить заявление по форме Р11001 на регистрацию ООО

- Договор об учреждении ООО: пример заполнения

- Согласие собственника помещения на предоставление юридического адреса для ООО

- Как создать устав ООО с одним учредителем

- Как создать устав ООО с несколькими учредителями

- Решение единственного учредителя о создании ООО

- Договор об учреждении ООО в 2022 году

- Протокол общего собрания учредителей ООО

- Пример заполнения формы Р11001 для регистрации ООО с одним учредителем

- Пример заполнения формы Р11001 для регистрации ООО с несколькими учредителями

- Перечень документов для открытия расчетного счета ООО в Росбанке

- Понятие типового устава.

Плюсы,

минусы,

применение

Плюсы,

минусы,

применение - Критерии выбора типового устава ООО в 2022 году

- Гарантийное письмо на юр. адреса

Налоги

- Уведомление об УСН при регистрации ООО в 2022 году

Подача в налоговую

- Регистрация ООО в 2022 году. Пошаговая инструкция

- Регистрация ООО через МФЦ

Дополнительные действия

- Оплата госпошлины за регистрацию ООО

- Выбор кодов ОКВЭД для ООО

- Как выбрать юридический адрес для регистрации ООО

- Электронная подпись для ООО от ФНС

Ответы на частые вопросы

- Как в 2022 году открыть ООО онлайн через Росбанк

- Сколько времени нужно на регистрацию ООО

- Выбор названия ООО — правила и ограничения

- Сколько стоит регистрация ООО

- Регистрация ООО на домашний адрес

- Пошаговая инструкция: как открыть ООО самостоятельно в 2022 году

- Действия при отказе в регистрации ООО

- Регистрация ООО с иностранным учредителем

- Обычный устав переход

Зарегистрируйте ООО онлайн бесплатно

Онлайн-подача Создать документы

Внесение изменений в ИП

Информация о предпринимателе, которая отражена в едином государственном реестре ИП (ЕГРИП)

должна

всегда быть актуальной. Иногда для этого нужно самостоятельно подать заявление на внесение

изменений в ЕГРИП. В этом разделе вы можете узнать, какие существуют правила смены сведений

об

ИП и каков порядок подготовки и подачи документов в налоговую в этом случае.

Иногда для этого нужно самостоятельно подать заявление на внесение

изменений в ЕГРИП. В этом разделе вы можете узнать, какие существуют правила смены сведений

об

ИП и каков порядок подготовки и подачи документов в налоговую в этом случае.

Инструкции

- Внесение изменений ИП в данные ЕГРИП онлайн

- Как в 2022 году внести изменения в сведения об ИП

- Как оповестить налоговую о смене адреса ИП

- Действия при смене фамилии ИП

- Внесение изменений в данные ИП. Инструкция по подаче документов

Подготовка документов

- Заявление на внесение изменений в ИП по форме Р24001

- Изменение ОКВЭД для ИП.

Заявление Р24001

Заявление Р24001 - Добавление ОКВЭД для ИП. Заявление Р24001

Сформируйте документы для внесения изменений в ИП онлайн

Создать документы

Внесение изменений в ООО

После регистрации ООО все основные сведения о нём содержатся в едином государственном реестре юридических лиц (ЕГРЮЛ). Чтобы внести в них изменения, нужно подать заявление и другие документы в налоговую. О содержании пакета документов, правилах подачи и других необходимых действиях для внесения изменений в сведения об ООО читайте в этом разделе.

Инструкции

- Смена директора ООО. Пошаговая инструкция

- Как в 2022 году сменить коды ОКВЭД в ООО

- Смена

наименования ООО.

Пошаговая инструкция

Пошаговая инструкция - Как внести изменения в устав ООО

- Как перейти на типовой устав — пошаговая инструкция

- Увеличение/уменьшение уставного капитала ООО

Заявление Р13014

- Заявление Р13014 для внесения изменений в ООО

- Как в 2022 году заполнить форму Р13014 для изменения кодов ОКВЭД

- Смена наименования ООО. Постраничное заполнение заявления Р13014

- Правила заполнения формы № Р13014 при смене руководителя ООО

- Заполнение заявления Р13014 для смены адреса ООО

- Когда нужно заверять у нотариуса подпись на заявлении Р13014

- Обновление формы Р13014 для ООО

Подготовка документов

- Решение о смене юридического адреса ООО с единственным учредителем

- Протокол собрания учредителей о смене адреса ООО

- Решение учредителя о смене директора ООО в 2022 году

- Протокол собрания учредителей о смене директора ООО

Сформируйте документы для внесения изменений в ООО онлайн

Создать документы

Ликвидация ИП

Чтобы закрыть ИП необходимо подготовить заявление по форме Р26001 и декларацию, закрыть расчетный счёт в банке, заплатить налоги. Помимо этого предварительно необходимо уволить всех сотрудников в ИП, заплатить все страховые взносы, сняться с учёта ФСС. Об этом и других действиях ликвидации ИП вы можете прочитать в наших статьях.

Помимо этого предварительно необходимо уволить всех сотрудников в ИП, заплатить все страховые взносы, сняться с учёта ФСС. Об этом и других действиях ликвидации ИП вы можете прочитать в наших статьях.

Подготовка документов

- Заявление на закрытие ИП в 2022 году — форма Р26001

- Список документов для ликвидации ИП

- Декларация при ликвидации ИП в 2022 на УСН

Ответы на частые вопросы

- Закрыть ИП

- Закрыть ИП удаленно

- Закрыть ИП с долгами

- Закрыть ИП через банк

- Сколько стоит закрыть ИП в 2022 г.

- Закрыть ИП через ЭЦП

- Закрытие ИП в другом регионе

- Срок прекращения деятельности ИП

- Можно ли закрыть ИП сразу после открытия

- Как ликвидировать ИП без работников

- Переход ИП на самозанятость

- Ликвидировать ИП на патенте

- Срочная ликвидация ИП

- Как ликвидировать нулевое ИП

- Закрыть ИП без электронной подписи

Подача в налоговую

- Как ликвидировать ИП через Госуслуги

- Как закрыть ИП через налоговую

- Ливкидация ИП в МФЦ

Дополнительные действия

- Госпошлина за прекращение деятельности ИП

- Страховые взносы при закрытии ИП

- Налоги после закрытия ИП

Закройте ИП

онлайн

Онлайн-подача Создать документы

Общие вопросы

Ответы на частые вопросы

- Как заполнить заявление о переходе на УСН в 2022 году

- Как выбрать коды ОКВЭД для ИП и ООО в 2022 году

Вы используете устаревшее программное обеспечение!

Мы не можем гарантировать вам стабильную и корректную работу нашего сервиса, поэтому предлагаем установить один из следующих браузеров:

- Mozilla Firefox 48+

- Google Chrome 50+

- Яндекс-браузер 16+

- Opera 38+

- Internet Explorer 11+

Для установки браузера перейдите по одной из ссылок выше на официальную страницу производителя и нажмите на соответсвующую кнопку, сохранение и установка начнётся автоматически.

Укажите email, на который был зарегистрирован пользователь.

Регистрация

Авторизация

Ваш браузер блокирует использование Cookies. Для продолжения работы с сервисом, пожалуйста, активируйте Cookies и перезагрузите страницу.

Узнать, что такое Cookies, и как их включить в своем браузере, можно по ссылкам:

- Google Chrome

- Mozilla Firefox

- Яндекс Браузер

- Internet Explorer

- Opera

- Safari

Регистрация ИП: пошаговая инструкция по открытию ИП в 2022 году, что делать после регистрации

Зарегистрировать ИП — т. е. получить статус предпринимателя просто, если следовать инструкции. Давайте разбираться, как это можно сделать.

е. получить статус предпринимателя просто, если следовать инструкции. Давайте разбираться, как это можно сделать.

Регистрация ИП: кто может стать предпринимателем

Стать индивидуальным предпринимателем хотят многие, но чтобы получить рассматриваемый статус, необходимо пройти специальную процедуру. Регистрация ИП возможна для каждого совершеннолетнего жителя страны. Причем для несовершеннолетних такой шаг также не находится под запретом. Оформить статус могут дети от 14 лет, при условии, что у них есть согласие родителей. Кроме того, помимо стандартного набора документов, при оформлении нового статуса юные предприниматели должны будут подготовить дополнительные бумаги.

Регистрация в качестве ИП: документы для оформления ИП

Чтобы получить свидетельство о государственной регистрации ИП, необходимо собрать папку документов, которые подтверждают, что человек сможет заниматься предпринимательством и платить государству налоги:

- Паспорт (оригинал и заверенные у нотариуса копии всех страниц).

- Заявление с просьбой зарегистрироваться в качестве ИП (используется формат № Р21001).

- Квитанция о госпошлине (подтверждающая, что вы оплатили обязательный взнос). Оплату можно сделать в любом банке или воспользовавшись онлайн-формой.

- Доверенность, оформленная у нотариуса. Потребуется в случае, если процедура выполняется через представителя.

- Некоторые дополнительные бумаги, если регистрируется статус несовершеннолетнего предпринимателя.

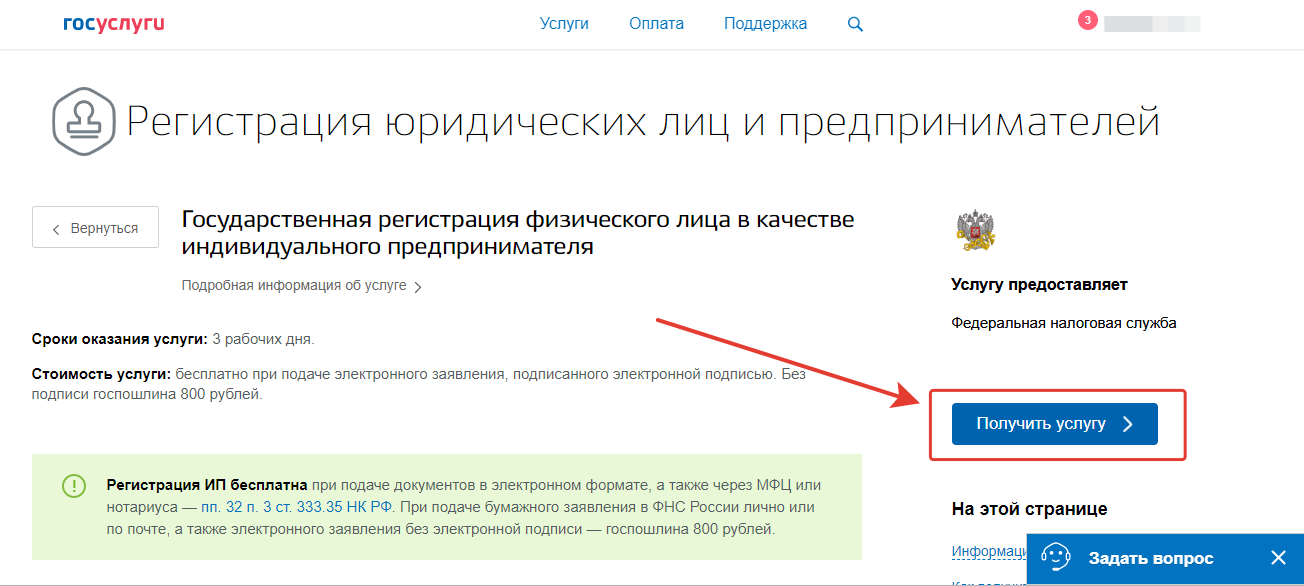

Государственную пошлину можно и не платить, но только если занимаетесь регистрацией документов через Госуслуги или центр “Мои документы”.

Регистрация ИП: дополнительный пакет документов

В некоторых случаях регистрация индивидуальных предпринимателей возможна только если человек помимо стандартного набора документов принесет ещё и папку дополнительных бумаг. Если вы — иностранец, нужен вид на жительство или разрешение на пребывание в стране. Когда речь о несовершеннолетнем, можно выбрать один из представленных ниже вариантов:

Когда речь о несовершеннолетнем, можно выбрать один из представленных ниже вариантов:

- Согласие от родителей/представителей, заверенное у нотариуса;

- Брачное свидетельство самого несовершеннолетнего заявителя;

- Судебное решение о признании заявителя абсолютно дееспособным.

Обычно такой вопрос обсуждается с юристом, и он подскажет, какой документ выбрать целесообразнее. Как правило, согласия родителей достаточно.

Регистрация ИП: какие этапы предусматривает процедура?

Обычно регистрация ИП проходит в несколько этапов:

| Определить, чем хотите заниматься | Здесь нет ограничений помимо тех, что устанавливает закон. Хотя следует уточнить, что некоторые направления доступны только для компаний. Например, розничная торговля алкогольными напитками. Также предприниматели могут выбрать сразу несколько направлений, но работать в какой-то одной сфере. По желанию можно подключать и остальные направления. Хотя все же следует уделить больше внимания основному направлению, чтобы не переплачивать по налогам. Хотя все же следует уделить больше внимания основному направлению, чтобы не переплачивать по налогам. |

| Остановиться на какой-то из систем налогообложения | Сделанный выбор повлияет на отчётную документацию. Если не сделать выбор, автоматически поставят ОСНО, что приравнивает налоги ИП с тем, что платит компания. К тому же придется мириться со сложной отчетностью и постоянными проверками. Как альтернатива подходит УСН (упрощенная система), ЕНВД (единый налог на доход), ПСН (патентная), ЕСХН (сельхозналог). Прежде чем остановиться на каком-то варианте, важно проконсультироваться со специалистом, чтобы подобрать вариант, который идеально подойдет именно в вашем случае. |

| Подать заявление | Именно на его основании будут регистрировать ИП. Заявление пишется на установленной форме №Р21001. Вместе с заявлением подается паспорт (точнее, его копии, подтвержденные оригиналом). Также вместе с заявлением на регистрацию отправляют уведомление о том, что применяется спецрежим. Только его подачей нужно заняться в отведенный законом срок. Если не успеете, придется платить налог на основании общей схемы. Только его подачей нужно заняться в отведенный законом срок. Если не успеете, придется платить налог на основании общей схемы. |

| Получение подтверждения | Регистрация ИП должна быть подтверждена. Чтобы получить подтверждение, потребуется потратить около трех рабочих суток. Раньше выдавалось свидетельство о регистрации ИП, но сегодня его заменила выписка из ЕГРИП. Отказы поступают крайне редко. Разве что человек нарушает закон или подает документы с ошибками. Тогда можно попытаться исправить неточность и подать заявление повторно. Если все готово, можно работать предпринимателем. Но есть направления, где регистрация – это только первый шаг. Требуется ещё и уведомить, что начинаете какую-то деятельность. Например, это касается различных услуг вроде гостиничных, косметологических и т.п. Если этого не сделать, можно получить штраф. |

Важно знать, что некоторая деятельность помимо регистрации предусматривает ещё и получение лицензии. Если её не получить, даже полностью оформленный ИП может оказаться вне закона, поскольку его работа будет считаться преступной без соответствующей лицензии.

Если её не получить, даже полностью оформленный ИП может оказаться вне закона, поскольку его работа будет считаться преступной без соответствующей лицензии.

Как подать документы для регистрации ИП

Чтобы была узаконена деятельность ИП, нужно собрать и подать пакет документов. Если с самими документами более или менее разобрались, с тем, куда их подавать могут возникнуть заминки. Давайте рассмотрим наиболее распространенные пути:

- В налоговой. Приходите в ближайшее к вам отделение налоговой инспекции. С собой нужно взять документы, квитанцию об оплате пошлины и отдать все это инспектору.

- Почтой. Письмо отправьте налоговой, указав его ценность и описав все содержимое. Также нужно убедиться, что придет уведомление, когда вторая сторона получит документ.

- В МФЦ. Возьмите с собой папку документов и сотрудники центра сами отсканируют их, сделают копии и направят все это в налоговую.

- Интернет. Перейдите на сайт налоговой.

Данный вариант подойдет для граждан, у которых имеется квалифицированная электронная подпись (КЭП).

Данный вариант подойдет для граждан, у которых имеется квалифицированная электронная подпись (КЭП).

Поскольку квалифицированная электронная подпись имеется далеко не у каждого, чаще всего документы передаются первыми способами.

Регистрация ИП: как много времени требует процедура?

Сроки регистрации ИП зависят от того, каким образом подавались бумаги и заявление, а также, куда обратились будущие предприниматели. При самостоятельной подаче бумаг это займет около трех суток. Учтите, что подразумеваются рабочие дни, и если подавать документы в пятницу, ожидать готового статуса можно будет только во вторник. Кроме того, влияние оказывает наличие посредника. Оформление через третью сторону занимает чуть больше. Точные сроки можно выяснить при подаче бумаг.

Что делать после того, как закончат регистрировать ИП?

После регистрации ИП нужно выполнить несколько важных шагов, чтобы получить все преимущества нового статуса. Для начала требуется заняться открытием счета в банке. Когда он готов, соответствующие органы должны быть уведомлены о том, что предприниматель начал работу.

Для начала требуется заняться открытием счета в банке. Когда он готов, соответствующие органы должны быть уведомлены о том, что предприниматель начал работу.

Уведомление должно поступить в контролирующие органы, которые заинтересованы работой рассматриваемого предпринимателя. Потому некоторые предприниматели могут быть освобождены от уведомления соответствующих органов. Например, если вы открываете кафе, придется обратиться в Роспотребнадзор, а если оказываете какие-то услуги, то об этом нужно уведомить Роструд.

Обратиться можно личным посещением рассматриваемой организации. Если такой вариант по каким-то причинам вам не подходит, можно отправить сообщение почтой или пойти в МФЦ. Когда составляете уведомление, нужно вписать точную дату, когда начали работать, какой вид деятельности выбрали и по какому адресу зарегистрированы. Игнорирование рассматриваемого условия практически гарантирует штрафные санкции.

Что касается открытого банковского счета, то он нужен, чтобы ИП мог свободно и прозрачно выполнять расчеты с клиентами. Также этот счет потребуется для того, чтобы предприниматель мог платить налоги и вносить различные сборы. Поскольку банков много, можно выбрать тот, условия которого наиболее выгодные.

Также этот счет потребуется для того, чтобы предприниматель мог платить налоги и вносить различные сборы. Поскольку банков много, можно выбрать тот, условия которого наиболее выгодные.

Как восстанавливается свидетельство о регистрации индивидуальных предпринимателей?

Уже несколько лет получить свидетельство о регистрации ИП не выйдет, поскольку система ведется в электронном формате. Вместо свидетельства выдается выписка, сделанная из записей в ЕГРИП. Она может быть не только в бумажном формате, но и виртуальном. Правда, чтобы получить виртуальный документ, придется пройти регистрацию на платформе ФНС. Зато это бесплатно. А вот получение бумажного носителя требует больше усилий, поскольку придется принести такие бумаги:

- Документы, которые показывают, что за личность делает запрос;

- Запрос на получение сведений;

- Квитанция, подтверждающая, что внесена госпошлина.

Преимущество ФНС заключается в том, что сформировать квитанцию можно прямо на сайте, выбрав для этого любой удобный банк. Также выписку можно получить в центре «Мои документы».

Регистрация в качестве ИП: почему отказывают

Перед тем как открыть ИП убедитесь, что у вас есть на это право, поскольку в противном случае можете получить отказ ФНС. Вас попросту не зарегистрируют в новом статусе. Есть несколько категорий граждан, которые не могут заниматься предпринимательством. Среди них можно выделить следующих:

- Госслужащие, чиновники, военные, судьи, прокуроры, работники полиции, ФСБ;

- Граждане, которые незаконно находятся в стране;

- Официальные банкроты;

- Люди, которые уже имеют признанный статус ИП;

- Граждане, у которых есть судимость;

- Установлен запрет на ведение предпринимательской работы;

- Ошибки в документах.

Что касается несовершеннолетних, то им отказывают практически всегда, но все же у них есть варианты, как открыть ИП:

- Официально оформить брак;

- Получить нотариальное разрешение родителей;

- Несовершеннолетний подал в суд, чтобы его признали дееспособным.

Совершеннолетние граждане могут после регистрации ИП заниматься выбранной деятельностью.

Как аннулировать свидетельство о государственной регистрации ИП и прекратить деятельность

Пошаговая инструкция пригодится не только для регистрации, но и для аннулирования ИП. Чтобы избавить себя от этого статуса, человек может пойти в ФНС в своем регионе (туда, где регистрировался). С собой нужно взять несколько документов:

- Заявление, в котором указать, что хотите прекратить деятельность;

- Квитанцию о госпошлине (если отправляете бумаги онлайн, квитанция не нужна).

Когда бумаги собраны, отправить их можно лично, почтой или онлайн. Также можно воспользоваться услугами доверенного лица, но тогда к общей папке бумаг приложите доверенность, заверенную нотариусом. Спустя 5 дней деятельность ИП будет прекращена.

Регистрация ИП — Центрконсалт.рф

Регистрация ИП — Центрконсалт. рф

рфРегистрация ИП

Регистрация ИП | 3502

Упрощенная система налогообложения — один из режимов, условием работы на котором для бизнесменов и компаний является оплата лишь единого налога с получаемой прибыли. Это отличный вариант для среднего и малого бизнеса.

Регистрация ИП | 1064

Индивидуальным предпринимателям можно вести деятельность как с использованием печати, так и без нее. Но есть несколько ситуаций, когда она может быть необходима. Что такое печать индивидуального предпринимателя, в чем особенности, нюансы ее оформления и защиты, — узнаете из нашей статьи.

Регистрация ИП | 7886

После начала деятельности по утвержденным кодам предпринимателю и компании может понадобиться поменять ОКВЭД или включить еще одно направление для работы при помощи кодов.

Регистрация ИП | 552

В России применяется шесть систем налогообложения, которые различаются между собой суммой уплаты налогов и необходимой отчетностью. Одна из самых популярных для некрупного бизнеса — УСН (расшифровка — упрощенная система налогообложения). По названию понятно, что она позволяет предпринимателям уделять меньше внимания документации и не настолько сильно заморачиваться с налоговыми сборами: отчеты сдаются единожды в год, а стоимость минимальна.

Регистрация ИП | 505

Заявление Р21001 — официальный документ о государственном подтверждении статуса предпринимателей физлиц, действие новой редакции которого началось с ноября 2020 года. Именно от достоверного и внимательного заполнения бланка во многом зависит, получится ли у будущего бизнесмена быстро и без лишних трудностей создать свое дело.

Регистрация ИП | 786

Патент для ИП (второе название — ПСН) считается одним из самых простых видов налогообложения. При его выборе бизнесмену не требуется оформлять декларацию и подавать ее в ответственные органы, а книгу учетов даже при отсутствии опыта получится заполнять самостоятельно. Также он освобождается от уплаты НДС, НДФЛ, налога на имущество и торгового сбора.

Регистрация ИП | 1289

Определение кодов ОКВЭД изначально кажется клиентам очень непростой задачей. Из-за трудностей в процессе отдельные сотрудники, которые этим занимаются, даже выносят услугу отдельно от других и запрашивают за нее дополнительные суммы. Но при внимательном подходе и знании некоторых условий вопрос, как определить ОКВЭД по виду деятельности, станет достаточно простым, а его решение не займет у желающего заняться бизнесом много времени.

Регистрация ИП | 2777

Работа в найме не всегда дает возможность полностью раскрыть потенциал. Поэтому самые активные люди задумываются, как начать свой бизнес. Согласно статистике, в России насчитывается 2,9 % предпринимателей, которые однажды решились на это рискованное занятие. Чтобы вступить в их ряды, от человека требуется гибкость мышления, смелость и четкое понимание своих целей. При этом не всегда нужны огромные суммы, на начальных этапах достаточно минимальных вложений.

Регистрация ИП | 1538

Когда человек решает стать предпринимателем, то сразу задумывается над тем, какие документы нужны для оформления ИП. Многие думают, что это непростой и дорогой процесс, но если начать готовиться заранее, то устроить бизнес довольно легко. Сами документы возможно оформить с помощью бесплатного специализированного сервиса. Затем нужно выполнить несколько важных требований, например, заказать печать и открыть счет. Чтобы вы не запутались, прочтите нашу пошаговую инструкцию.

Затем нужно выполнить несколько важных требований, например, заказать печать и открыть счет. Чтобы вы не запутались, прочтите нашу пошаговую инструкцию.

Регистрация ИП | 2340

2020 год привнес в процедуру регистрации ИП множество новшеств. Например, теперь налоговая и МФЦ отдают предпочтение электронному взаимодействию с заявителями.

Регистрация ИП | 16618

Фактически свидетельство о государственной регистрации ИП позиционирует как некоторое подтверждение пройденного процесса прохождения регистрации физического лица и предоставление ему возможности заниматься предпринимательской деятельности. В представленном документе содержится индивидуальный номер ОГРНИП, а также дата прохождения регистрации.

Регистрация ИП | 2538

Процесс, в ходе которого регистрируется ИП, сделался еще более простым. В рамках выполнения Дорожной карты, призванной оптимизировать процедуру госрегистрации предприятий и отдельных предпринимателей, были уменьшены и без того излишне продолжительные сроки регистрации ИП в налоговой.

В рамках выполнения Дорожной карты, призванной оптимизировать процедуру госрегистрации предприятий и отдельных предпринимателей, были уменьшены и без того излишне продолжительные сроки регистрации ИП в налоговой.

Регистрация ИП | 3728

Временная регистрация представляет собой госрегистрацию ИП на ограниченный период. После его завершения таковую нужно будет продлевать вновь и вновь. Это вызвано тем, что право на то, чтобы гражданин временно проживал в стране, является ограниченным, а именно 3 годами.

Регистрация ИП | 5735

Задумываясь об открытии собственного бизнеса необходимо подумать и о правовом статусе организации предпринимательской деятельности. Если предполагается выполнение работ или предоставление услуг собственными силами или с привлечением до ста работников, то статус ИП вполне подойдет. Основным преимуществом ИП является простота открытия, а также скорость рассмотрения соответствующей заявки в ФНС.

Основным преимуществом ИП является простота открытия, а также скорость рассмотрения соответствующей заявки в ФНС.

Регистрация ИП | 7355

Регистрация ИП начинается с заполнения заявления. Форма стандартна и в этом году осталась прежней. С типом деятельности необходимо определиться заранее. Обычно так и происходит, ведь планы всегда предшествуют действию. После заполнения заявления и наступает тот момент, без которого невозможно двигаться дальше, — оплата госпошлины за регистрацию ИП. Возможностей это сделать гораздо больше, увеличилось количество способов.

Регистрация ИП | 12362

Для открытия ИП без столичной прописки по адресу временной госрегистрации необходимо соблюдения трех основных требований. Во-первых, предпринимателю нужно подтвердить, что постоянная прописка отсутствует. Для этого достаточно будет показать паспорт, в котором нет соответствующего штампа. Во-вторых, обладать свидетельством о временной госрегистрации периодом действия не меньше 6 шести месяцев с той даты, когда была подана документация для госрегистрации ИП. В-третьих, представить специалисту налоговой инспекции полный пакет необходимой документации, без которых регистрация ИП в Москве не состоится.

Во-вторых, обладать свидетельством о временной госрегистрации периодом действия не меньше 6 шести месяцев с той даты, когда была подана документация для госрегистрации ИП. В-третьих, представить специалисту налоговой инспекции полный пакет необходимой документации, без которых регистрация ИП в Москве не состоится.

Регистрация ИП | 1675

Индивидуальный или частный предприниматель (устаревшее название на настоящий момент) – физическое лицо, которое зарегистрировано без наличия юридического лица, но, по факту обладающее многими их правами.

Регистрация ИП | 13661

Процедура регистрации ИП несложная и разобраться в ней может любой человек. Тем не менее она требует определенных знаний и внимательности.

Регистрация ИП | 9596

Процедура регистрации индивидуального предпринимателя не так сложна, как кажется на первый взгляд. Пять основных шагов регистрации ИП самостояльно, помогут избежать излишней бумажной работы, помогут сориентироваться в системах налогообложения в России. Данные рекомендации помогут начинающему предпринимателю зарегистрировать ИП самостоятельно и с минимальными финансовыми затратами.

Пять основных шагов регистрации ИП самостояльно, помогут избежать излишней бумажной работы, помогут сориентироваться в системах налогообложения в России. Данные рекомендации помогут начинающему предпринимателю зарегистрировать ИП самостоятельно и с минимальными финансовыми затратами.

Регистрация ИП | 2456

У бизнесменов возникает вопрос после регистрации ИП: «Что делать дальше?» В первую очередь, надо озадачиться выбором подходящей системы налогообложения. Законодатель строго ограничивает рамки на принятия решения после присвоения специального статуса.

Страницы: 1 2 След.

Готовые фирмы Оффшоры Патент Сметы Товарный знак СРО Сертификация ISO Лицензирование Регистрация ООО Регистрация ИП Ликвидация ООО Закрытие ИП Тендеры Бухгалтерия Юридический адрес Правовые вопросы Разное Электролаборатория Отходы

Популярные статьи

СРО Специалисты для единого реестра СРО (НОСТРОЙ / НОПРИЗ)

В наличии более 1140 специалистов, соответствующих требованиям НОСТРОЙ / НОПРИЗ и готовых к трудоустройству прямо сейчас. Оформление согласно ТК РФ.+

Оформление согласно ТК РФ.+

Нужны специалисты

Свежие статьи

2022 © Центрконсалт

Выберите свой город

Например: Санкт-Петербург Москва

Москва Санкт-Петербург Краснодар Нижний Новгород Новосибирск Красноярск Ростов Самара Уфа Воронеж Екатеринбург Омск Иркутск Калининград Ярославль Пермь Тюмень Рязань Симферополь Казань

Спасибо за заявку!

Наш менеджер свяжется с Вами

Бесплатная консультация

Мы перезвоним Вам за 8 секунд!

*Укажите телефон

Спасибо за заявку!

Наш менеджер свяжется с Вами

Бесплатная консультация эксперта

Перезвоним за 8 секунд

*Укажите телефон

Спасибо за заявку!

Наш менеджер свяжется с Вами

Узнать подробнее или записаться

Перезвоним за 8 секунд

*Укажите телефон

Спасибо за заявку!

Наш менеджер свяжется с Вами

Оставьте заявку и получите лучшую цену среди конкурентов до конца месяца!

Перезвоним за 8 секунд

*Укажите телефон

Оставить заявку

Спасибо за заявку!

Наш менеджер свяжется с Вами в течении 8 секунд

Если не нашли нужное название или назначение обучения. Оставьте свой контакт, мы свяжемся и расскажем что у нас есть.

Оставьте свой контакт, мы свяжемся и расскажем что у нас есть.

*Укажите телефон

Как установить статический IP-адрес

Август 2021 г.

Существует множество причин, по которым вам может потребоваться изменить и установить статический IP-адрес для вашего IP-устройства, например управляемого коммутатора, беспроводного маршрутизатора или наружной точки доступа. Одна из причин заключается в том, что в сценарии установки нет активной сети со службами DHCP. Некоторые другие причины, по которым вам может понадобиться установить статический IP-адрес, связаны с тем, что вы используете выделенный веб-сервер, хост-сервер, VPN или услуги VoIP.

Установка статических IP-адресов может помочь избежать сетевых конфликтов, которые могут привести к тому, что определенные устройства перестанут работать правильно. Однако в большинстве сценариев установки пользователи будут использовать обычную сеть, и им не потребуется использовать статический IP-адрес. Установка статического IP-адреса — это продвинутая сетевая функция, для которой необходимы базовые фундаментальные знания TCP/IP.

Однако в большинстве сценариев установки пользователи будут использовать обычную сеть, и им не потребуется использовать статический IP-адрес. Установка статического IP-адреса — это продвинутая сетевая функция, для которой необходимы базовые фундаментальные знания TCP/IP.

Как правило, статически адресуйте устройства за пределами диапазона вашего пула DHCP, которым в большинстве домашних сетей является ваш маршрутизатор. Для справки: диапазон пула DHCP для продуктов TRENDnet обычно (но не всегда) составляет от 192.168.10.101 до 199.

1. Откройте панель управления

В строке поиска Windows введите «ncpa.cpl» и нажмите войти.

Если вы не используете Windows 10, выполните следующие действия.

- На клавиатуре одновременно нажмите клавиши «Windows» и «R».

- Введите «ncpa.cpl» в появившемся окне.

Примечание. Сетевые подключения будут отображать сетевые адаптеры, которые в данный момент подключены к вашему компьютеру.

2. Выберите сетевой адаптер

Щелкните правой кнопкой мыши сетевой адаптер, который в данный момент подключен к устройству, которое вы пытаетесь настроить. Обычно это адаптер со словом «Ethernet» в названии.

3. Выберите Свойства

Выберите «Свойства» в раскрывающемся меню.

4. Выберите Интернет-протокол версии 4 (TCP/IPv4)

Дважды щелкните «Интернет-протокол версии 4 (TCP/IPv4)».

5. Вручную введите IP-адрес и маску подсети

Выберите «Использовать следующий IP-адрес», а затем введите следующую информацию в соответствующие поля:

IP-адрес: Проверьте устройство, к которому вы подключены, по порядку чтобы определить IP-адрес. Первые три набора цифр должны совпадать. В этом уроке мы будем использовать IP-адрес 19.2.168.10.10.

Маска подсети: Маска подсети между устройством, к которому вы пытаетесь подключиться, должна совпадать с маской вашего ПК. В этом руководстве мы будем использовать маску подсети 255.255.255.0

В этом руководстве мы будем использовать маску подсети 255.255.255.0

6. Сохранить настройки

Нажмите кнопку «ОК» в окне «Свойства протокола Интернета версии 4 (TCP/IPv4)», а также нажмите кнопку «ОК» в окне «Свойства». Свойства Ethernet».

Примечание. Кнопки OK необходимо нажать в обоих случаях, иначе ваши настройки не будут сохранены.

7. Возврат к DHCP

Чтобы снова настроить компьютер на DHCP, повторите шаги 1–4 еще раз. Когда вы попадете в окно «Свойства протокола Интернета версии 4 (TCP/IPv4)», нажмите «Получить IP-адрес автоматически». Это позволит вашему ПК получить случайный IP-адрес в вашей сети.

Примечание. Кнопки OK необходимо нажать в обоих случаях, иначе ваши настройки не будут сохранены.

Глоссарий

Операционная система

Операционная система (часто сокращается до ОС) — это программное обеспечение, используемое вашим компьютером или мобильным устройством для выполнения основных функций. Microsoft Windows, Apple macOS и Linux — самые популярные операционные системы для компьютеров и ноутбуков, а Android и iOS — для мобильных устройств.

Microsoft Windows, Apple macOS и Linux — самые популярные операционные системы для компьютеров и ноутбуков, а Android и iOS — для мобильных устройств.

Браузер

Браузер (сокращение от веб-браузер) — это программное приложение, которое позволяет вам выходить в Интернет. Одними из самых популярных браузеров являются Chrome, Safari, Edge, Internet Explorer и Firefox.

Сетевой адаптер

Сетевой адаптер позволяет устройству обмениваться данными и подключаться к локальной сети (LAN), Интернету или другим компьютерам. Сетевые адаптеры могут быть проводными или беспроводными, они могут быть видимыми или скрытыми от посторонних глаз.

IP-адрес

IP-адрес — это уникальный идентификатор устройств, имеющих доступ в Интернет, или устройств в локальной сети. Он использует строку цифр и/или букв с точками или двоеточиями. Чтобы определить свой IP-адрес, введите «мой IP-адрес» в поисковую систему, например Google или Bing. Вы также можете посетить whatismyipaddress.com или whatismyip.com.

Вы также можете посетить whatismyipaddress.com или whatismyip.com.

Динамический IP-адрес

Динамический IP-адрес — это IP-адрес, который может меняться со временем. Ваш IP-адрес может меняться при каждом подключении. Большинство IP-адресов, назначенных вашим интернет-провайдером, будут динамическими IP-адресами.

Статический IP-адрес

Статический IP-адрес (также называемый ручным IP-адресом или статической конфигурацией IP) — это IP-адрес, который остается неизменным с течением времени. Ваш IP-адрес остается неизменным (или статическим) каждый раз, когда вы подключаетесь (из одного и того же места). Ваш IP-адрес может измениться, если вы подключитесь к другой сети в другом месте.

Как установить статический IP-адрес |

Изменить настройки TCP/IP

TCP/IP определяет, как ваш компьютер взаимодействует с другими компьютерами.

Чтобы упростить управление настройками TCP/IP, мы рекомендуем использовать автоматический протокол динамической конфигурации хоста (DHCP). DHCP автоматически назначает IP-адреса компьютерам в вашей сети, если ваша сеть это поддерживает. Если вы используете DHCP, вам не нужно изменять настройки TCP/IP при перемещении ПК в другое место, а DHCP не требует ручной настройки параметров TCP/IP, таких как система доменных имен (DNS) и служба имен Интернета Windows (WINS).

Чтобы включить DHCP или изменить другие параметры TCP/IP

Выберите Start , затем введите settings . Выберите Настройки > Сеть и Интернет .

org/ListItem»>Для сети Wi-Fi выберите Wi-Fi > Управление известными сетями . Выберите сеть, для которой вы хотите изменить настройки.

Для сети Ethernet выберите Ethernet , затем выберите сеть Ethernet, к которой вы подключены.

Рядом с Назначение IP выберите Изменить .

org/ListItem»>Чтобы указать параметры IPv4 вручную

В разделе Изменить настройки IP сети или Изменить настройки IP выберите Вручную , затем включите IPv4 .

Чтобы указать IP-адрес, в полях IP-адрес, Маска подсети и Шлюз введите параметры IP-адреса.

Чтобы указать адрес DNS-сервера, в полях Preferred DNS и Alternate DNS введите адреса основного и дополнительного DNS-серверов.

Чтобы указать, хотите ли вы использовать зашифрованное (DNS через HTTPS) или незашифрованное соединение с указанным DNS-сервером или серверами, в течение DNS через HTTPS , выберите нужный параметр:

Off : все DNS-запросы будут отправляться на DNS-сервер в незашифрованном виде в виде открытого текста по протоколу HTTP.

Вкл (автоматический шаблон) : DNS-запросы будут зашифрованы и отправлены на DNS-сервер по протоколу HTTPS. Запросы DNS будут использовать настройки по умолчанию для автоматического шаблона или попытаются обнаружить их автоматически.

Включено (шаблон вручную) : DNS-запросы будут зашифрованы и отправлены на DNS-сервер по протоколу HTTPS. Они будут использовать настройки, которые вы вводите в Блок DNS через шаблон HTTPS .

org/ListItem»>Если эта функция включена, DNS-запрос будет отправляться в незашифрованном виде, если его невозможно отправить по протоколу HTTPS.

Если этот параметр отключен, DNS-запрос не будет отправлен, если он не может быть отправлен по протоколу HTTPS.

Если вы используете DNS поверх HTTPS (автоматический или ручной шаблон), включите или выключите Откат к открытому тексту :

Выполните одно из следующих действий:

В разделе Изменить настройки сетевого IP или Изменить настройки IP выберите Автоматически (DHCP) или Вручную .

Чтобы указать параметры IPv6 вручную

В разделе Изменить настройки IP сети или Изменить настройки IP выберите Вручную , затем включите IPv6 .

Чтобы указать IP-адрес, в полях IP-адрес , Длина префикса подсети и Шлюз введите параметры IP-адреса.

Чтобы указать адрес DNS-сервера, в полях Preferred DNS и Alternate DNS введите адреса основного и дополнительного DNS-серверов.

Чтобы указать, хотите ли вы использовать зашифрованное (DNS через HTTPS) или незашифрованное соединение с указанным DNS-сервером или серверами, в течение DNS через HTTPS , выберите нужный параметр:

Off : все DNS-запросы будут отправляться на DNS-сервер в незашифрованном виде в виде открытого текста по протоколу HTTP.

Вкл (автоматический шаблон) : DNS-запросы будут зашифрованы и отправлены на DNS-сервер по протоколу HTTPS. Запросы DNS будут использовать настройки по умолчанию для автоматического шаблона или попытаются обнаружить их автоматически.

Включено (шаблон вручную) : DNS-запросы будут зашифрованы и отправлены на DNS-сервер по протоколу HTTPS. Они будут использовать настройки, которые вы вводите в Блок DNS через шаблон HTTPS .

Если вы используете DNS поверх HTTPS (автоматический или ручной шаблон), включите или выключите Откат к открытому тексту :

Если эта функция включена, DNS-запрос будет отправляться в незашифрованном виде, если его невозможно отправить по протоколу HTTPS.

Если этот параметр отключен, DNS-запрос не будет отправлен, если он не может быть отправлен по протоколу HTTPS.

При выборе Автоматически (DHCP) настройки IP-адреса и настройки адреса DNS-сервера устанавливаются автоматически вашим маршрутизатором или другой точкой доступа (рекомендуется).

При выборе Вручную вы можете вручную установить параметры IP-адреса и адрес DNS-сервера.

Когда вы закончите, выберите Сохранить .

Примечание. Чтобы установить IPv4, запустите командную строку от имени администратора и введите 9.0133 netsh interface ipv4 install , а затем нажмите Enter .

Чтобы включить DHCP или изменить другие параметры TCP/IP

Выберите Пуск , затем выберите Настройки > Сеть и Интернет .

org/ListItem»>Для сети Wi-Fi выберите Wi-Fi > Управление известными сетями . Выберите сеть, для которой вы хотите изменить настройки, затем выберите Свойства.

Для сети Ethernet выберите Ethernet , затем выберите сеть Ethernet, к которой вы подключены.

В разделе IP-назначение выберите Изменить .

org/ListItem»>Чтобы указать параметры IPv4 вручную

В разделе Изменить настройки IP выберите Вручную , затем включите IPv4 .

Чтобы указать IP-адрес, в полях IP-адрес, Длина префикса подсети и Шлюз введите параметры IP-адреса.

Чтобы указать адрес DNS-сервера, в полях Preferred DNS и Alternate DNS введите адреса первичного и вторичного DNS-серверов.

Чтобы указать параметры IPv6 вручную

В разделе Изменить настройки IP выберите Вручную , затем включите IPv6 .

org/ListItem»>

Чтобы указать IP-адрес, в полях IP-адрес, Длина префикса подсети и Шлюз введите параметры IP-адреса.

Чтобы указать адрес DNS-сервера, в поле Предпочтительный DNS и Альтернативный DNS . В полях введите адреса основного и дополнительного DNS-серверов.

Выполните одно из следующих действий:

В разделе Редактировать настройки IP выберите Автоматически (DHCP) или Вручную .

При выборе Автоматически (DHCP) настройки IP-адреса и настройки адреса DNS-сервера устанавливаются автоматически вашим маршрутизатором или другой точкой доступа (рекомендуется).

org/ListItem»>

При выборе Вручную вы можете вручную задать параметры IP-адреса и адрес DNS-сервера.

Когда вы закончите, выберите Сохранить .

Примечание. Чтобы установить IPv4, запустите командную строку от имени администратора и введите 9.0133 netsh interface ipv4 install , а затем нажмите Enter .

Чтобы включить DHCP или изменить другие параметры TCP/IP

Выполните одно из следующих действий:

- org/ListItem»>

В Windows 8.1 нажмите кнопку Пуск , начните вводить Просмотр сетевых подключений , а затем выберите Просмотреть сетевые подключения в списке.

В Windows 7 откройте Сетевые подключения , нажав кнопку Пуск , а затем выбрав Панель управления . В поле поиска введите адаптер , а затем в разделе Центр управления сетями и общим доступом выберите Просмотр сетевых подключений .

Щелкните правой кнопкой мыши подключение, которое вы хотите изменить, и выберите Свойства . Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или предоставьте подтверждение.

Выберите вкладку Сеть . Под В этом соединении используются следующие элементы , выберите Интернет-протокол версии 4 (TCP/IPv4) или Интернет-протокол версии 6 (TCP/IPv6) , а затем выберите Свойства .

Чтобы указать параметры IP-адреса IPv4, выполните одно из следующих действий:

Для автоматического получения настроек IP с помощью DHCP выберите Получить IP-адрес автоматически , а затем выберите OK .

org/ListItem»>

Чтобы указать IP-адрес, выберите Использовать следующий IP-адрес , а затем в полях IP-адрес, Маска подсети и Шлюз по умолчанию введите параметры IP-адреса.

Чтобы указать параметры IP-адреса IPv6, выполните одно из следующих действий:

Для автоматического получения настроек IP с помощью DHCP выберите Получить IPv6-адрес автоматически , а затем выберите OK .

Чтобы указать IP-адрес, выберите Использовать следующий IPv6-адрес , а затем в адресе IPv6 длину префикса подсети и Шлюз по умолчанию , введите настройки IP-адреса.

Чтобы указать настройки адреса DNS-сервера, выполните одно из следующих действий:

Чтобы получить адрес DNS-сервера автоматически с помощью DHCP, выберите Получить адрес DNS-сервера автоматически , а затем выберите OK .

Чтобы указать адрес DNS-сервера, выберите Использовать следующие адреса DNS-серверов , а затем в полях Предпочтительный DNS-сервер и Альтернативный DNS-сервер введите адреса основного и дополнительного DNS-серверов.

Чтобы изменить дополнительные настройки DNS, WINS и IP, выберите Расширенный .

Примечание. Чтобы установить IPv4, запустите командную строку от имени администратора, введите netsh interface ipv4 install и нажмите Введите .

Как установить статический IP-адрес в Windows 10

Назначение вручную

Вы можете установить статический IP-адрес вручную в Windows 10 несколькими способами, и в этом руководстве вы узнаете, как использовать командную строку, PowerShell, панель управления и настройки.

Мауро Хук @pureinfotech

В Windows 10 установка статического IP-адреса для компьютера — это конфигурация, которую вам может потребоваться настроить во многих сценариях. Например, если вы планируете обмениваться файлами, принтером в локальной сети или настраивать переадресацию портов.

Например, если вы планируете обмениваться файлами, принтером в локальной сети или настраивать переадресацию портов.

Если вы не назначите статический IP-адрес, службы или конфигурация переадресации портов в конечном итоге перестанут работать. Причина в том, что по умолчанию подключенные устройства используют динамические IP-адреса, назначаемые сервером протокола динамической конфигурации хоста (DHCP) (обычно маршрутизатором), которые могут измениться в любое время, как только вы перезапустите машину или после динамически назначенной конфигурации. истекает.

В этом руководстве вы узнаете, как установить статический IP-адрес (версия 4) для устройства с Windows 10 при предоставлении услуги в сети или просто настроить переадресацию портов на ваше устройство на маршрутизаторе. (См. также этот видеоурок с пошаговым руководством для выполнения этой задачи.)

- Как назначить статический IP-адрес с помощью командной строки

- Как назначить статический IP-адрес с помощью панели управления

- Как назначить статический IP-адрес с помощью PowerShell

- Как назначить статический IP-адрес с помощью настроек

Хотя использование команд может быть сложным для некоторых пользователей, это один из самых быстрых способов установить статический IP-адрес в Windows 10.

Выполните следующие действия, чтобы установить статический IP-адрес в Windows 10 с помощью командной строки:

Открыть Запустить в Windows 10.

Найдите Командная строка , щелкните правой кнопкой мыши верхний результат и выберите Запуск от имени администратора 9вариант 0081.

Введите следующую команду, чтобы просмотреть текущую сетевую конфигурацию, и нажмите . Введите :

.ipconfig /все

Под сетевым адаптером запишите имя адаптера, а также следующую информацию в этих полях:

- IPv4

- Маска подсети

- Шлюз по умолчанию

- DNS-серверы

Команда ipconfig Windows 10

Введите следующую команду, чтобы назначить статический IP-адрес в Windows 10, и нажмите . Введите :

.

IP-адрес интерфейса netsh set name="Ethernet0" static 10.1.2.220 255.255.255.0 10.1.2.1

В приведенной выше команде замените Ethernet0 на имя вашего сетевого адаптера. Измените 10.1.2.220 255.255.255.0 10.1.2.1 , указав IP-адрес устройства, маску подсети и адрес шлюза по умолчанию, соответствующие конфигурации вашей сети.

Введите следующую команду, чтобы установить адрес DNS-сервера, и нажмите . Введите :

.IP-адрес интерфейса netsh dns name="Ethernet0" static 10.1.2.1

В команде обязательно замените Ethernet0 на имя вашего адаптера и 10.1.2.1 на адрес DNS-сервера сети.

Введите следующую команду, чтобы установить альтернативный адрес DNS-сервера, и нажмите . Введите :

.IP-адрес интерфейса netsh add dns name="Ethernet0" 8.8.8.8 index=2 907:20

В команде замените Ethernet0 на имя вашего адаптера и 8.

8.8.8 на альтернативный адрес DNS-сервера.

8.8.8 на альтернативный адрес DNS-сервера. Команда netsh Windows 10 для установки статического IP-адреса

После выполнения этих шагов вы можете протестировать новую конфигурацию с помощью команды ping (например, ping google.com ), чтобы проверить, работает ли Интернет. Кроме того, вы можете открыть веб-сайт, чтобы проверить, работает ли конфигурация.

Microsoft находится в процессе удаления netsh из Windows 10. В результате вместо этого вам следует начать использовать сетевой модуль «NetTCPIP», доступный в PowerShell.

Если командная строка не для вас, можно использовать панель управления для изменения параметров IP в Windows 10.

Выполните следующие действия, чтобы назначить статическую IP-конфигурацию с помощью панели управления:

Открыть Панель управления .

Нажмите Сеть и Интернет .

Нажмите Центр управления сетями и общим доступом .

Щелкните параметр Изменить настройки адаптера на левой панели навигации.

Панель управления Центр управления сетями и общим доступом

Щелкните правой кнопкой мыши сетевой адаптер и выберите параметр Свойства .

Выберите вариант Интернет-протокол версии 4 (TCP/IPv4) .

Нажмите Свойства кнопка.

Свойства сетевого адаптера панели управления

Выберите параметр Использовать следующий IP-адрес .

Назначьте статический IP-адрес – например, 10.1.2.220 .

Укажите Маску подсети . Обычно в домашней сети маска подсети имеет вид 255.255.255.0 .

Укажите шлюз по умолчанию . (Обычно это IP-адрес вашего маршрутизатора. Например, 10. 1.2.1 .)

1.2.1 .)

В разделе «Использовать следующие адреса DNS-серверов для установки предпочтительного DNS-сервера» установите Адрес предпочтительного DNS-сервера , обычно это IP-адрес вашего маршрутизатора или IP-адрес сервера, предоставляющий разрешения DNS (например, 10.1.2.1 ).

(Необязательно) Укажите Альтернативный DNS-сервер , который будет использоваться компьютером, если он не сможет связаться с предпочитаемым DNS-сервером.

Нажмите кнопку OK .

Свойства TCP/IPv4 сетевого адаптера Windows 10

Нажмите кнопку Закрыть еще раз.

После выполнения этих шагов вы можете открыть веб-браузер и загрузить веб-сайт, чтобы проверить, работает ли конфигурация.

Windows 10 также включает платформу командной строки PowerShell, которая позволяет вам использовать модуль «NetTCPIP» для управления сетевыми настройками, включая возможность изменять настройки IP-адреса вашего компьютера.

Чтобы установить статический IP-адрес с помощью PowerShell, выполните следующие действия:

-

Открыть Запустить .

-

Найдите PowerShell , щелкните результат правой кнопкой мыши и выберите параметр «Запуск от имени администратора ».

-

Введите следующую команду, чтобы просмотреть текущую конфигурацию сети, и нажмите . Введите :

.Get-NetIPConfiguration

После выполнения команды обратите внимание на следующую информацию:

- Индекс интерфейса

- IPv4-адрес

- IPv4DefaultGateway

- DNS-сервер

Команда PowerShell Get-NetIPConfiguration

Введите следующую команду, чтобы установить статический IP-адрес, и нажмите . Введите :

.New-NetIPAddress -InterfaceIndex 4 -IPAddress 10.

Команда PowerShell New-NetIPAddress 1.2.220 -PrefixLength 24 -DefaultGateway 10.1.2.1

1.2.220 -PrefixLength 24 -DefaultGateway 10.1.2.1 В команде замените номер InterfaceIndex (4) на соответствующий номер вашего адаптера. Измените IPAddress на статический IP-адрес, который вы хотите назначить своему устройству. При необходимости измените PrefixLength (маска подсети) на правильный номер бита. Обычно в домашней сети это 24 . Кроме того, измените параметр DefaultGateway на адрес сетевого шлюза по умолчанию.

Введите следующую команду, чтобы назначить адрес DNS-сервера, и нажмите Введите :

Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses 10.1.2.1

Команда PowerShell Set-DNSClientServerAddressЕсли вам нужно установить дополнительный адрес DNS-сервера, используйте запятую, чтобы использовать ту же команду с другим адресом. Например:

Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses 10.

1.2.1, 8.8.8.8

1.2.1, 8.8.8.8 В команде замените номер InterfaceIndex (4) на соответствующий номер вашего сетевого адаптера. Кроме того, изменить ServerAddresses с IP-адресом DNS.

После выполнения этих шагов вы можете протестировать новую конфигурацию, открыв веб-браузер и перейдя по веб-сайту.

В Windows 10 вы также можете изменить настройки IP-адреса с помощью приложения «Настройки» для беспроводных и проводных адаптеров.

Назначение статического IP-адреса адаптеру Wi-Fi

Чтобы назначить конфигурацию статического IP-адреса адаптеру Wi-Fi, выполните следующие действия:

Открыть Настройки .

Нажмите Сеть и Интернет .

Нажмите на Wi-Fi .

Щелкните текущее сетевое соединение.

Настройки Wi-Fi

В разделе «Настройки IP» нажмите кнопку Изменить .

IP-настройки Wi-Fi в Windows 10

В раскрывающемся меню выберите параметр Manual .

Опция статического IP-адреса Wi-Fi

Включите тумблер IPv4 .

Wi-Fi изменить настройки IP-адреса

Установите статический IP-адрес для использования компьютером с Windows 10.

Укажите длину префикса подсети (маска подсети). Если маска подсети — 255.255.255.0 , то длина префикса подсети в битах — 24 .

Укажите шлюз по умолчанию адрес.

Укажите предпочтительный адрес DNS .

Укажите Альтернативный DNS-адрес (если применимо).

Нажмите кнопку Сохранить .

Статическая конфигурация Wi-Fi TCP/IPv4

После выполнения этих шагов вы можете проверить свои настройки, используя веб-браузер, чтобы открыть веб-сайт.

Назначение статического IP-адреса адаптеру Ethernet

Чтобы назначить конфигурацию статического IP-адреса адаптеру Ethernet (проводному), выполните следующие действия:

Важно: Возможность изменения параметров сетевого протокола на адаптере Ethernet доступна, начиная с Windows 10 версии 1903, обновления за май 2019 г. и более поздних версий.

Открыть Настройки .

Нажмите Сеть и Интернет .

Щелкните Ethernet .

Щелкните текущее сетевое соединение.

Настройки Ethernet

В разделе «Настройки IP» нажмите кнопку Изменить .

Настройки IP-адреса Ethernet в Windows 10

В раскрывающемся меню выберите параметр Manual .

Опция статического IP-адреса Ethernet

Включите тумблер IPv4 .

Ethernet изменить настройки IP-адреса

Установить статический IP-адрес .

Укажите Длина префикса подсети (маска подсети). Если ваша маска подсети 255.255.255.0 , то длина префикса подсети в битах будет 24 .

Укажите адрес шлюза по умолчанию .

Укажите предпочтительный адрес DNS .

Укажите Альтернативный адрес DNS (если применимо).

Нажмите кнопку Сохранить .

Статическая конфигурация Ethernet TCP/IPv4

После выполнения этих шагов вы можете проверить свои настройки с помощью веб-браузера, чтобы открыть веб-сайт.

Какой бы метод вы ни использовали, рекомендуется назначать IP-адреса в пределах сетевого диапазона и за пределами области DHCP-сервера , чтобы обеспечить правильное подключение и избежать конфликтов адресов. Если несколько устройств используют один и тот же адрес, это вызовет сетевой конфликт, препятствующий подключению к Интернету.

Если несколько устройств используют один и тот же адрес, это вызовет сетевой конфликт, препятствующий подключению к Интернету.

Мы ориентируемся в этом руководстве на Windows 10, но вы можете использовать методы командной строки и панели управления в Windows 8.1 и 7.

- Как отключить экран блокировки в Windows 11

- Как настроить общий доступ к файлам по сети в Windows 10

Или подпишитесь по этой ссылке, чтобы еженедельно получать электронные письма

Мы так же, как и вы, ненавидим спам! Отписаться в любое время

Работает на Follow.it (Конфиденциальность), нашей конфиденциальности.

VPN — не единственный способ изменить свой IP-адрес

Даже без удобной виртуальной частной сети изменить свой IP-адрес несложно. Независимо от того, являетесь ли вы пользователем MacOS и iPhone или пользователем Windows 11 с устройством Android, любой новичок может безопасно изменить свой IP-адрес, выполнив несколько быстрых шагов. И — если вы не используете его для нарушения других законов — это совершенно законно. Ваш компьютер и телефон имеют несколько типов IP-адресов (сокращение от Интернет-протокола, уникальная серия чисел, которая идентифицирует ваше конкретное устройство при просмотре в Интернете), но мы сосредоточимся на типе, который обычно изменяется, чтобы защитить вашу конфиденциальность при просмотре и просмотре веб-страниц. те, которые заставляют вас выглядеть так, как будто вы находитесь в другой стране.

И — если вы не используете его для нарушения других законов — это совершенно законно. Ваш компьютер и телефон имеют несколько типов IP-адресов (сокращение от Интернет-протокола, уникальная серия чисел, которая идентифицирует ваше конкретное устройство при просмотре в Интернете), но мы сосредоточимся на типе, который обычно изменяется, чтобы защитить вашу конфиденциальность при просмотре и просмотре веб-страниц. те, которые заставляют вас выглядеть так, как будто вы находитесь в другой стране.

Существует четыре простых способа изменить свой IP-адрес менее чем за пять минут. Использование прокси-сервера или VPN — лучший способ не только временно изменить свой IP-адрес, но и защитить свою конфиденциальность. Если вы просто хотите изменить свой IP-адрес без дополнительного повышения конфиденциальности, вы можете либо ввести предпочтительный IP-адрес вручную, либо просто заставить свое устройство автоматически получать новый.

Имейте в виду, что изменение вашего IP-адреса временно нарушит работу любых подключенных к Интернету служб или программ, которые вы используете на своем устройстве. Вреда нет, но это будет иметь такой же эффект, как если бы вы на мгновение потеряли свой Wi-Fi. Ваш Spotify может икать. У сервисов потоковой передачи мультимедиа на мгновение заморозится мозг. Если вы отправляете или получаете файлы, возможно, вам придется начать сначала. И вам, возможно, придется снова войти на любой защищенный сайт, который вы используете в настоящее время.

Вот самые быстрые и простые способы изменить свой IP-адрес.

Подробнее: Лучший VPN для школьного Wi-Fi 2022

Как изменить свой IP-адрес с помощью VPN или прокси-сервера

Вы можете использовать VPN для изменения своего IP-адреса.

Сара Тью/CNET Когда вы используете любую виртуальную частную сеть, которую мы рассмотрели в нашем каталоге, служба автоматически заставит вас выглядеть так, как если бы у вас был другой IP-адрес из любой выбранной вами страны. Буквально просто откройте приложение VPN и подключитесь к любому городу, отличному от вашего текущего, — менее чем за 30 секунд вы изменили свой IP-адрес, чтобы он выглядел из того места, где вы выбрали.

Буквально просто откройте приложение VPN и подключитесь к любому городу, отличному от вашего текущего, — менее чем за 30 секунд вы изменили свой IP-адрес, чтобы он выглядел из того места, где вы выбрали.

VPN и прокси на основе браузера намного легче, чем автономные приложения VPN. Есть некоторые ключевые различия в конфиденциальности, которые я подробно описал в другом месте, но когда вы используете прокси, он также меняет ваш видимый IP-адрес. Chrome, Firefox и Brave Browser имеют собственные версии прокси и браузерных VPN, которые вы можете попробовать сами.

Настроить VPN на вашем iPhone или Android-устройстве так же просто, как установить на телефон любое другое приложение, и у меня есть пошаговое руководство на случай, если вы захотите узнать, как это сделать. Если вы играете с консоли, у меня также есть краткое руководство по настройке VPN на Xbox, а также список тех, которые показали лучшие результаты в моих тестах.

Если вы никогда не играли с VPN, но подумываете об этом, у меня есть версия Cliff's Notes о том, как выбрать правильный, которая может оказаться вам полезной. Что бы вы ни делали, просто избегайте бесплатных VPN. Серьезно не стоит риска вредоносного ПО. Вместо этого остановитесь на самых дешевых, которые я протестировал для вас.

Что бы вы ни делали, просто избегайте бесплатных VPN. Серьезно не стоит риска вредоносного ПО. Вместо этого остановитесь на самых дешевых, которые я протестировал для вас.

Как изменить свой IP-адрес, отключив маршрутизатор

Изменить свой IP-адрес так же просто, как отключить маршрутизатор.

Рай Крист/CNETСамый простой и быстрый способ получить новый IP-адрес — узнать, какой у вас IP-адрес, через сайт проверки IP-адресов, затем подойти к маршрутизатору и отключить его как минимум на пять минут. Это может занять несколько минут, в зависимости от того, сколько времени обычно требуется вашему интернет-провайдеру для обновления IP-адресов в целом. Как только вы снова подключите его, обновите веб-сайт, чтобы убедиться, что ваш IP-адрес изменился.

По сути, то, что вы пытаетесь сделать, это заставить часть вашего маршрутизатора, назначающую IP, «забыть» ваше устройство, чтобы оно относилось к вашему устройству как к новичку и давало ему новый адрес. Однако это не является надежным. Иногда требуется несколько попыток, а в некоторых случаях вам, возможно, придется оставить маршрутизатор выключенным на ночь. Если у вас есть маршрутизатор, отдельный от вашего модема (в наши дни большинство из них являются комбинированными устройствами), вам может потребоваться отключить модем и маршрутизатор, оставить их выключенными примерно на 5 минут, затем сначала включить модем, а затем маршрутизатор.

Однако это не является надежным. Иногда требуется несколько попыток, а в некоторых случаях вам, возможно, придется оставить маршрутизатор выключенным на ночь. Если у вас есть маршрутизатор, отдельный от вашего модема (в наши дни большинство из них являются комбинированными устройствами), вам может потребоваться отключить модем и маршрутизатор, оставить их выключенными примерно на 5 минут, затем сначала включить модем, а затем маршрутизатор.

Но вставать с дивана - это переоценка.

Как автоматически обновить свой IP-адрес на Mac, iOS, Windows и Android

Изменение вашего IP-адреса лучше защитит ваш просмотр.

Патрик Холланд/CNETВот как это сделать на Mac, iOS, Windows и Android:

MacOS . Нажмите значок Apple в левом верхнем углу экрана и нажмите 9.0080 Системные настройки затем Сеть затем Дополнительно . В верхней части следующего экрана нажмите TCP/IP , затем нажмите кнопку Продлить аренду DHCP в правой части окна.

В верхней части следующего экрана нажмите TCP/IP , затем нажмите кнопку Продлить аренду DHCP в правой части окна.

iOS : Перейдите в Настройки , нажмите Сеть и выберите беспроводную сеть, в которой вы сейчас находитесь. В разделе адреса IPv4 нажмите Настройка IP , затем Автоматически .

Windows 10 : Одновременно нажмите клавиши Win+R . Откроется диалоговое окно Run . Введите cmd , затем нажмите Введите на клавиатуре. Это открывает командную строку.

Для тех, кто никогда раньше не видел командную строку Windows: это та часть, где вы либо сразу же испугаетесь, что что-то вот-вот сломается, либо внезапно почувствуете, что собираетесь сделать что-то очень крутое. Не паникуй; ни одна из этих вещей не произойдет. Волшебный черный ящик так действует на всех в первый раз.

Введите ipconfig /release (включая пробел) в командную строку и нажмите Enter. Некоторый текст будет увеличен. Когда он остановится, введите ipconfig /renew и снова нажмите Enter. Затем закройте командную строку. Готово.

Android : Перейдите в Настройки , нажмите Подключения затем нажмите Wi-Fi . Отсюда нажмите на сеть, к которой вы сейчас подключены. Коснитесь значка в виде шестеренки справа от сети. Ваш IP-адрес будет отображаться здесь, но перейдите к нижней части экрана и, убедившись, что у вас есть пароль Wi-Fi, коснитесь 9.0080 Забудьте (это значок корзины в правом нижнем углу). Ваш телефон забудет о сети Wi-Fi и отключится. Просто повторно подключитесь к своей сети, и вам должен быть выдан новый IP-адрес.

Сейчас играет: Смотри: 5 главных причин использовать VPN

2:42

Как вручную изменить свой IP-адрес

Вот что нужно делать, если у вас уже есть новый IP-адрес, который вы хотите использовать.

MacOS : Перейдите к Системным настройкам и нажмите Сеть . Нажмите Сетевое подключение , затем нажмите Настройка IPv4 . Выберите Вручную и введите любой IP-адрес, который вы выбрали.

iOS : перейдите в Настройки , нажмите Wi-Fi , затем Сеть . В разделе адреса IPv4 нажмите Настроить IP . Вручную введите любой IP-адрес, который вы пытаетесь использовать.

Windows : Убедитесь, что вы работаете под своей учетной записью администратора и нажмите Пуск , затем перейдите в Панель управления . Отсюда нажмите Сетевое подключение , а затем нажмите на подключение по локальной сети. Затем щелкните Свойства , затем щелкните TCP/IP . Отсюда вы можете ввести новый IP-адрес вручную.

Android : Перейдите в Настройки , нажмите Подключения затем нажмите Wi-Fi . Отсюда нажмите на сеть, к которой вы сейчас подключены. Коснитесь значка в виде шестеренки справа от сети. Здесь будет отображаться ваш IP-адрес, но перейдите в нижнюю часть экрана и коснитесь Дополнительно , затем коснитесь Настройки IP . Выберите Статический . Следующий экран позволит вам вручную ввести любой IP-адрес, который вы выбрали.

Чтобы узнать больше, узнайте все, что нужно знать о браузере Tor, о трех браузерных VPN, которые стоит попробовать, и о настройках конфиденциальности браузера, которые вы должны изменить прямо сейчас.

Часто задаваемые вопросы

Если вы занимаетесь изменением IP-адреса, у вас могут возникнуть другие вопросы. Вот некоторые из наиболее частых вопросов, которые нам задавали.

Законно ли изменение вашего IP-адреса?

Да, изменение IP-адреса в США разрешено законом. Люди регулярно меняют свои IP-адреса, когда сталкиваются с прямыми атаками на их безопасность в Интернете, при тестировании веб-сайта перед его запуском или когда они просто предпочитают защитить свою конфиденциальность. Очевидно, что этот FAQ никоим образом не предлагает юридические консультации, и вам следует проконсультироваться с лицензированным адвокатом по конкретным вопросам, но юридические границы изменения IP-адреса обычно начинаются с того, на что вы меняете свой IP-адрес и что вы делаете с этим новым IP-адресом.

Люди регулярно меняют свои IP-адреса, когда сталкиваются с прямыми атаками на их безопасность в Интернете, при тестировании веб-сайта перед его запуском или когда они просто предпочитают защитить свою конфиденциальность. Очевидно, что этот FAQ никоим образом не предлагает юридические консультации, и вам следует проконсультироваться с лицензированным адвокатом по конкретным вопросам, но юридические границы изменения IP-адреса обычно начинаются с того, на что вы меняете свой IP-адрес и что вы делаете с этим новым IP-адресом.

Если вы изменили свой IP-адрес, чтобы выдать себя за физическое или юридическое лицо, что часто называют спуфингом IP-адреса, вы можете нарушить Закон США о компьютерном мошенничестве и злоупотреблениях. У вас также могут возникнуть проблемы, если вы меняете свой IP-адрес, чтобы получить доступ к веб-сайту, доступ к которому вам был запрещен. IP-спуфинг также является инструментом, используемым некоторыми киберпреступниками для выполнения нескольких хорошо известных атак, чаще всего связанных с кражей личных данных и направленных на нанесение вреда веб-сайтам с помощью организованной распределенной бомбардировки отказа в обслуживании.

Сейчас играет: Смотри: Какой VPN выбрать?

4:28

Зачем мне менять свой IP-адрес?

Регулярная смена внешнего или общедоступного IP-адреса может помочь вам повысить общую безопасность и конфиденциальность просмотра. Есть и другие причины. Если вы только что установили новый домашний маршрутизатор, вам может потребоваться перенастроить сеть с быстрой сменой IP-адреса. Одна из распространенных проблем среди домашних маршрутизаторов заключается в том, что они иногда дают устройствам неправильный IP-адрес, поэтому изменение IP-адреса вручную может решить эти проблемы.

Если вы хотите получить доступ к каталогу услуг потокового мультимедиа в стране, когда вы по какой-либо причине находитесь за пределами этой страны, изменение вашего IP-адреса на IP-адрес в нужной стране может дать вам каталог, который вы ищете. Точно так же, если вы геймер, стремящийся уменьшить отставание, изменение вашего IP-адреса через игровой прокси-сервер может помочь повысить производительность. Один изящный технический трюк для изучающих второй язык — использовать IP-адрес, зарегистрированный в другой стране, для создания результатов поиска и местных публикаций, написанных на местном языке.

Один изящный технический трюк для изучающих второй язык — использовать IP-адрес, зарегистрированный в другой стране, для создания результатов поиска и местных публикаций, написанных на местном языке.

Практическое руководство: установка и настройка OpenVPN клиент/сервер VPN

Введение

OpenVPN — это полнофункциональная SSL VPN, которая реализует безопасное сетевое расширение уровня 2 или 3 OSI с использованием стандартного отраслевого протокола SSL/TLS, поддерживает гибкие методы аутентификации клиентов на основе сертификатов, смарт-карт и/или учетных данных имени пользователя/пароля и позволяет политики управления доступом для конкретных пользователей или групп с использованием правил брандмауэра, применяемых к виртуальному интерфейсу VPN. OpenVPN не является прокси-сервером веб-приложения и не работает через веб-браузер.

OpenVPN 2.0 расширяет возможности OpenVPN 1.x, предлагая масштабируемый режим клиент/сервер, позволяющий нескольким клиентам подключаться к одному серверному процессу OpenVPN через один порт TCP или UDP. OpenVPN 2.3 включает большое количество улучшений, включая полную поддержку IPv6 и поддержку PolarSSL.

В этом документе приведены пошаговые инструкции по настройке клиент-серверной VPN OpenVPN 2.x, в том числе:

- Быстрый запуск OpenVPN.

- Установка OpenVPN.

- Определение того, использовать ли VPN с маршрутизацией или мостом.

- Нумерация частных подсетей.

- Настройка собственного центра сертификации (ЦС) и создание сертификатов и ключей для сервера OpenVPN и нескольких клиентов.

- Создание файлов конфигурации для сервера и клиентов.

- Запуск VPN и проверка первоначального подключения.

- Настройка OpenVPN для автоматического запуска при запуске системы.

- Управление запущенным процессом OpenVPN.

- Расширение области действия VPN для включения дополнительных машин в клиентскую или серверную подсеть.

- Передача параметров DHCP клиентам.

- Настройка правил и политик доступа для конкретных клиентов.

- Использование альтернативных методов аутентификации.

- Как добавить двухфакторную аутентификацию в конфигурацию OpenVPN с использованием смарт-карт на стороне клиента.

- Маршрутизация всего клиентского трафика (включая веб-трафик) через VPN.

- Запуск сервера OpenVPN на динамическом IP-адресе.

- Подключение к серверу OpenVPN через HTTP-прокси.

- Подключение к общему ресурсу Samba через OpenVPN.

- Внедрение конфигурации балансировки нагрузки/отработки отказа.

- Повышение безопасности OpenVPN.

- Отзыв сертификатов.

- Дополнительные примечания по безопасности.

Нетерпеливые могут сразу перейти к примерам файлов конфигурации:

- Файл конфигурации сервера.

- Файл конфигурации клиента.

Целевая аудитория

Этот HOWTO предполагает, что читатели обладают предварительным пониманием основных сетевых понятий, таких как IP-адреса, DNS-имена, сетевые маски, подсети, IP-маршрутизация, маршрутизаторы, сетевые интерфейсы, локальные сети, шлюзы и правила брандмауэра.

Дополнительная документация

Книги OpenVPN

Пожалуйста, взгляните на страницу книг OpenVPN.

OpenVPN 1.x HOWTO

Исходный документ OpenVPN 1.x HOWTO по-прежнему доступен и актуален для конфигураций типа "точка-точка" или со статическим ключом.

Статьи OpenVPN

Дополнительную документацию см. на странице статей и вики OpenVPN.

Быстрый запуск OpenVPN

Хотя это HOWTO поможет вам настроить масштабируемую клиент-серверную VPN с использованием X509 PKI (инфраструктура открытого ключа с использованием сертификатов и закрытых ключей), это может быть излишним, если вы ищете только простую настройку VPN с сервером, который может работать с одним клиентом.

Если вы хотите быстро запустить VPN с минимальной конфигурацией, вы можете ознакомиться с мини-HOWTO Static Key.

Статический Основные преимущества

- Простая установка

- Нет X509 PKI (инфраструктура открытых ключей) для поддержки

Статическая Ключевые недостатки

- Ограниченная масштабируемость -- один клиент, один сервер

- Отсутствие полной прямой секретности -- компрометация ключей приводит к полному раскрытию предыдущих сеансов

- Секретный ключ должен существовать в виде открытого текста на каждом узле VPN

- Обмен секретным ключом должен осуществляться по ранее существовавшему безопасному каналу

Установка OpenVPN

Исходный кодOpenVPN и установщики Windows можно скачать здесь. Последние выпуски (2.2 и выше) также доступны в виде пакетов Debian и RPM; подробности см. на вики-сайте OpenVPN.

В целях безопасности рекомендуется проверять подпись выпуска файла после загрузки.

Исполняемый файл OpenVPN должен быть установлен как на сервере, так и на клиентском компьютере, поскольку один исполняемый файл обеспечивает функции как клиента, так и сервера.

Заметки о Linux (с использованием пакета RPM)

Если вы используете дистрибутив Linux, поддерживающий RPM-пакеты (SuSE, Fedora, Redhat и т. д.), лучше всего выполнять установку с использованием этого механизма. Самый простой способ — найти существующий бинарный RPM-файл для вашего дистрибутива. Вы также можете создать свой собственный двоичный файл RPM:

rpmbuild -tb openvpn-[версия].tar.gz

Если у вас есть файл .rpm, вы можете установить его с помощью обычного

об/мин -ivh openvpn-[детали].rpm

или обновить существующую установку с помощью

об/мин -Uvh openvpn-[детали].rpm

Установка OpenVPN из бинарного пакета RPM имеет следующие зависимости:

- опенсл

- лзо

- пм

Кроме того, если вы создаете свой собственный двоичный пакет RPM, есть несколько дополнительных зависимостей:

- openssl-разработка

- лзо-девель

- пэм-девель

Дополнительные сведения о сборке пакета RPM для Red Hat Linux 9 или сборке с уменьшенным количеством зависимостей см. в файле openvpn.spec.

в файле openvpn.spec.

Примечания к Linux (без RPM)