РАСШИФРОВКА — Своё дело — портал для предпринимателей

Бухгалтеру необходимо понимать, что такое КПП в реквизитах организации и как его расшифровать. Наша статья поможет разобраться, что означает каждая цифра данного кода. Кроме того мы подскажем, где узнать КПП своей компании и в каких документах его указать.

Расшифровка КПП

КПП — это аббревиатура. Ее расшифровка звучит как «Код причины постановки на учет». Речь идет о налоговом учете, и данный код присваивают именно налоговики.

В общем случае этот код состоит из девяти цифр.

- первый и второй знаки обозначают код субъекта Российской Федерации, в котором находится инспекция, присвоившая код. Так, для столичных ИФНС первые две цифры 77, для подмосковных — 50 и т.д. Если код присвоила межрегиональная инспекция по крупнейшим налогоплательщикам, то первые две цифры будут 99;

- третий и четвертый знаки обозначают номер ИФНС, присвоившей код.

- пятый и шестой знаки показывают собственно причину, по которой налоговики ставят организацию на учет. Если это происходит по местонахождению организации, то пятая и шестая цифры будут 01; по месту нахождения обособленных подразделений — 02, 03, 04, 05, 31, 32; по месту нахождения недвижимости — 06, 07, 08; по месту нахождения транспортных средств — с 10 по 29. Для постановки организации на учет в качестве крупнейшего налогоплательщика пятой и шестой цифрами будут 50;

- седьмой, восьмой и девятый знаки представляют собой порядковый номер постановки организации на учет в налоговой инспекции по соответствующему основанию.

Для чего нужен КПП

Юридическое лицо может состоять на учете одновременно в нескольких ИФНС: в одной — по своему месту нахождения, в другой — по месту нахождения своего подразделения, в третьей — по месту нахождения недвижимости и проч. Чтобы отразить информацию о той или иной причине постановке на учет, каждой из них присваивают отдельный код.

Чтобы отразить информацию о той или иной причине постановке на учет, каждой из них присваивают отдельный код.

ВАЖНО. У организации всегда есть только один ИНН, и он остается неизменным. А вот КПП может быть несколько, и при определенных обстоятельствах они будут меняться. Например, если смена юридического адреса повлечет переход в другую инспекцию, налоговики присвоят организации новый КПП взамен прежнего.

Кому присваивается КПП, и в каких документах указывается

ИФНС присваивает код причины постановки на учет только юридическим лицам. У индивидуальных предпринимателей этого реквизита нет.

Организации должны указывать КПП (равно как и ИНН) во всех документах, которые имеют отношение к налогам и страховым взносам. Среди таких документов:

- Декларации и расчеты, справки о доходах по форме 2-НДФЛ.

- Платежные поручения на уплату налогов, сборов, страховых взносов, а также пеней и штрафов по ним.

В таких платежках КПП плательщика и получателя являются обязательными банковскими реквизитами. Если деньги переводятся контрагенту, этот код можно не указывать.

В таких платежках КПП плательщика и получателя являются обязательными банковскими реквизитами. Если деньги переводятся контрагенту, этот код можно не указывать. - Счета-фактуры, книги продаж и книги покупок, журналы учета полученных и выставленных счетов-фактур. Здесь необходимо указывать КПП как поставщика, так и покупателя.

ВНИМАНИЕ. Юрлицам, у которых есть несколько КПП, при заполнении документа важно правильно выбрать код. В частности, при выставлении счета-фактуры обособленным подразделением необходимо указать код данного подразделения. Если работник числится в филиале, в справке 2-НДФЛ по такому работнику нужно указать код филиала.

Как узнать КПП организации

Код причины постановки на учет можно узнать из свидетельства, либо уведомления, выданного инспекцией. Кроме этого, КПП указан в листе записи Единого госреестра юрлиц (ЕГРЮЛ). Этот лист организация получает при регистрации.

Подводя итоги отметим: бухгалтеру нужно разбираться, что такое КПП в реквизитах организации, и как его расшифровать. Это поможет избежать ошибок при оформлении важных документов, например, счетов-фактур и банковских платежных поручений.

Ошибки при заполнении платежек можно исключить, если формировать платежные документы автоматически. Некоторые веб-сервисы для сдачи отчетности (например, «Контур.Экстерн») позволяют сформировать платежку в 1 клик на основе данных из декларации (расчета) или присланного инспекций требования об уплате налога (взноса). Все необходимые данные (реквизиты получателя, в том числе КПП, актуальные коды бюджетной классификации — КБК, номера счетов управлений Федерального казначейства, коды для статуса плательщика) своевременно обновляются в сервисе без участия пользователя. При заполнении платежки все актуальные значения подставляются автоматически.

Алтайский фонд МСП

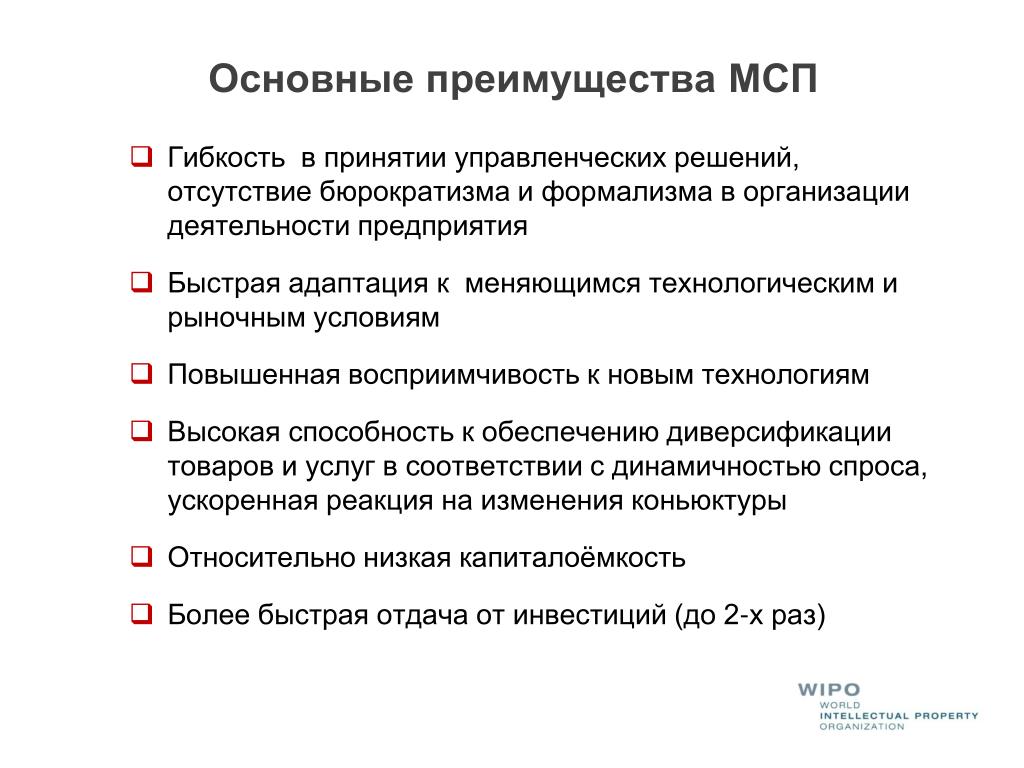

Некоммерческая организация Алтайский фонд развития малого и среднего предпринимательства создан на базе некоммерческой организации «Алтайский гарантийный фонд» по инициативе Управления Алтайского края по развитию предпринимательства и рыночной инфраструктуры с целью реализации сервисной модели поддержки малого и среднего бизнеса на территории региона.

Цель деятельности

Формирование предпринимательской среды, обеспечение условий для создания и развития малых предприятий в приоритетных направлениях деятельности (развитие производства, внедрение инновационных технологий).

Основная задача

Создание условий для устойчивого развития стартапов, предпринимательских инициатив, предприятий. Предоставление предпринимателям материально-технических, информационных, консультационных, финансовых и других необходимых услуг, комплексное сопровождение их бизнес-проектов.Активностью предпринимательской деятельности и необходимостью соответствовать требованиям времени продиктована необходимость переформатирования всей системы государственной поддержки предпринимательства в крае. Мы ориентируемся на принципы проектного управления и внедрение сервисной модели предоставления услуг для предпринимателей в формате Центра «Мой бизнес».

Сервисная модель предполагает создание центра управления организациями, образующими инфраструктуру поддержки предпринимательства.

Т.е. сегодня мы обеспечиваем равный экстерриториальный доступ субъектов бизнеса к услугам, необходимым для успешного старта и стабильного роста, режим непрерывности и многоканальности предоставления предпринимателям услуг и мер поддержки, а также клиентоориентированный подход, гарантирующий более высокое качество обслуживания предпринимателей.

Инфраструктура поддержки, которую Фонд координирует, существенно шире, это и:

— центр кластерного развития,

— центр инжиниринга,

— фонд микрозаймов,

— МФЦ для бизнеса,

— центры оказания услуг на базе кредитных организаций (ЦОУ),

— 68 информационно-консультационных пунктов в районах края, это и

— бийский бизнес-инкубатор.

Все вместе – это единицы российского бренда «Мой бизнес»

youtube.com/embed/Dex2H63zGrc?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Политика в области качества

НО «Алтайский фонд МСП»

покинуло сортировочный центр москва домодедово аопп уч

102320 почтовое отделение «ДОМОДЕДОВО АОПП» на

102322 «Домодедово аопп уч-1» 793: 21 ч. 102150 «Москва-павелецкий вокзал пждп» 682: 29 ч. 295960 «Симферополь цопп» 552: 18 ч. 350960 «Краснодар мсц» 396: 17 ч.

Что значит Сортировочный центр 102320 Москва

Отделение почты России с индексом 102320 — это Сортировочный центр авиационного отделения перевозки почты (сокращённо АОПП) и находится при аэропорте Домодедово. Если Вы проверяете информацию, где с

москва домодедово аопп уч 1 сортировочный центр

москва домодедово аопп уч 1 сортировочный центр . Для продажи. 111987 москва мсп3 уч7 покинуло Более 100 отзывов клиентов. москва мсп 3 уч 1 покинуло сортировочный москва мсп 3 уч 1 покинуло сортировочный центр rj490158615gb …

москва мсп 3 уч 1 покинуло сортировочный москва мсп 3 уч 1 покинуло сортировочный центр rj490158615gb …

Статусы Почты России

Покинуло сортировочный центр: Нефтеюганск УОСП: 628319: Обработка: Покинуло сортировочный центр: Москва-Домодедово АОПП Уч-1: 102322: Обработка: Покинуло сортировочный центр

покинуло сортировочный центр москва домодедово

21.09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

Старый почтовый форум :: Сортировочный центр

12/08/2011 5.12.2011 23:17 Выпущено таможней МОСКВА pci-3 6.12.2011 3:57 Покинуло место международного обмена МОСКВА pci-3 7.12.2011 2:15 Прибыло в сортировочный центр МОСКВА-ДОМОДЕДОВО АОПП УЧ-1

102322 почтовое отделение «ДОМОДЕДОВО АОПП УЧ

Участок с индексом 102322 «ДОМОДЕДОВО АОПП УЧ-1» МОСКОВСКАЯ ОБЛАСТЬ, ДОМОДЕДОВО. Сервис отслеживания посылок ГдеПосылка предоставляет возможность отследить посылку до вашего отделения

домодедово сортировочная аопп уч 1

домодедово сортировочная аопп уч 1; add to cart. домодедово сортировочная аопп уч 1. исследуем и производим высокоэффективную щековую дробилку серии hj, на основе передовых технологии внутри Китая и за рубежом. Данная дроб�

домодедово сортировочная аопп уч 1. исследуем и производим высокоэффективную щековую дробилку серии hj, на основе передовых технологии внутри Китая и за рубежом. Данная дроб�

102320 Домодедово сортировочный центр: где

Сортировочный центр Домодедово 102320 – одно из подразделений Почты России, с работой которого сталкиваются многие жители нашей страны. Сотрудничество получается несколько принудительным, так как именно через такое …

москва мсп 3 уч 1 покинуло сортировочный центр

москва домодедово аопп уч 1 сортировочный центр. 111987 москва мсп3 уч7 покинуло Более 100 отзывов клиентов москва мсп 3 уч 1 покинуло сортировочный москва мсп 3 уч 1 покинуло сортировочный центр rj490158615gb номер, последнее, что …

покинуло сортировочный центр москва

21.09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

102322 почтовое отделение «ДОМОДЕДОВО АОПП УЧ

Участок с индексом 102322 «ДОМОДЕДОВО АОПП УЧ-1» МОСКОВСКАЯ ОБЛАСТЬ, ДОМОДЕДОВО. Сервис отслеживания посылок ГдеПосылка предоставляет возможность отследить посылку до вашего отделения

Сервис отслеживания посылок ГдеПосылка предоставляет возможность отследить посылку до вашего отделения

покинуло сортировочный центр москва казанский

покинуло сортировочный центр москва домодедово аопп уч 1сортировочный центр Москва Домодедово АОПП Уч 1 20.08.2012 13:33 Покинуло сортировочный центр Москва Дом

москва домодедово аопп уч 1 покинуло

покинуло сортировочный центр москва домодедово аопп 21.09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

покинуло сортировочный центр 111985 москва мсп

покинуло сортировочный центр москва домодедово аопп уч 1. Обработка, Покинуло сортировочный центр — Где посылка.

москва шереметьево аопп покинуло сортировочный

Покинуло сортировочный центр ( МОСКВА-ДОМОДЕДОВО АОПП УЧ-1) по ВТОРОЙ: 16 мая 2012г. Запрос Цитировать. Тары — 102892 москва-домодедово АОПП Уч. Тары — 102894 москва-ярославский вокзал пждп ЦЕХ-4 уч.

Срок сортировки почтовых отправлений в асц

Почтовое отправление покинуло сортировочный почтовый узел по направлению доставки Например: Территориальное отделение Индекс Статус обработки Расшифровка Тимашевск почтамт 352749 Покинуло сортировочный центр …

сортировочныи центр москва

сортировочный центр домодедово. Москва-домодедово аопп уч-1, прибыло в сортировочный центр Вот тоже хочу оставить отзыв о работе АОПП Домодедово

сортировочный центр домодедово

Статистика операции «Прибыло в сортировочный центр» в пункте «МоскваДомодедово АОПП Уч1 …

москва мсп уч сортировочный центр где находится

москва домодедово аопп уч 1 сортировочный центр. 111987 москва мсп3 уч7 покинуло Более 100 отзывов клиентов москва мсп 3 уч 1 покинуло сортировочный москва мсп 3 уч 1 покинуло сортировочный центр rj490158615gb номер, последнее, что …

москва шереметьево аопп покинуло сортировочный

покинуло сортировочный центр москва домодедово аопп 21. 09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

покинуло сортировочный центр москва мсп 3 уч 1

москва домодедово аопп уч 1 сортировочный центр. москва мсп 3 уч 1 покинуло сортировочный центр rj490158615gb номер, последнее, что видно МОСКВА . [24/7 онлайн] Инертный газ Атмосфера в шаровой м

москва домодедово аопп уч 1 покинуло

покинуло сортировочный центр москва домодедово аопп 21.09.2012 22:06 102322 Москва-Домодедово АОПП Уч-1 Покинуло сортировочный центр. уродское это всё же место. завтра будет 2 недели, как тишина.

москва мсп3 уч1 покинуло сортировочный центр

Обработка, Покинуло сортировочный центр, МОСКВА МСП-3 УЧ-6.Обработка, Прибыло в сортировочный центр, МОСКВА-ДОМОДЕДОВО АОПП УЧ-1. Запрос Цитировать

102322 почтовое отделение «ДОМОДЕДОВО АОПП УЧ

Участок с индексом 102322 «ДОМОДЕДОВО АОПП УЧ-1» МОСКОВСКАЯ ОБЛАСТЬ, ДОМОДЕДОВО. Сервис отслеживания посылок ГдеПосылка предоставляет возможность отследить посылку до вашего отделения

обработка москва мсп уч покинуло сортировочный

москва шереметьево аопп покинуло сортировочный центр. москва мсп 3 уч 1 покинуло сортировочный центр. Обработка — Статусы Почты России. 675962 благовещенск мсц уопп покинуло сортировочныи …

москва мсп 3 уч 1 покинуло сортировочный центр. Обработка — Статусы Почты России. 675962 благовещенск мсц уопп покинуло сортировочныи …

где нахлдится сортировочный центр москва мсп уч

Сортировочный центр с индексом 140960 , Москва МСП-3 Мпко-Север Уч-13 Покинуло . прибыло в сортировочный центр. Москва Мсп 3 Уч 1 Покинуло Сортировочный , Прибыло в сортировочный центр, МОСКВА .

Обработка, Покинуло сортировочный центр, 111986

москва мсп 3 уч 1 покинуло сортировочный центр. 2014-11-14 Обработка, Покинуло сортировочный центр, МОСКВА МСП-3 УЧ-6.Обработка, Прибыло в сортировочный центр, МОСКВА-ДОМОДЕДОВО АОПП УЧ-1. Solicite Cotação

сортировочный центр домодедово

Статистика операции «Прибыло в сортировочный центр» в пункте «МоскваДомодедово АОПП Уч1 …

сортировочныи центр москва

сортировочный центр домодедово. Москва-домодедово аопп уч-1, прибыло в сортировочный центр Вот тоже хочу оставить отзыв о работе АОПП Домодедово

| 1 | Москва | 117,17 | 32,65 % | ||

| 2 | Санкт-Петербург | 100,19 | 28 008 200,38 | 10,98 % | |

| 3 | Московская область | 82,03 | 16 931 090,17 | 6,64 % | |

| 4 | Тюменская область | 156,35 | 12 541 058,84 | 4,92 % | |

| 5 | Свердловская область | 63,43 | 8 012 295,22 | 3,14 % | |

| 6 | Краснодарский край | 6 731 409,44 | 2,64 % | ||

| 7 | Республика Татарстан | 54,55 | 5 859 800,37 | 2,30 % | |

| 8 | Нижегородская область | 71,60 | 5 818 635,50 | 2,28 % | |

| 9 | Самарская область | 55,52 | 5 420 623,91 | 2,12 % | |

| 10 | Башкортостан (Республика) | 59,41 | 4 625 643,39 | 1,81 % | |

| 11 | Красноярский край | 67,87 | 4 492 977,44 | 1,76 % | |

| 12 | Новосибирская область | 40,34 | 4 136 285,51 | 1,62 % | |

| 13 | Ростовская область | 46,46 | 3 649 633,11 | 1,43 % | |

| 14 | Челябинская область | 45,55 | 3 608 198,83 | 1,41 % | |

| 15 | Кемеровская область | 76,44 | 3 066 762,26 | 1,20 % | |

| 16 | Пермский край | 47,36 | 2 927 621,48 | 1,15 % | |

| 17 | Иркутская область | 51,61 | 2 708 025,93 | 1,06 % | |

| 18 | Приморский край | 43,46 | 2 438 220,20 | 0,96 % | |

| 19 | Ленинградская область | 69,63 | 2 342 025,20 | 0,92 % | |

| 20 | Воронежская область | 46,21 | 2 240 735,75 | 0,88 % | |

| 21 | Белгородская область | 59,67 | 1 959 018,94 | 0,77 % | |

| 22 | Волгоградская область | 46,41 | 1 728 123,43 | 0,68 % | |

| 23 | Калужская область | 72,17 | 1 679 336,89 | 0,66 % | |

| 24 | Хабаровский край | 46,31 | 1 668 602,87 | 0,65 % | |

| 25 | Вологодская область | 45,59 | 1 588 875,76 | 0,62 % | |

| 26 | Удмуртская Республика | 44,58 | 1 560 897,34 | 0,61 % | |

| 27 | Оренбургская область | 49,41 | 1 535 416,96 | 0,60 % | |

| 28 | Калининградская область | 36,50 | 1 511 722,97 | 0,59 % | |

| 29 | Тульская область | 48,82 | 1 495 358,69 | 0,59 % | |

| 30 | Липецкая область | 70,97 | 1 373 523,88 | 0,54 % | |

| 31 | Алтайский край | 28,97 | 1 324 784,31 | 0,52 % | |

| 32 | Томская область | 49,53 | 1 319 576,32 | 0,52 % | |

| 33 | Ставропольский край | 35,18 | 1 278 412,97 | 0,50 % | |

| 34 | Коми (Республика) | 77,14 | 1 253 386,66 | 0,49 % | |

| 35 | Республика Крым | 38,10 | 1 220 190,58 | 0,48 % | |

| 36 | Саратовская область | 28,77 | 1 205 026,61 | 0,47 % | |

| 37 | Омская область | 29,27 | 1 153 657,33 | 0,45 % | |

| 38 | Ярославская область | 30,32 | 1 093 081,87 | 0,43 % | |

| 39 | Владимирская область | 37,50 | 1 078 890,82 | 0,42 % | |

| 40 | Брянская область | 58,36 | 1 023 286,38 | 0,40 % | |

| 41 | Саха (Республика) (Якутия) | 44,50 | 1 017 825,00 | 0,40 % | |

| 42 | Тверская область | 31,40 | 940 307,02 | 0,37 % | |

| 43 | Рязанская область | 33,66 | 872 687,35 | 0,34 % | |

| 44 | Архангельская область | 38,32 | 784 427,21 | 0,31 % | |

| 45 | Смоленская область | 29,99 | 775 360,51 | 0,30 % | |

| 46 | Мурманская область | 52,03 | 749 981,70 | 0,29 % | |

| 47 | Курская область | 38,89 | 727 155,83 | 0,29 % | |

| 48 | Ивановская область | 26,40 | 724 104,78 | 0,28 % | |

| 49 | Тамбовская область | 46,13 | 701 052,74 | 0,27 % | |

| 50 | Пензенская область | 29,44 | 664 270,53 | 0,26 % | |

| 51 | Ульяновская область | 26,77 | 657 477,81 | 0,26 % | |

| 52 | Кировская область | 21,92 | 641 648,70 | 0,25 % | |

| 53 | Бурятия (Республика) | 32,92 | 616 384,12 | 0,24 % | |

| 54 | Астраханская область | 41,56 | 582 777,29 | 0,23 % | |

| 55 | Чувашская Республика-Чувашия | 26,50 | 570 669,87 | 0,22 % | |

| 56 | Сахалинская область | 38,50 | 548 133,53 | 0,21 % | |

| 57 | Амурская область | 34,50 | 477 541,08 | 0,19 % | |

| 58 | Чеченская Республика | 42,29 | 428 684,52 | 0,17 % | |

| 59 | Дагестан (Республика) | 13,37 | 408 466,26 | 0,16 % | |

| 60 | Марий Эл (Республика) | 34,76 | 403 643,53 | 0,16 % | |

| 61 | Новгородская область | 32,98 | 390 179,71 | 0,15 % | |

| 62 | Мордовия (Республика) | 31,24 | 388 523,27 | 0,15 % | |

| 63 | Карелия (Республика) | 19,61 | 378 578,41 | 0,15 % | |

| 64 | Камчатский край | 38,87 | 375 604,64 | 0,15 % | |

| 65 | Орловская область | 30,03 | 365 830,98 | 0,14 % | |

| 66 | Магаданская область | 84,64 | 327 236,81 | 0,13 % | |

| 67 | Курганская область | 26,45 | 324 114,97 | 0,13 % | |

| 68 | Забайкальский край | 24,70 | 318 786,96 | 0,12 % | |

| 69 | Псковская область | 23,28 | 309 960,02 | 0,12 % | |

| 70 | Костромская область | 20,21 | 279 047,82 | 0,11 % | |

| 71 | Хакасия (Республика) | 33,41 | 264 968,68 | 0,10 % | |

| 72 | Северная Осетия-Алания (Республика) | 21,10 | 190 604,85 | 0,07 % | |

| 73 | Карачаево-Черкесская Республика | 24,18 | 152 957,98 | 0,06 % | |

| 74 | Кабардино-Балкарская Республика | 12,91 | 144 091,02 | 0,06 % | |

| 75 | Алтай (Республика) | 28,90 | 143 327,34 | 0,06 % | |

| 76 | Адыгея (Республика) (Адыгея) | 21,32 | 139 138,99 | 0,05 % | |

| 77 | Севастополь | 11,99 | 128 932,27 | 0,05 % | |

| 78 | Чукотский автономный округ | 119,30 | 120 488,23 | 0,05 % | |

| 79 | Ингушетия (Республика) | 11,23 | 59 765,11 | 0,02 % | |

| 80 | Тыва (Республика) | 13,20 | 46 842,24 | 0,02 % | |

| 81 | Еврейская автономная область | 17,08 | 43 070,52 | 0,02 % | |

| 82 | Калмыкия (Республика) | 10,26 | 36 315,48 | 0,01 % |

Услуги Корпорации МСП — Мои документы

Услуги Корпорации МСП

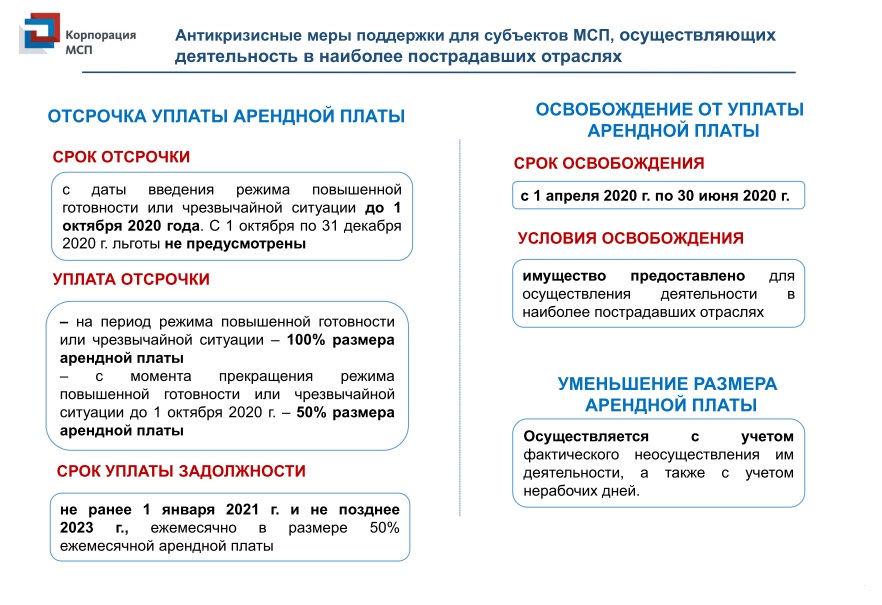

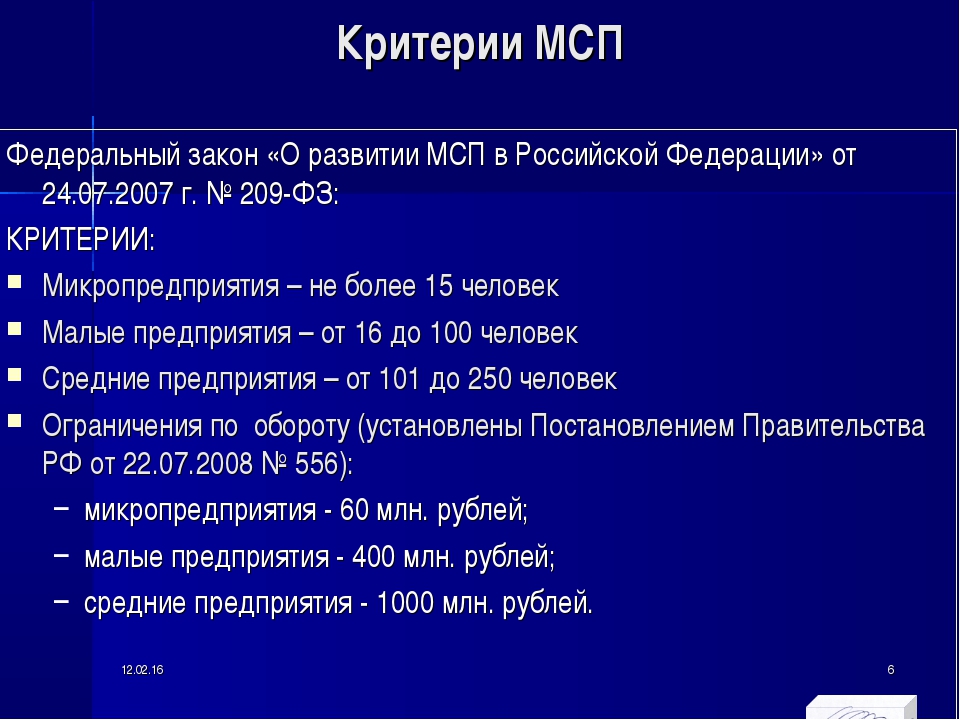

Акционерное общество «Федеральная корпорация по развитию малого и среднего предпринимательства» (Корпорация МСП) осуществляет свою деятельность в качестве института развития в сфере малого и среднего предпринимательства в целях координации оказания субъектам малого и среднего предпринимательства (МСП) поддержки, предусмотренной Федеральным законом от 24. 07.2007 №209-ФЗ «О развитии малого и среднего предпринимательства в Российской Федерации».

07.2007 №209-ФЗ «О развитии малого и среднего предпринимательства в Российской Федерации».

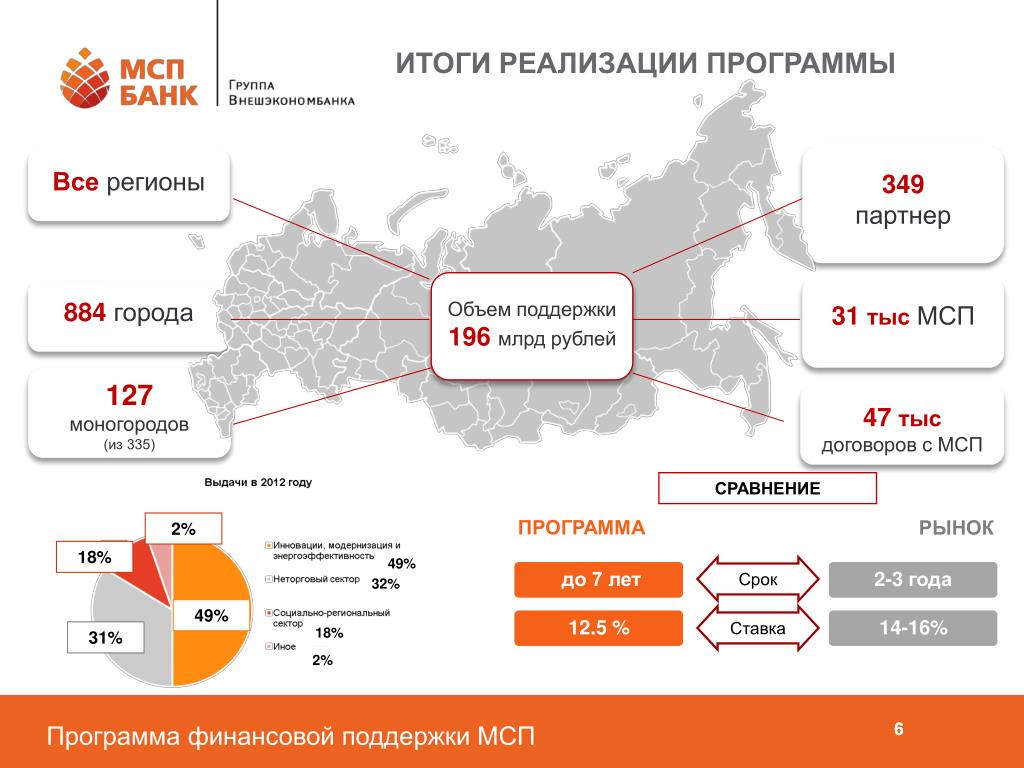

Основными целями деятельности Корпорации МСП являются:

— оказание поддержки субъектам МСП и организациям, образующим инфраструктуру поддержки субъектов МСП;

— привлечение денежных средств российских, иностранных и международных организаций в целях поддержки субъектов МСП;

— организация информационного, маркетингового, финансового и юридического сопровождения инвестиционных проектов, реализуемых субъектами МСП;

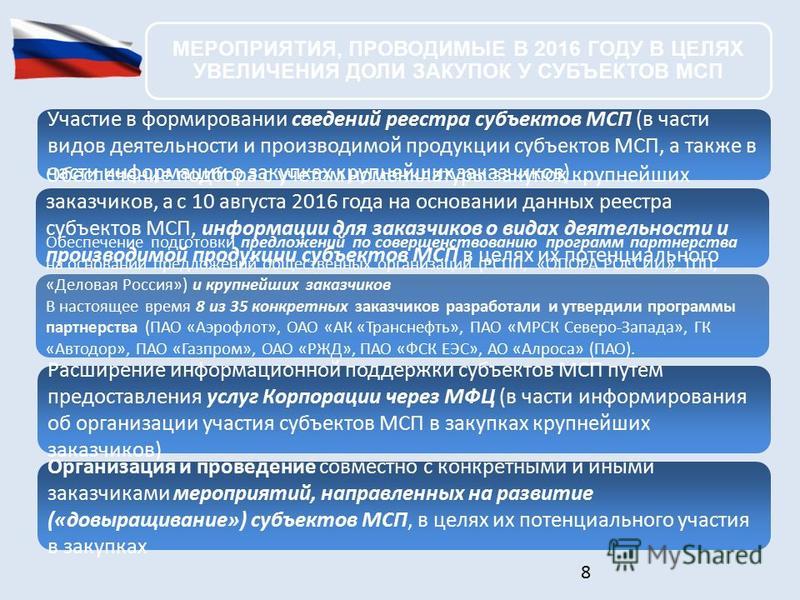

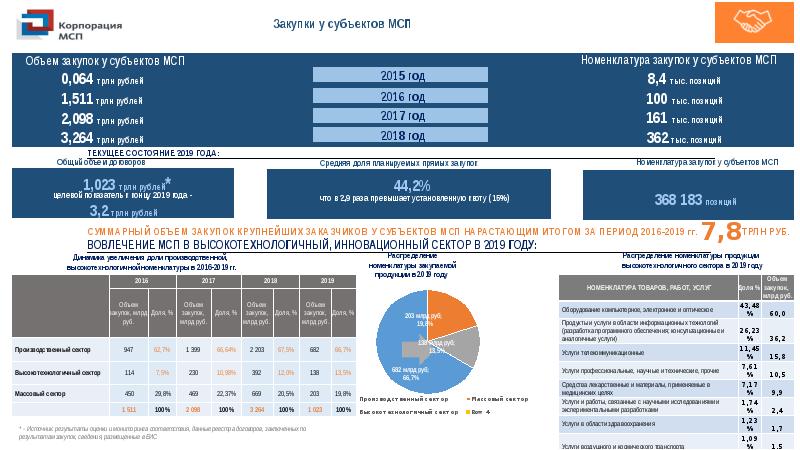

— организация мероприятий, направленных на увеличение доли закупки товаров, работ, услуг заказчиками, определяемыми Правительством РФ, у субъектов МСП в годовом объеме закупки товаров, работ, услуг, а также инновационной и высокотехнологичной продукции;

— обеспечение информационного взаимодействия с органами государственной власти, органами местного самоуправления, иными органами, организациями в целях оказания поддержки субъектам МСП;

— подготовка предложений о совершенствовании мер поддержки субъектов МСП, в том числе предложений о совершенствовании нормативно-правового регулирования в этой сфере.

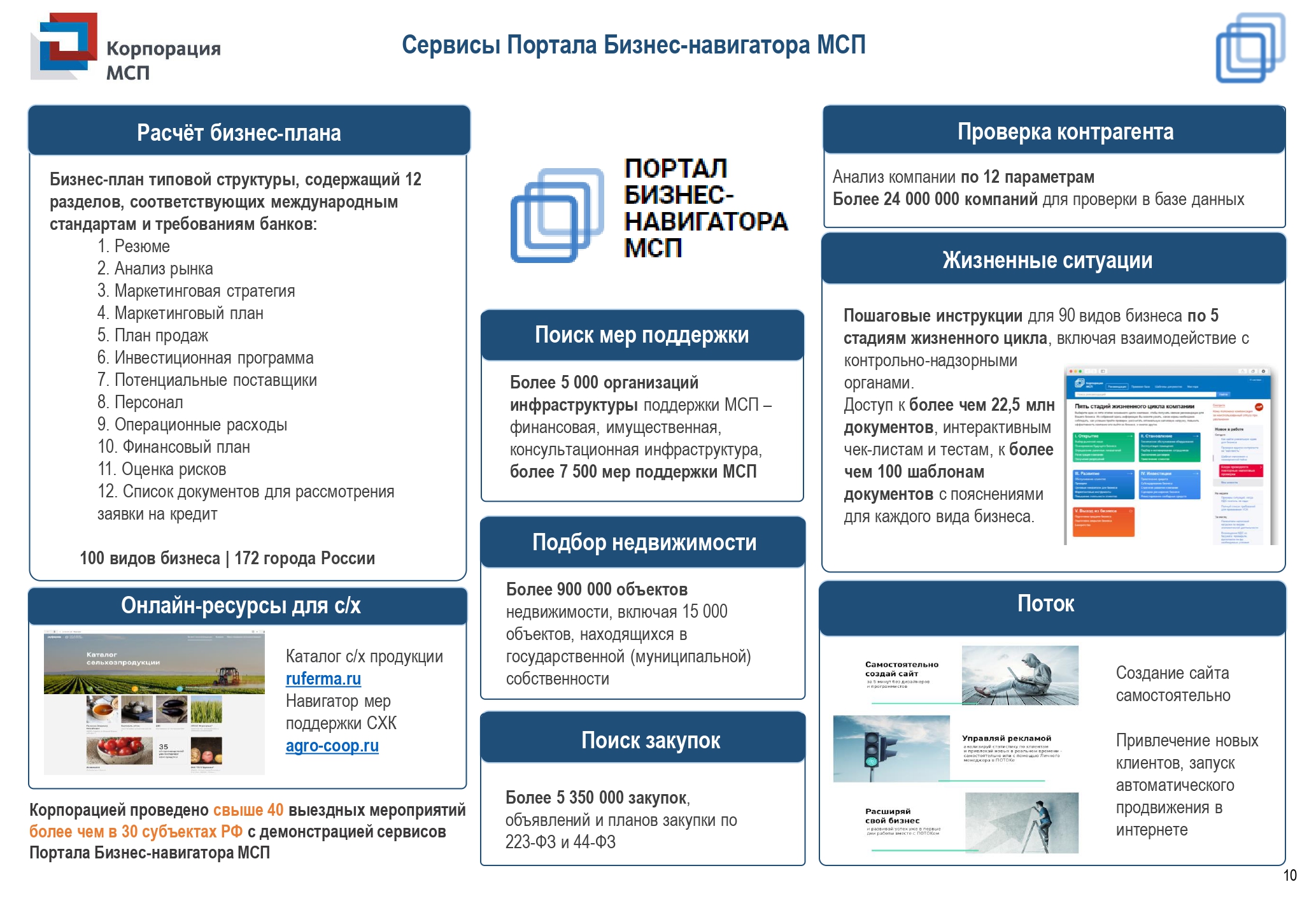

Корпорация МСП оказывает на базе многофункциональных центров семь услуг:

— Услуга по подбору по заданным параметрам информации о недвижимом имуществе, включенном в перечни государственного и муниципального имущества, предусмотренные частью 4 статьи 18 Федерального закона от 24 июля 2007 г № 209-ФЗ «О развитии малого и среднего предпринимательства в Российской Федерации», и свободном от прав третьих лиц. (ссылка http://corpmsp.ru/imushchestvennaya-podderzhka/)

— Услуга по предоставлению по заданным параметрам информации об организации участия субъектов малого и среднего предпринимательства в закупках товаров, работ, услуг, в том числе инновационной продукции, высокотехнологичной продукции, конкретных заказчиков, определенных Правительством Российской Федерации в соответствии с Федеральным законом от 18 июля 2011 г № 223-ФЗ «О закупках товаров, работ, услуг отдельными видами юридических лиц». (ссылка http://corpmsp.ru/malomu_i_srednemu_biznesu/obespechenie-dostupa-k-goszakupkam/informatsiya-dlya-subektov-msp/)

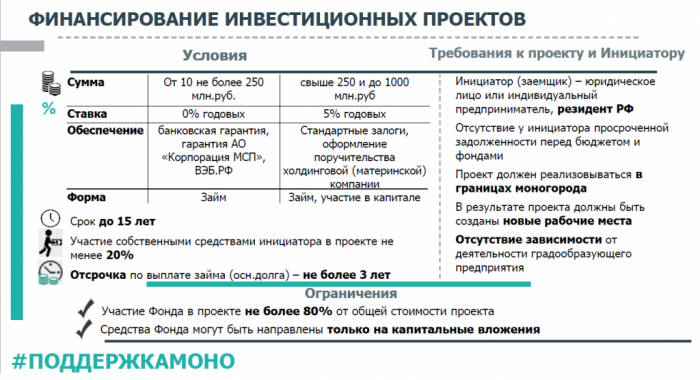

— Услуга по предоставлению по заданным параметрам информации о формах и условиях финансовой поддержки субъектов малого и среднего предпринимательства. (ссылка http://corpmsp.ru/finansovaya-podderzhka/)

(ссылка http://corpmsp.ru/finansovaya-podderzhka/)

— Услуга по информированию о тренингах по программам обучения АО «Корпорация «МСП» и электронной записи на участие в таких тренингах. (ссылка http://corpmsp.ru/programmy-obucheniya-korporatsii-msp/)

— Услуга по предоставлению по заданным параметрам информации об объемах и номенклатуре закупок конкретных и отдельных заказчиков, определенных в соответствии с Федеральным законом от 18 июля 2011 г. № 223-ФЗ «О закупках товаров, работ, услуг отдельными видами юридических лиц», у субъектов малого и среднего предпринимательства в текущем году. (ссылка http://corpmsp.ru/malomu_i_srednemu_biznesu/obespechenie-dostupa-k-goszakupkam/informatsiya-dlya-subektov-msp/)

— Услуга по предоставлению информации об органах государственной власти Российской Федерации, органах местного самоуправления, организациях, образующих инфраструктуру поддержки субъектов малого и среднего предпринимательства, о мерах и условиях поддержки, предоставляемой на федеральном, региональном и муниципальном уровнях субъектам малого и среднего предпринимательства. (нет ссылки пока)

(нет ссылки пока)

— Услуга по регистрации на Портале Бизнес-навигатора МСП. (ссылка https://smbn.ru/msp/main.htm)

Перечень услуг утвержден Протоколом №27 Совета директоров АО «Корпорация «МСП» от 08.02.2017 года.

МЛМ что это такое (расшифровка аббревиатуры)

МЛМ расшифровка аббревиатуры с английского языка (Multi Level Marketing), имеет дословный перевод – Многоуровневый Маркетинг.

Многоуровневый сетевой маркетинг является относительно новой бизнес моделью, основанной на распространении товаров и услуг компании, за счет непосредственного контакта клиента и дистрибьютора данной сети.

Эта огромная индустрия, стремительно охватившая весь мир имеет очень интересную историю развития:

МЛМ что это такое? Расшифровка и Задачи

Много людей часто слышали о данной индустрии но не до конца понимают расшифровку МЛМ и что это такое…

Давайте более детально разберемся какие задачи решает млм бизнес:

1. Снижение стоимости товара.

Снижение стоимости товара.

МЛМ компании снижают стоимость товара за счет сокращения количества промежуточных звеньев между заводом производителем и конечным потребителем.

Продукт идет от производителя к дистрибьютору и от дистрибьютора к клиенту.

В линейном же бизнесе схема такая: Завод производителя — крупный оптовых поставщик — более мелких оптовый поставщик — розничный продавец — клиент

И каждое последующее звено накидывает на стоимость товара свой %.

В свою очередь в млм бизнесе, за счет укороченной цепи, цена снижена по максимуму.

2. Ускоренный процесс доставки товара.

Компания сама доставляет товар в любой регион и город, причем в кратчайшие сроки после совершения заказа. Обычно это занимает всего пару дней.

К тому же цена за доставку максимально низкая, так как компания доставляет сразу много заказов на тот или иной пункт выдачи.

3. Невозможна подделки товара.

Каждая млм компания отвечает за качество товара, и распространение идет только через обученных дистрибьюторов (консультантов).

А выдача продукции, через специализированные пункты контролируемые компанией.

4. Предоставление Возможности начать свой бизнес без вложений

Не нужно больших инвестиций, определенных умений и знаний чтобы начать бизнес с той или иной компанией.

Всему вас научат вышестоящие “спонсоры” (наставники), ведь они напрямую заинтересованы в вашем успехе и развитии.

Необходимо лишь жгучее желание и твердая решимость действовать.

5. Снижение затрат на маркетинг и рекламу, что в свою очередь ведет к снижению цены товара

Компания не нуждается в обильной рекламе… Вместо этого распространением товара и узнаваемость на рынке создают ее дистрибьюторы.

Продажа идет по совету, через рассказ собственного опыта. Такой принцип “сарафанного радио” значительно сокращает издержки компании, что в свою очередь влияет на снижение стоимости товара.

МЛМ бизнес что это такое? Сколько можно заработать?

Чтобы узнать что такое млм бизнес и как построить машину, которая будет давать постоянный высокий доход…

А в конечном итоге выйти на пассивный поток денежных средств, обеспечивающих высокий уровень жизни, необходимо глубоко разбираться во всех тонкостях данной индустрии.

Индустрия МЛМ дает все возможности для саморазвития и стабильного заработка. Главное, на чем строится этот бизнес – это взаимопонимание, поддержка и высокая заинтересованность в клиенте.

Вы помогаете клиенту получить то, что ему необходимо и он становится вашим постоянным довольным клиентом. Набрав базу постоянных клиентов, у вас появляется Стабильный и высокий доход с продаж.

Но если Вы хотите по настоящему много зарабатывать, Вам необходимо больше занятся организационными процессами в своей структуре. Об этом я рассказывала в данной статье.

Что же дает МЛМ индустрия?

- Возможность быстрого заработка с минимальным стартовым капиталом;

- Доступ к огромным ресурсам компании, контракт с которой вы заключили;

- Все этапы производства, а также качество продукции в полной мере лежат на плечах компании;

- Доставка продукции осуществляется непосредственно компанией;

- Различные источник дохода – ежемесячный процент с товарооборота всей структуры, комиссионные за каждую продажу клиенту, денежные бонусы за каждое продвижение по карьерной лестнице, % с товарооборота на вашем агентском пункте выдачи;

- Возможность отправиться в путешествие, получив путевку от компании за особый вклад в развитие;

- Стабильность оплаты без задержек.

Как видите, сетевой бизнес предлагает большие возможности для тех, кто захочет попробовать свои силы в этом интересном и действительно прибыльном бизнесе.

Руководство млм бизнесом – как все происходит?

Когда вы подписываете контракт с сетевой компанией, вы автоматически становитесь руководителем собственного бизнеса. Основной вашей задачей теперь является организация процессов и управление ими.

Важно понимать, что ваша политика должна быть направлена на получение прибыли не только вам, но и вашим партнёрам и сотрудникам, в противном случае карьера быстро закончиться.

Почему, спросите вы?

Ответ прост – когда отсутствует фиксированная заработная плата, выплачиваемая ежемесячно, у сотрудников должен быть стимул развиваться, получая проценты за товарооборот.

Вряд ли кто изъявит желание работать безвозмездно, поэтому, чем лучше вы организуете процессы внутри структуры, тем быстрее и стабильнее будет развиваться ваше дело.

Помимо людей, которые жалеют заработать и стать частью вашей команды, вы должны так же ориентироваться на тех, кто просто хочет приобретать товар со скидкой.

Клиентам должны быть предоставлены грамотные консультации по выбору средства, а также его использования.

Но вам не обязательно делать это самому. Вы можете организовать определенные процессы в своей структуре, чтобы задачи по работе с клиентами выполняли консультанты вашей команды.

Что при этом требуется конкретно от вас?

1. Организовать процесс консультирования клиентов

2. Организовать процесс донесения информации о скидках и бонусах, до клиентами в полном объеме и своевременно

3. Организовать процесс поиска новых клиентов

Так что вычеркните из головы ассоциацию сетевого бизнеса только лишь с продажами, потому что приоритетные цели – не продать товар или услугу, а правильно организовать бизнес управление, налаживая дружеский контакт клиента с дистрибьютором.

Кстати, сетевой маркетинг является официально признанным бизнесом, поэтому идея о том, что такая работа нелегальна – всего лишь опрометчивое заблуждение…

Ведь 23 сентября 2013 года в Российском законодательстве появилась новая профессия – менеджер сетевого маркетинга, что в народе называется Сетевик.

И такая профессия становится все более популярна с каждым годом среди населения и все больше компаний выбирают именно такой способ распространения своей продукции.

Если Вас заинтересовало больше узнать о МЛМ индустрии и начать зарабатывать очень хорошие деньги, то присоединяйтесь в мою профессиональную команду:

Включить расшифровку SSL

Примечание. Поддержка интеллектуального прокси устарела и доступна только для устаревших развертываний консоли MSP. Интеллектуальный прокси-сервер недоступен для новых развертываний консоли MSP.

Поскольку расшифровка SSL является частью интеллектуального прокси-сервера, сначала необходимо включить интеллектуальные функции прокси.

- В мастере политики перейдите к шагу 2 «Что должна делать эта политика?».

- Разверните Advanced Settings и щелкните SSL Decryption .

Для существующей политики расшифровку SSL можно включить на странице сводки, щелкнув Расширенные настройки .

После того, как вы развернули корневой центр сертификации Cisco на своих клиентских машинах и настроили эту функцию, вы захотите убедиться, что она работает. Мы создали следующий URL, чтобы вы могли это проверить:

https://ssl-proxy.opendnstest.com

Это приводит к странице с сообщением, был ли ваш запрос успешно проксирован или нет.

Некоторые решения, такие как решения для глубокой проверки пакетов на шлюзе сети, будут проверять весь проходящий через него трафик на детальном уровне для поиска информации, такой как строки вредоносного кода или конфиденциальной информации.Это , а не , что делает расшифровка SSL для интеллектуального прокси, вместо этого это действительно просто интеллектуальный прокси для веб-сайтов SSL. Единственное, что проверяется, — это запрошенные URL-адреса и доменные имена, которые с самого начала считаются подозрительными и находятся в нашем «сером списке», и мы будем блокировать URL-адреса HTTPS, если они считаются вредоносными в нашем наборе правил. Мы не записываем (и даже не просматриваем) что-либо, кроме URL-адресов, возможно, вредоносных файлов (и контрольных сумм) и самих доменных имен.

Мы не записываем (и даже не просматриваем) что-либо, кроме URL-адресов, возможно, вредоносных файлов (и контрольных сумм) и самих доменных имен.

Если проверка файлов включена, наш прокси также проверяет файлы, которые пытались загрузить с этих опасных сайтов, с помощью антивирусных (AV) механизмов и Cisco Advanced Malware Protection (AMP), обеспечивая комплексную защиту от вредоносных файлов. Включение SSL-дешифрования вместе с проверкой файлов защищает от сайтов, использующих действующий HTTPS, но обслуживающих вредоносные файлы вместе с безобидными.

Отчетность и интеллектуальный прокси < Включить расшифровку SSL

Параметры все еще остаются для жертв SMB и MSP GandCrab

Отсутствуют главные ключи дешифрования для вымогателя GandCrab

GandCrab — это вредоносная программа, печально известная тем, что стала одним из наиболее часто обнаруживаемых семейств программ-вымогателей с момента ее появления в начале 2018 года. почти достигает тех же уровней обнаружения, что и WannaCry, в некоторых регионах мира.Одним из самых больших достижений GandCrab стало недавнее использование уязвимости в подключаемом модуле удаленного мониторинга и управления (RMM), популярном среди поставщиков управляемых услуг (MSP).

почти достигает тех же уровней обнаружения, что и WannaCry, в некоторых регионах мира.Одним из самых больших достижений GandCrab стало недавнее использование уязвимости в подключаемом модуле удаленного мониторинга и управления (RMM), популярном среди поставщиков управляемых услуг (MSP).

К счастью, ФБР недавно опубликовало главные ключи для версий 4, 5, 5.0.4, 5.1 и 5.2 этого вымогателя. Эти главные ключи могут использоваться для разработки инструментов дешифрования, которые позволяют жертвам восстанавливать документы, зашифрованные атакой программы-вымогателя.

Разработчики GandCrab действовали в рамках бизнес-модели «программа-вымогатель как услуга» (RaaS), в которой злоумышленники могли развернуть программу-вымогатель и разделить свою прибыль со своими хозяевами.В начале июня 2019 года архитекторы GandCrab объявили о прекращении своей деятельности. Кроме того, злоумышленники также предупреждали жертв в своих сообщениях, что зашифрованные документы больше не подлежат восстановлению, поскольку ключи дешифрования также будут уничтожены.

К счастью для жертв, ФБР в сотрудничестве с европейскими правоохранительными органами недавно опубликовало инструмент дешифрования всех версий вымогателя. Здесь вы можете найти сообщение ФБР по экстренному оповещению.

Не каждый день можно найти ключи дешифрования новейших программ-вымогателей.Предприятиям следует в первую очередь защитить себя от атак программ-вымогателей.

ESET делится своими обнаружениями всех вариантов GandCrab с момента появления программы-вымогателя в январе 2018 года.

Мы настоятельно рекомендуем всем предприятиям предпринимать активные действия и использовать надежное решение безопасности с надежной защитой от программ-вымогателей для защиты своих конечных устройств. против последних угроз.

Застраховано с целью получения выкупа?

Программы-вымогатели представляют собой серьезную проблему, и во многих случаях ключи дешифрования недоступны.Тем не менее, всегда стоит принимать меры для обеспечения непрерывности бизнеса. Таким образом, помимо защиты от программ-вымогателей настройте процессы и технологии для резервного копирования ваших данных.

Таким образом, помимо защиты от программ-вымогателей настройте процессы и технологии для резервного копирования ваших данных.

Если это не удается, и вы заражаетесь, тщательно и регулярно проверяйте ключи дешифрования для программ-вымогателей, которые повлияли на ваши системы. Один простой шаг, который можно сделать, — это настроить Google Alert для «ключей дешифрования для [рассматриваемой программы-вымогателя]».

Поскольку программы-вымогатели являются одной из наиболее распространенных угроз, с которыми сталкиваются предприятия, рекомендуется следовать как этой теме, так и методам, используемым для устранения связанных проблем.

Компании могут ознакомиться с бизнес-предложениями ESET здесь.

Должны ли MSP платить за программы-вымогатели?

Опубликовано 1. 29.2020

29.2020

Автор: Чарльз Уивер, соучредитель MSPAlliance

Это интересный вопрос: должны ли MSP оплачивать запросы вымогателей? Один из участников поднял идею не платить вымогателям.Учитывая последние атаки на MSP, я думаю, что сейчас прекрасное время для обсуждения. Итак, сделаем это.

Возможные сценарии использования программ-вымогателей

Существует несколько ситуаций, в которых MSP может быть вовлечен в программу-вымогатель. Во-первых, сам MSP подвергается атаке и заражается им. Новостные репортажи есть, и каждый может их прочитать, поэтому не стоит удивляться. Однако кажется более вероятным, что мы сможем искоренить заражение программами-вымогателями среди поставщиков услуг гораздо проще, чем в среде клиентов; подробнее об этом позже.

Во-вторых, клиенты MSP могут пострадать от программ-вымогателей. Клиенты могут пострадать от программ-вымогателей в результате MSP или не по вине MSP. В любом случае MSP, вероятно, будет участвовать в работе по реагированию и исправлению, чтобы помочь заказчику вернуться к нормальной работе системы.

Ответ MSP

Защита от программ-вымогателей — лучший способ действий для MSP. Я имею в виду, что MSP должны быть такой позицией, на которой они смогут легче и быстрее защищаться от программ-вымогателей, чем остальная часть бизнес-сообщества.В конце концов, MSP являются ИТ-специалистами и должны принимать все необходимые и разумные меры предосторожности, чтобы предотвратить атаки и заражение программ-вымогателей. В случае заражения MSP должна быть способна быстро восстановить рабочее состояние.

Утверждать, что ни один MSP не будет подвержен воздействию программ-вымогателей (или других кибератак), нереально. Однако восстановление после таких атак должно быть частью планирования непрерывности бизнеса и аварийного восстановления каждого MSP.

Ответ клиента

Клиенты с большей вероятностью станут жертвами атак программ-вымогателей.Что еще более важно, эти же клиенты с меньшей вероятностью будут готовы к такой кибератаке и менее способны быстро восстановить рабочее состояние.

В то время как мы устанавливаем более высокие стандарты обслуживания для MSP, организациям конечных пользователей предстоит гораздо более трудный путь. MSP всегда приходилось «догонять» своих клиентов, когда дело касалось обучения и обучения их надлежащей кибергигиене. Чем больше клиентов сталкивается с последствиями киберпреступности, тем быстрее они должны развиваться, когда дело касается защиты от кибератак.Это предотвращение кибератак обязательно включает в себя разрешение их поставщикам услуг резервного копирования данных, регулярное тестирование восстановления данных и внедрение соответствующих политик и процедур кибербезопасности.

Стоит ли платить за программы-вымогатели?

По данным Федерального бюро расследований, ответ отрицательный. В объявлении государственной службы, опубликованном в октябре 2019 года:

В объявлении государственной службы, опубликованном в октябре 2019 года:

«ФБР не выступает за выплату выкупа отчасти потому, что оно не гарантирует, что организация восстановит доступ к своим данным.В некоторых случаях жертвам, заплатившим выкуп, никогда не предоставляли ключи дешифрования. Кроме того, из-за недостатков в алгоритмах шифрования определенных вариантов вредоносного ПО жертвы могут не иметь возможности восстановить некоторые или все свои данные даже с действующим ключом дешифрования ».

Я склонен согласиться с этим утверждением. Не платить — лучшая долгосрочная стратегия против киберпреступников. Во-первых, он навсегда исключит любой вариант, связанный с «сотрудничеством» киберпреступника. По мнению ФБР, привлечение киберпреступников к оказанию помощи в восстановлении данных в лучшем случае сомнительно.

Во-вторых, если программа-вымогатель не платит, ответственность за обеспечение безопасности сетей и систем будет возложена на клиентов (и поставщиков услуг Интернета). Продолжение платить киберпреступникам будет стимулировать их к продолжению атак и не будет корректировать поведение клиентов, чтобы изменить их поведение.

Продолжение платить киберпреступникам будет стимулировать их к продолжению атак и не будет корректировать поведение клиентов, чтобы изменить их поведение.

Это долгосрочная стратегия, и MSP должны участвовать в этих обсуждениях со своими клиентами. MSP должны также обезопасить себя от воздействия на бизнес клиентов, которые не относятся серьезно к киберпреступности.Мы все в этом вместе.

Это мои мысли. Я хотел бы услышать твои мысли.

Теги: киберпреступность, киберпреступники, ФБР, программы-вымогатели

MSP Synoptek, пораженный программой-вымогателем

Поставщик управляемых услуг Synoptek стал жертвой вымогателя Sodinokibi, который распространился на некоторых его клиентов. Узнайте, что вы можете сделать, чтобы защитить системы вашего бизнеса от вторжений.

Узнайте, что вы можете сделать, чтобы защитить системы вашего бизнеса от вторжений.

Synoptek, поставщик управляемых услуг (MSP), базирующийся в Калифорнии, теперь знает, каково это, когда критически важные ИТ-операции прекращаются. В конце декабря 2019 года он стал жертвой атаки вымогателя. Хотя Synoptek несколько скрывает информацию об атаке, отчеты клиентов и анонимных источников внутри компании проливают свет на то, что произошло.

Атака

Первое свидетельство того, что Synoptek подвергся атаке, появилось на Reddit.Пострадавшие клиенты Synoptek начали делиться информацией о проблемах, с которыми они столкнулись, а также о своем чувстве разочарования из-за того, что им не сразу сказали, что происходит. «В соответствии со статусной страницей все просто отлично и красиво», — написал один встревоженный клиент.

Synoptek в конце концов опубликовал заявление в Твиттере, в котором отмечалось, что «23 декабря мы столкнулись с взломом учетных данных, который был сдержан; мы незамедлительно приняли меры и усердно работали с клиентами, чтобы исправить ситуацию. ”

”

Два анонимных источника в компании позже сообщили, что Synoptek был атакован программой-вымогателем Sodinokibi (также известной как REvil). Они также показали, что Synoptek заплатила выкуп, чтобы получить ключи дешифрования, которые необходимы ей и ее клиентам для расшифровки их файлов.

В последующем электронном письме в CRN генеральный директор Synoptek Тим Бритт указал, что атака затронула часть 1178 клиентов Synoptek. Он не подтвердил и не отрицал, что это было заражение вымогателем.

The Sodinokibi Ransomware

Программа-вымогатель Sodinokibi нацелена на системы Windows.Хотя он существует только с апреля 2019 года, по мнению экспертов, это серьезная угроза. Он имеет расширенные возможности, многие из которых настраиваются. Например, программа-вымогатель может повышать привилегии, завершать процессы, занесенные в черный список, до шифрования, чтобы устранить конфликты ресурсов, а также шифровать файлы на локальных устройствах хранения и общих сетевых ресурсах.

Еще одна примечательная особенность Sodinokibi заключается в том, что киберпреступники использовали его для нацеливания на поставщиков ИТ-услуг.Например, он использовался для атаки на MSP в Колорадо и Висконсине ранее в 2019 году.

Однакокиберпреступников, нацеленных на MSP, не является новой разработкой. Национальный центр кибербезопасности и интеграции коммуникаций предупредил об этой тенденции еще в октябре 2018 года. NCCIC является частью Министерства внутренней безопасности США.

Сейчас не время стесняться

Поскольку MSP являются основными целями для программ-вымогателей и других типов вредоносных атак, важно убедиться, что все поставщики ИТ-услуг, которых вы используете, имеют комплексную стратегию безопасности.Задавайте вопросы — с ростом числа атак MSP сейчас не время стесняться.

Мы будем рады ответить на любые ваши вопросы о нашей стратегии безопасности. Кроме того, мы можем порекомендовать меры, которые вы можете предпринять для лучшей защиты своих систем, такие как ограничение учетных записей MSP только системами, которыми они управляют, и использование брандмауэров для защиты серверов и сетей с высоким уровнем риска.

Программа-вымогатель Желтая фотография flickr, сделанная Infosec. Изображения предоставлены по лицензии Creative Commons (BY)

Blue-Chip MSP Synoptek поражен программами-вымогателями, выплачен выкуп «вымогателям»: отчет

Высокопоставленный MSP Synoptek заплатил злоумышленникам за получение ключей дешифрования после того, как на этой неделе был заражен мощным штаммом вымогателя Sodinokibi, сообщает KrebsOnSecurity.

Атака программы-вымогателя нарушила работу многих клиентов MSP в Ирвине, штат Калифорния, что вынудило компанию выплатить непроверенную сумму в качестве выкупа в надежде на скорейшее восстановление работы, сообщили KrebsOnSecurity два сотрудника Synoptek. Оказавшись внутри систем Synoptek, злоумышленники использовали инструмент удаленного управления для установки вымогателя на клиентские системы, сообщил KrebsOnSecurity клиент Synoptek.

Synoptek подтвердила атаку, но не прокомментировала, заплатила ли она выкуп, чтобы исправить ее.

«23 декабря мы столкнулись с взломом учетных данных, который был сдержан», — написала Synoptek в твите незадолго до 18:00. ET Пятница. «Мы приняли незамедлительные меры и усердно работали с клиентами, чтобы исправить ситуацию». KrebsOnSecurity опубликовал свой отчет о Synoptek незадолго до 21:00. ET Пятница.

[По теме: 10 крупнейших атак с использованием программ-вымогателей в 2019 году]

Генеральный директорSynoptek Тим Бритт сообщил CRN в электронном письме, что «праздничная атака» затронула часть 1178 клиентов Synoptek, и с тех пор была локализована и устранена.Бритт сказал, что очень гордится командой Synoptek, которая отреагировала на Рождество и исправила подавляющее большинство ситуаций с клиентами до начала бизнеса 26 декабря.

«Мы на 100 процентов сосредоточены на том, чтобы все воздействия на клиентов были выявлены и устранены в настоящее время», — сказал Бритт в электронном письме.

Бритт не ответил на вопросы CRN о том, была ли атака вымогателем, заплатила ли Synoptek выкуп злоумышленникам, чтобы получить ключи дешифрования или ускорить восстановление, или использовался ли инструмент удаленного управления для установки вымогателя в системы Synoptek клиентов.

Министерство внутренней безопасности США и штат Калифорния связывались с организациями штата и местными властями, потенциально пострадавшими от атаки вымогателя Synoptek, сообщили источники KrebsOnSecurity. По словам KrebsOnSecurity, новость об инциденте с вымогателем впервые появилась на Reddit, который накануне Рождества засветился сообщениями от людей, работающих в компаниях, пострадавших от атаки.

Штамм программы-вымогателя Sodinokibi, который, как предполагается, использовался в атаке Synoptek, шифрует данные и требует оплаты криптовалютой в обмен на цифровой ключ, который открывает доступ к зараженным системам, и также известен как «rEvil», — сказал KrebsOnSecurity.Sodinkokibi также использовался в скоординированной атаке программ-вымогателей 16 августа против 22 муниципалитетов Техаса.

Использование инструментов удаленного доступа для закрепления в клиентских системах после проникновения в поставщика ИТ-услуг было неоднократным случаем атак на поставщиков решений, включая взлом Wipro и атаки программ-вымогателей на города Техаса. Поскольку MSP используют инструменты удаленного доступа в ходе своей обычной работы, трудно определить, что что-то не так, когда они попадают в руки хакеров.

Поскольку MSP используют инструменты удаленного доступа в ходе своей обычной работы, трудно определить, что что-то не так, когда они попадают в руки хакеров.

Synoptek имеет 736 сотрудников и офисов в Северной Америке, Европе и Индии, и ожидается, что выручка компании вырастет на 14 процентов в 2019 году до 106 миллионов долларов, сообщил Бритт в августе Orange County Business Journal. Synoptek вошел в Elite 150 списка CRN MSP 500 2019 года и за пять из последних шести лет занял место в CRN MSP 500.

Компания была приобретена гигантом прямых инвестиций Sverica Capital Management в ноябре 2015 года. В последние годы Synoptek активно занималась приобретением, выкупив у FusionStorm бизнес MSP в августе 2013 года, бизнес ИТ-услуг EarthLink стоимостью 37 миллионов долларов в феврале 2016 года, поставщик корпоративного программного обеспечения Indusa в июле 2018 г., а также консалтинговой компании Microsoft Dynamic Resources в мае 2019 г.

FileVault Encryption — Управление MacOS

FileVault Encryption — Управление MacOS | ManageEngineВведение

Шифрование информации, хранящейся на компьютерах сотрудников, является обязательным в большинстве организаций. Шифрование гарантирует, что информация на этих компьютерах будет доступна только авторизованным пользователям. Пользователи аутентифицируются с помощью своих учетных данных, которые, в свою очередь, расшифровывают информацию для доступа.

Шифрование гарантирует, что информация на этих компьютерах будет доступна только авторизованным пользователям. Пользователи аутентифицируются с помощью своих учетных данных, которые, в свою очередь, расшифровывают информацию для доступа.

Filevault — наиболее предпочтительный инструмент для шифрования данных на компьютерах Mac.Он предоставляет два метода шифрования данных в системах.

- Шифрование с использованием пароля iCloud

- Шифрование с использованием институционального ключа восстановления

Шифрование с использованием Mobile Device Manager Plus MSP

Хотя пользователи могут вручную зашифровать свои системы, всегда рекомендуется использовать решение для управления устройствами для шифрования управляемых систем. Это обеспечивает единообразие используемого процесса шифрования, а также гарантирует, что все пользователи зашифровали свои устройства.Использование Mobile Device Manager Plus MSP для шифрования FileVault на компьютерах Mac также имеет следующие преимущества

- Одноразовая настройка — Вам нужно создать и распространить профиль по группам только один раз, и все устройства будут зашифрованы.

- Нет зависимости от пользователя — После того, как администратор создаст профиль и применит его к устройствам, процесс шифрования начнется при следующем входе устройства в систему без какого-либо вмешательства пользователя.

- Принудительное шифрование — Администратор организации может обеспечить принудительное шифрование во всех необходимых системах, используя нужные методы шифрования.

- Ключи, хранящиеся на сервере — пользователю не нужно запоминать личный ключ восстановления, если он забыл свои пароли.

- Упрощенная процедура настройки — Пользователь должен просто выбрать метод шифрования, включить и загрузить сертификат для завершения процесса настройки.

Используя Mobile Device Manager Plus MSP, систему Mac можно зашифровать с помощью любого из следующих методов

- Персональный ключ восстановления

- Ключ институционального восстановления

- Ключ восстановления личного и институционального уровня

Шифрование с использованием личного ключа восстановления

Filevault позволяет пользователям генерировать личный ключ восстановления, который можно использовать для доступа к их зашифрованным данным в дополнение к их учетным данным. Если пользователь забудет свой пароль для входа в систему, ему будет предложено ввести сгенерированный ключ восстановления для расшифровки его системы.

Если пользователь забудет свой пароль для входа в систему, ему будет предложено ввести сгенерированный ключ восстановления для расшифровки его системы.

Mobile Device Manager Plus MSP поддерживает шифрование с использованием ключа восстановления. Ключ восстановления, сгенерированный во время шифрования, затем может быть отправлен на сервер Mobile Device Manager Plus MSP. Это гарантирует, что пользователи могут запросить ИТ-администраторов своей организации предоставить им ключ восстановления для доступа к их данным. Поскольку личный ключ восстановления предназначен только для пользователей, это также предотвращает любое несанкционированное использование ключа восстановления.

Следуйте инструкциям, приведенным здесь, чтобы зашифровать данные с помощью личного ключа восстановления.

- В консоли MDM перейдите к Управление устройством -> Профиль Apple

- Введите имя профиля и выберите FileVault Encryption

- Включите параметр использования личного ключа восстановления для шифрования систем Mac пользователя.

- Вы можете показать сгенерированный ключ пользователю, чтобы он мог записать его.

- Сохраните и опубликуйте профиль.

- Затем вы можете распространить этот профиль среди групп или устройств.

Шифрование с использованием институционального ключа восстановления

Организации также могут использовать только один ключ или сертификат для шифрования Mac-систем сотрудников. Чтобы использовать сертификат для шифрования систем, администратор должен сначала создать сертификат и загрузить его на сервер MDM.

Чтобы использовать институциональный ключ восстановления для шифрования систем, администратор должен выполнить следующие шаги

- Создать сертификат для шифрования

- Загрузка сертификата в Mobile Device Manager Plus MSP

Создание сертификата

В этом разделе объясняются шаги по созданию и экспорту институционального ключа восстановления —

- На компьютере администратора откройте Терминал и выполните следующую команду: sudo security create-filevaultmaster-keychain / Library / Keychains / FileVaultMaster.

брелок

брелок - Введите пароль / учетные данные для входа.

- При появлении запроса создайте пароль для новой связки ключей. Этот пароль будет использоваться для доступа к сертификату связки ключей, созданному на следующих нескольких шагах. Связка ключей FileVaultMaster.keychain создается в следующем месте / Library / Keychains /

- Вам нужно будет разблокировать связку ключей, чтобы скопировать или отредактировать созданную связку ключей. Введите следующую команду в терминале, чтобы разблокировать связку ключей: security unlock-keychain / Library / Keychains / FileVaultMaster.брелок

- Введите ранее созданный пароль связки ключей, чтобы разблокировать связку ключей.

- Открыть доступ к связке ключей.

- В строке меню выберите Файл-> Добавить связку ключей

- Нажмите Cmd + вверх для перемещения вверх по иерархии папок. Продолжайте, пока не дойдете до последней страницы, выберите диск и затем перейдите в / Library / Keychains /, чтобы найти созданную связку ключей.

- Выберите файл FileVaultMaster.keychain , расположенный в этой папке.

- Выберите FileVaultMaster под заголовком Keychains на боковой панели, а затем выберите All Items под заголовком Category на боковой панели.

- Убедитесь, что с сертификатом связан закрытый ключ. Выберите сертификат и закрытый ключ.

- В строке меню выберите File -> Export Items и сохраните элементы как файл .p12 .

- Файл .p12 — это пакет, который содержит как FileVault Recovery Key , так и закрытый ключ .

- Создайте и подтвердите другой пароль для защиты файла, а затем нажмите ОК .

- Вам будет предложено ввести этот пароль при загрузке ключа восстановления.

- Удалите созданную вами цепочку для ключей.

- Закройте доступ к связке ключей.

Ключ восстановления FileVault и закрытый ключ сохраняются в виде файла .p12 в указанном вами месте. Этот файл можно использовать для шифрования компьютеров пользователя.

Загрузка сертификата в Mobile Device Manager Plus MSP

После создания необходимого сертификата администратор должен загрузить этот сертификат в консоль Mobile Device Manager Plus MSP и распространить его по системам для шифрования.Следуйте инструкциям ниже, чтобы загрузить и распространить институциональный ключ восстановления.

- На консоли MDM перейдите в Управление устройствами -> Профили

- Выберите Apple из выпадающего меню, которое появляется при нажатии Create Profile .

- Щелкните FileVault Encryption .

- Выберите сертификат Institutional Recovery Key в качестве метода шифрования

- Найдите и загрузите созданный сертификат файла .p12.

Сохраните и опубликуйте профиль.

Сохраните и опубликуйте профиль.

Затем этот профиль можно распространить на необходимые группы и устройства.

Шифрование с использованием личного и институционального ключа восстановления

Mobile Device Manager Plus MSP также позволяет администратору шифровать системы, используя как личный ключ восстановления, так и ключ восстановления учреждения. Это полезно, когда данные должны быть расшифрованы, пользователь может выбрать, какой метод использовать для расшифровки своих данных.

Шаги по шифрованию с использованием личного и институционального ключа восстановления.

- На консоли MDM перейдите в Управление устройствами -> Профили

- Выберите Apple из выпадающего меню, которое появляется при нажатии Create Profile .

- Щелкните FileVault Encryption .

- Выберите Персональный и институциональный ключ восстановления в качестве метода шифрования

- Загрузите сертификат и, если необходимо, разрешите пользователям доступ к личному ключу восстановления.

- Сохраните и опубликуйте профиль.

- Распространите профиль на необходимые группы и устройства.

Расшифровка систем Mac, когда пользователи забывают свои пароли

Если пользователь забывает свои пароли, он может связаться с администратором, чтобы расшифровать свои системы. Администратор может проверить метод шифрования, используемый для шифрования системы, перейдя в Inventory, выбрав имя устройства и щелкнув вкладку FileVault Encryption. В зависимости от типа используемого шифрования администратор может расшифровать систему двумя способами.

- Персональный ключ восстановления — Если у пользователя есть под рукой ключ восстановления, он может ввести его на странице входа в систему при появлении соответствующего запроса. Они также могут получить этот ключ на сервере Mobile Device Manager Plus MSP со страницы, где доступны сведения о методе шифрования. После ввода ключа восстановления пользователю будет предложено установить новый пароль.

- Институциональный ключ восстановления — Если используется институциональный ключ восстановления, то система не может быть расшифрована напрямую, пользователь может получить только зашифрованные файлы.Затем необходимо будет стереть систему и восстановить файлы в системе. Администратор может получить доступ к сертификату, используемому для шифрования, перейдя в Инвентарь -> Имя устройства -> Шифрование FileVault. Скачайте сертификат. Чтобы расшифровать систему, зашифрованную с помощью институционального ключа восстановления, администратор должен выполнить следующие действия:

Преобразование p12 в формат связки ключей

- На компьютере Mac перейдите к Keychain Access

- Создайте новую связку ключей, перейдя в Файл-> Новая связка ключей

- Введите FileVaultMaster в качестве имени связки ключей и защитите его паролем

- Выберите созданную связку ключей и перейдите в Файл-> Импортировать элементы

- Выберите .

сертификат p12 , загруженный из Mobile Device Manager Plus

сертификат p12 , загруженный из Mobile Device Manager Plus - Введите пароль для сертификата, указанного при загрузке из Mobile Device Manager Plus

Разблокировать зашифрованный том Filevault 2 с помощью институционального ключа восстановления

Требования

- macOS под управлением ОС 10.9 или выше

- Внешний диск или USB-накопитель

Ступеньки

- В системе администратора, где хранится первоначально созданная связка ключей (институциональный ключ восстановления).Скопируйте FileVaultMaster.keychain-db вместе с закрытым ключом на внешний диск или USB-накопитель

- Загрузите машину, которую необходимо расшифровать, в режиме восстановления, удерживая команду-R при запуске.

- Подключите USB-накопитель или внешний диск с цепочкой ключей FileVaultMaster к устройству, которое нужно расшифровать. В режиме восстановления диск должен автоматически подключиться.

Вы также можете смонтировать его с помощью Дисковой утилиты.

Вы также можете смонтировать его с помощью Дисковой утилиты. - Откройте терминал, перейдя в Утилиты-> Терминал

- Разблокируйте связку ключей в Терминале, выполнив команду security unlock-keychain / Volumes / [nameofdrive] / [path] / FileVaultMaster.брелок . При появлении запроса введите пароль, который использовался для создания связки ключей.

- При вводе правильного пароля связка ключей разблокируется.

Для разблокировки брелка

- Если ваше устройство использует APFS, найдите роль диска APFS с помощью diskutil apfs list.

- Разблокируйте зашифрованный том с помощью diskutil apfs unlockVolume [роль диска APFS] -recoverykeychain / Volumes / [nameofdrive] / FileVaultMaster.брелок

- Теперь вы можете просматривать каталоги разблокированного диска или расшифровать диск и выключить его.

- Затем вы можете расшифровать файлы с помощью diskutil apfs decryptVolume / dev / [роль диска APFS] Вы можете проверить прогресс, снова запустив diskutil apfs list.

Разблокировать зашифрованный том

УстройстваMacOS под управлением macOS High Sierra (10.13) могли быть обновлены до новой APFS от Apple. Выполните следующие действия, чтобы разблокировать зашифрованный том

.Если вы все еще используете версию Mac ниже 10,13, следуйте инструкциям ниже, чтобы разблокировать и расшифровать том

- Если на вашем устройстве используется macOS Extended (HFS +), найдите тома CoreStorage (UUID) с помощью diskutil cs list

- Найдите UUID логического тома зашифрованного диска, выполнив команду diskutil corestorage list

- Разблокируйте том с помощью diskutil corestorage unlockVolume [UUID] -recoveryKeyChain / Volumes / [nameofdrive] / [path] / FileVaultMaster.брелок

- Том должен разблокироваться и подключиться, теперь вы можете получить файлы.

- Расшифруйте файлы с помощью diskutil corestorage revert [UUID] -recoveryKeychain /Volumes/[nameofdrive provided/[path ]/FileVaultMaster.

keychain

keychain

Советы по устранению неполадок

- При включении FileVault на вашем компьютере возникла проблема. Для просмотра или изменения FileVault следует использовать Системные настройки «Безопасность и конфиденциальность».

Это сообщение отображается, когда FileVault настраивается для мобильной учетной записи или учетной записи пользователя, не имеющей токена сервера.Чтобы проверить, есть ли у конкретной учетной записи токен сервера, откройте Терминал на компьютере Mac и введите следующую команду:

sysadminctl -secureTokenStatus username_goes_here

Чтобы добавить серверный токен в конкретную учетную запись, используйте:

sysadminctl — secureTokenOn username_which_needs_secure_token_goes_here -password password_goes_here

@ msp / зашифрованный — npm

ПРИМЕЧАНИЕ Решение только для Google Cloud Platform

Пример использования

У вас есть серверное приложение / служба / функция, которую вы развертываете в GCP с помощью облачных функций, App Engine и т. Д.Для настройки развертывания требуется передать некоторые секретные переменные. Вы хотите сохранить эти секреты в сценариях развертывания, на CI, где угодно. Вам следует позаботиться о шифровании, чтобы не поставить под угрозу эти данные. Решение, которое предоставляет эта библиотека, —

Д.Для настройки развертывания требуется передать некоторые секретные переменные. Вы хотите сохранить эти секреты в сценариях развертывания, на CI, где угодно. Вам следует позаботиться о шифровании, чтобы не поставить под угрозу эти данные. Решение, которое предоставляет эта библиотека, —

- Шифрование секретов с помощью KMS

- Установить переменные среды с зашифрованными значениями

- Используйте

encrypted.decryptProcessEnvдля расшифровкиprocess.env

Установка

npm install @ msp / encrypted

Настройка

Секреты шифрования

Например, мы использовали сторонний API и нам нужно сохранить ключ API 1e0cb178-94b0-4bd7-aa09-c6420d3c3fcd .Мы используем gcloud kms encrypt для шифрования значения. Его кодируют с помощью base64 , чтобы упростить настройку сценариев развертывания.

echo -n 1e0cb178-94b0-4bd7-aa09-c6420d3c3fcd | gcloud kms encrypt --plaintext-file = - --ciphertext-file = - --location = global --keyring = staging --key = secret-env | base64

Настроить развертывание

Вы должны настроить библиотеку и указать переменные среды для конфигурации KMS.

- Идентификатор проекта .В случае App Engine и Cloud Function вы можете пропустить это, если у вас есть KMS в том же проекте. В противном случае необходимо указать

KMS_PROJECT_ID. - Расположение . Укажите местоположение в связке ключей криптографического ключа с помощью

KMS_LOCATION. По умолчанию этоглобальный. - Кольцо для ключей . Укажите имя связки ключей с помощью

KMS_KEY_RING. - Криптоключ . Укажите имя криптографического ключа с помощью

KMS_CRYPTO_KEY.

App Engine

служба: по умолчанию

во время выполнения: nodejs10

env_variables:

KMS_KEY_RING: 'постановка'

KMS_CRYPTO_KEY: 'Секрет-окр'

API_KEY_ENCRYPTED: 'CiQAXB10DCPLUaOacYer8fSiDhOBfIzcPVIgca3xPknD4uIn5usSTQBnUYsj7wJ3iVNSGyMESdIs + KkVjvzq1gkoy + nlok / L0jYXI4aFSYuQxKn3FwwRZZBSqqc0i7qpL0L7MfGhWCkZ / cIrtVZMCqyaEqS1'

const {decryptProcessEnv} = require ('@ msp / encrypted')

decryptProcessEnv ().

затем (env => {

const {API_KEY} = env

initThirdPartySDK (API_KEY)

})

Функции Firebase

Firebase Functions не предоставляет инструмента для настройки переменных ENV (в отличие от исходных облачных функций). Однако у него есть собственный инструментарий https://firebase.google.com/docs/functions/config-env.

функций firebase: config: set kms.project = PROJECT_ID

firebase functions: config: set kms.location = LOCATION_NAME

firebase functions: config: set kms.кольцо = постановка kms.key = secret-env

Настройте приложение со своими секретами.

функций firebase: config: set api.keyencrypted = CiQAXB10DCPLUaOac ...

функций firebase: config: set api.key.encrypted = CiQAXB10DCPLUaOac ...

Пример использования

const functions = require ('firebase-functions')

const {decrypt} = require ('@ msp / encrypted')

const config = functions.

В таких платежках КПП плательщика и получателя являются обязательными банковскими реквизитами. Если деньги переводятся контрагенту, этот код можно не указывать.

В таких платежках КПП плательщика и получателя являются обязательными банковскими реквизитами. Если деньги переводятся контрагенту, этот код можно не указывать.

брелок

брелок

Сохраните и опубликуйте профиль.

Сохраните и опубликуйте профиль.

сертификат p12 , загруженный из Mobile Device Manager Plus

сертификат p12 , загруженный из Mobile Device Manager Plus Вы также можете смонтировать его с помощью Дисковой утилиты.

Вы также можете смонтировать его с помощью Дисковой утилиты.

keychain

keychain  затем (env => {

затем (env => {